盤點(diǎn)2016年“最創(chuàng)新”的8種攻擊方式

回顧即將過(guò)去的這一年,勒索軟件正逐漸成為俄羅斯黑客進(jìn)行政治宣傳和網(wǎng)絡(luò)攻擊的強(qiáng)大武器。但是人們?nèi)菀缀雎缘囊稽c(diǎn)是,2016年發(fā)生的所有攻擊事件并非都是如此丑陋和暴力的。

雖然,在過(guò)去這一年間,網(wǎng)絡(luò)犯罪和網(wǎng)絡(luò)間諜的控制和影響范圍正在進(jìn)一步擴(kuò)張,但是2016年也展現(xiàn)了一些鮮為人知的“好”的一面:安全研究人員通過(guò)改變游戲規(guī)則進(jìn)行了一系列飽含創(chuàng)意的網(wǎng)絡(luò)攻擊活動(dòng),他們通過(guò)既有創(chuàng)意又令人不安的攻擊方法來(lái)破解物聯(lián)網(wǎng)設(shè)備、攻破鎖定計(jì)算機(jī)以及劫持電腦鼠標(biāo)等。

所以,如果你依然對(duì)風(fēng)靡一時(shí)的“400磅黑客”的生活感到困惑,或是厭倦聽到那些關(guān)于比特幣贖金以及俄羅斯“Fancy Bears”黑客組織的新聞,下面我們就一起看看今年那些白帽黑客帶來(lái)的最為酷炫的攻擊方式吧。

1. “MouseJack”允許黑客通過(guò)無(wú)線鍵盤、鼠標(biāo)入侵計(jì)算機(jī)

美國(guó)物聯(lián)網(wǎng)安全公司Bastille的安全研究人員發(fā)現(xiàn),通過(guò)一套能夠在亞馬遜上以15美元(現(xiàn)已漲價(jià)至60美元)購(gòu)得的USB小裝置,黑客們就能夠輕易將它改造成僅需15行代碼,就可以在百米外入侵計(jì)算機(jī)的工具。

研究人員Marc Newlin在報(bào)告中詳細(xì)披露了自己的發(fā)現(xiàn),并將該漏洞稱作“MouseJack”。MouseJack是一組影響非藍(lán)牙無(wú)線鍵鼠的安全漏洞集合,攻擊者可以在百米遠(yuǎn)的地方向受害計(jì)算機(jī)輸入任意類型的指令,包括Logitech、戴爾、惠普、微軟、Gigabyte和亞馬遜在內(nèi)的多家產(chǎn)商生產(chǎn)的無(wú)線鼠標(biāo)和無(wú)線鍵盤均存在此類安全漏洞。

其攻擊原理是由于這些無(wú)線鼠標(biāo)以及無(wú)線鍵盤沒(méi)有身份驗(yàn)證機(jī)制,而且適配器無(wú)法識(shí)別用數(shù)據(jù)包是由鼠標(biāo)發(fā)送的還是由攻擊者發(fā)送的。因此,攻擊者可以偽裝成一個(gè)鼠標(biāo)發(fā)送自己的數(shù)據(jù)或者點(diǎn)擊數(shù)據(jù)包以欺騙適配器。在適配器接收數(shù)據(jù)包的過(guò)程中遇到的問(wèn)題,使攻擊者有可能發(fā)送特制的數(shù)據(jù)包產(chǎn)生按鍵代替鼠標(biāo)移動(dòng)和點(diǎn)擊。

Marc Newlin指出,如果攻擊者坐在銀行大廳,他就可以利用無(wú)線顯示轉(zhuǎn)接器(通過(guò)MouseJack)對(duì)銀行內(nèi)部實(shí)施APT(高級(jí)持續(xù)性威脅)攻擊。

關(guān)于MouseJack 的具體攻擊分析請(qǐng)參考文章:《Mousejack Hacking : 如何利用MouseJack進(jìn)行物理攻擊》

2. 熄燈蠕蟲(Lights-Out Worm)

你能夠想象僅僅通過(guò)一個(gè)受感染的“智能”燈泡,黑客就可以在幾分鐘內(nèi)造成一個(gè)城市的大面積災(zāi)難性破壞嗎?

在今年夏天的美國(guó)黑帽大會(huì)上,NewAE Technology 公司首席技術(shù)官Colin O’Flynn及其三名同伴Eyal Ronen、Adi Shamir和Achi-Or Weingarten)就為我們展示了如何通過(guò)聯(lián)網(wǎng)的飛利浦智能燈泡對(duì)一個(gè)城市或地區(qū)釋放蠕蟲,甚至發(fā)動(dòng)分布式拒絕服務(wù)攻擊。

研究人員在報(bào)告中指出,只需要利用設(shè)備內(nèi)置的ZigBee Light Link協(xié)議就可以實(shí)現(xiàn)蠕蟲傳播,在幾分鐘內(nèi)迅速造成大面積災(zāi)難性破壞。

雖然攻擊聽起來(lái)很簡(jiǎn)單,但是實(shí)際上是相當(dāng)復(fù)雜的。研究人員發(fā)現(xiàn)并利用了ZigBee Light Link協(xié)議Touchlink元素中的一個(gè)漏洞,隨后利用價(jià)值幾百美元的現(xiàn)成設(shè)備,并在沒(méi)有對(duì)設(shè)備進(jìn)行任何實(shí)際更新的情況下找到了秘鑰,進(jìn)而注入自己的固件蠕蟲。

報(bào)告指出,黑客僅僅通過(guò)控制這些燈泡便可以使設(shè)備永久癱瘓,干擾無(wú)線網(wǎng)絡(luò),攻擊電網(wǎng)并使其超負(fù)荷,甚至可能造成燈泡定期反復(fù)閃爍。

3. 震網(wǎng)病毒的沉默繼承者?

Stuxnet(震網(wǎng)病毒),是一種Windows平臺(tái)上的計(jì)算機(jī)蠕蟲,這是有史以來(lái)第一個(gè)包含PLC Rootkit的電腦蠕蟲,也是已知的第一個(gè)以關(guān)鍵工業(yè)基礎(chǔ)設(shè)施為目標(biāo)的蠕蟲。

今年11月3日,在倫敦舉辦的歐洲黑帽大會(huì)上,荷蘭特溫特大學(xué)分布式與嵌入式系統(tǒng)安全小組博士研究生阿里·阿巴斯,巴黎網(wǎng)絡(luò)安全公司Quarkslab研發(fā)工程師馬吉德·哈舍米為我們展示了一種新型攻擊手段將閃亮登場(chǎng),其能夠悄無(wú)聲息地侵入工業(yè)網(wǎng)絡(luò)流程。

這兩名研究人員設(shè)計(jì)出新的惡意軟件攻擊方式,針對(duì)可編程邏輯控制器(PLC),利用的是微處理器中的架構(gòu)缺陷,可規(guī)避現(xiàn)有檢測(cè)機(jī)制。

PLC是專用嵌入式計(jì)算機(jī),工廠、電站、煉油廠、公共設(shè)施和其他工業(yè)裝置都需要PLC來(lái)對(duì)各種物理過(guò)程進(jìn)行控制和監(jiān)視。它通過(guò)由I/O引腳組成的接口與其他設(shè)備進(jìn)行通信,比如傳感器、閥門、電機(jī)等。該攻擊修改的就是這一通信接口的引腳配置。

兩名研究人員指出,其PLC Rootkit可能比Stuxnet更加危險(xiǎn),因?yàn)槠淠軌蚯娜粷撊氩⒅苯痈腥綪LC——相比之下,Stuxnet的設(shè)計(jì)目標(biāo)則在于指向運(yùn)行在 Windows架構(gòu)之上的SCADA系統(tǒng)。之所以更難被發(fā)現(xiàn),是因?yàn)榇舜喂嫉腜LC Rootkit立足于更低系統(tǒng)層級(jí)。

研究人員指出,PLC rootkit主要操縱的是PLC的I / O過(guò)程。舉個(gè)例子,假設(shè)連到某閥門的PLC,可通過(guò)向配置成輸出的I/O引腳發(fā)送信號(hào),來(lái)開啟或關(guān)閉閥門。該P(yáng)LC同時(shí)通過(guò)另一條配置成輸入的引腳來(lái)接收傳感器的壓力讀數(shù)。PLC邏輯是監(jiān)視傳感器讀數(shù),在需要的時(shí)候自動(dòng)開啟閥門釋放壓力。如果鍋爐溫度達(dá)到80攝氏度,rootkit攻擊就可以操縱溫度值,從而導(dǎo)致鍋爐過(guò)熱和爆炸。因此在PLC中,I / O操作是最重要的任務(wù)之一。

阿巴斯表示,此類I/O攻擊不會(huì)很快出現(xiàn),因?yàn)槟壳斑€有其他更容易方法侵入PLC。不過(guò),隨著廠商在下一代PLC中植入更好的安全,最好謹(jǐn)記固件和邏輯操縱并非黑客的唯一攻擊選擇。

而且,不僅僅是PLC對(duì)I/O攻擊束手無(wú)策,所有用于I/O的嵌入式設(shè)備都在I/O攻擊風(fēng)險(xiǎn)籠罩之下,比如汽車中用的電控單元(ECU),或電力工業(yè)用的智能電子裝置(IED)。

4. 機(jī)器VS機(jī)器的黑客大戰(zhàn)(無(wú)需人類黑客參與)

在今年的DEF CON大會(huì)上,美國(guó)五角大樓的研究部門DARPA舉辦了一個(gè)有趣的比賽,結(jié)果機(jī)器人在所有比賽中拔得頭籌,于是研究團(tuán)隊(duì)準(zhǔn)備用他們的黑客機(jī)器代替人類執(zhí)行未來(lái)的安全防護(hù)及網(wǎng)絡(luò)入侵任務(wù)。

參加此次DEF CON大會(huì)的有來(lái)自學(xué)術(shù)界及工業(yè)界的7個(gè)團(tuán)隊(duì),他們和DARPA提供的黑客機(jī)器斗智斗勇。這七支隊(duì)伍都是從去年夏天的黑客大會(huì)上選拔出來(lái)的,每一支隊(duì)伍都得到了 75 萬(wàn)美金的資金支持,以及一臺(tái)擁有 1000 核心,16 Tb 內(nèi)存的高性能電腦。

在接下來(lái)一個(gè)月的最終考核中,團(tuán)隊(duì)們只需要坐下來(lái),看著自己的電腦與競(jìng)爭(zhēng)對(duì)手的電腦過(guò)招即可,整個(gè)過(guò)程沒(méi)有任何人類干涉。獲勝的隊(duì)伍將獲得 2 百萬(wàn)的獎(jiǎng)金,并被邀請(qǐng)接受人類黑客的挑戰(zhàn)。最終卡內(nèi)基梅隆大學(xué)的隊(duì)伍贏得了200萬(wàn)美元的獎(jiǎng)金。

DARPA程序主管,同時(shí)也是這次CyberGrand Challenge(網(wǎng)絡(luò)大挑戰(zhàn))項(xiàng)目的領(lǐng)導(dǎo)人Mike Walker表示,

| “通常,一個(gè)黑客發(fā)現(xiàn)漏洞以后,常常可以利用漏洞一年以上的時(shí)間,因?yàn)槁┒吹陌l(fā)現(xiàn)的修復(fù)是非常緩慢的,我們希望修補(bǔ)漏洞的時(shí)間間隔能以分鐘計(jì)算,甚至數(shù)以秒計(jì),超級(jí)計(jì)算機(jī)給了我們這樣的可能性”。 |

5. 物聯(lián)網(wǎng)安全“衛(wèi)士”編寫蠕蟲用于修復(fù)弱密碼

弱密碼可謂是引發(fā)物聯(lián)網(wǎng)設(shè)備安全問(wèn)題的罪魁禍?zhǔn)字弧=衲晗掳肽陱?qiáng)勢(shì)來(lái)襲的Mirai僵尸網(wǎng)絡(luò)再次印證了弱密碼帶來(lái)的可怕后果,全球范圍內(nèi)物聯(lián)網(wǎng)設(shè)備被用來(lái)組成僵尸網(wǎng)絡(luò)發(fā)動(dòng)DDOS攻擊,造成了有史以來(lái)規(guī)模最大、范圍最廣的攻擊威脅。

因此,網(wǎng)絡(luò)監(jiān)控設(shè)備公司PacketSled的軟件工程師和研究員 Leo Linksy決定采取一項(xiàng)更大膽的舉動(dòng)來(lái)保護(hù)物聯(lián)網(wǎng)設(shè)備:他編寫了一個(gè)蠕蟲病毒,該病毒能夠黑進(jìn)那些使用默認(rèn)憑證的物聯(lián)網(wǎng)設(shè)備,然后將其密碼改為更具有安全性的密碼。他表示,他這么做完全是出于進(jìn)行學(xué)術(shù)研究的目的,但他還是選擇了將POC發(fā)布到了Github上。

他寫道,

| “我這樣做是為了可以去對(duì)一些特定設(shè)備的密碼進(jìn)行檢測(cè)和完善,理論上來(lái)說(shuō)這一做法是可以減少攻擊的出現(xiàn)的,但目前該蠕蟲仍然只是在實(shí)驗(yàn)室進(jìn)行封閉測(cè)試。” |

該蠕蟲病毒的出現(xiàn)引起了騷動(dòng),主要擔(dān)心的問(wèn)題是如果該病毒被濫用,需要承擔(dān)怎樣的道德和法律上的懲罰。但這也使得人們更為廣泛的去對(duì)那些安全性十分脆弱的數(shù)碼攝像機(jī)、路由器等設(shè)備所遭受到的各類威脅進(jìn)行討論乃至于研究。

Lieberman公司的產(chǎn)品戰(zhàn)略副總裁JonathanSander表示,維護(hù)網(wǎng)絡(luò)安全就如同維護(hù)正義,當(dāng)警員在維持正義時(shí)人們都是喜歡和支持的,但是一旦他們出現(xiàn)任何錯(cuò)誤,人們就是一反常態(tài)的反對(duì)他們。

6. 5美元“PoisonTap”工具:30秒攻破任意密碼保護(hù)的PC

上個(gè)月,一款名為PoisonTap的設(shè)備近期在國(guó)外的黑客圈炸開鍋了。將這款設(shè)備插在電腦的USB口上,幾秒鐘內(nèi)一臺(tái)鎖定的計(jì)算機(jī)就可以被劫持,一臺(tái)服務(wù)器在幾分鐘內(nèi)就可以被黑掉。

據(jù)悉,該工具的開發(fā)者為業(yè)內(nèi)人士Samy Kamkar,他是最多產(chǎn)的業(yè)界專家之一,定期會(huì)在安全領(lǐng)域發(fā)布驚人的作品,例如MagSpoof、the Combo Breaker、OpenSesame和KeySweeper。

“PoisonTap”使用的硬件是僅售價(jià)5美元的RaspberryPi Zero,代碼則是Samy Kamkar公開發(fā)布的Node.js代碼。一旦攻擊者通過(guò)USB將此黑客工具連接到Windows或Mac電腦,它開始加載入侵電腦所需的漏洞利用。

PoisonTap操作實(shí)現(xiàn):

PoisonTap通吃Windows和Mac系統(tǒng),一旦插入電腦,將偽裝模擬成新加入的以太網(wǎng)連接,即使受害者使用WIFI,一樣可以使系統(tǒng)優(yōu)先接入其偽裝的虛假網(wǎng)絡(luò)。PoisonTap利用中間人攻擊方式,可以劫持監(jiān)聽受害者所有網(wǎng)絡(luò)流量,竊取存儲(chǔ)在瀏覽器里的任意cookie和session,然后發(fā)送給控制端。以下為PoisonTap具體操作實(shí)現(xiàn):

- 通過(guò) USB或Thunderbolt模擬成新加入的以太網(wǎng)連接設(shè)備;

- 劫持目標(biāo)系統(tǒng)所有網(wǎng)絡(luò)連接流量(即使是低優(yōu)先級(jí)或未知的網(wǎng)絡(luò)連接);

- 竊取存儲(chǔ)在瀏覽器內(nèi)相關(guān)Alexa排名前100萬(wàn)網(wǎng)站cookie和session信息;

- 識(shí)別目標(biāo)網(wǎng)絡(luò)路由信息,通過(guò)遠(yuǎn)程outbound方式進(jìn)行WebSocket或DNS重綁定攻擊;

- 通過(guò)HTTP的JS緩存中毒方式實(shí)現(xiàn)長(zhǎng)期web后門安裝控制,這些緩存后門涉及上千個(gè)域名和通用javascript CDN 鏈接;

- 使用用戶cookie對(duì)后端域名實(shí)現(xiàn)遠(yuǎn)程HTTP GET或POST方式控制連接;

- 不需要系統(tǒng)解鎖;

- 移除攻擊載體后,后門保持有效;

Samy Kamkar解釋稱,該設(shè)備能攻破電腦,即使電腦鎖屏。PoisonTap利用電腦和網(wǎng)絡(luò)機(jī)制的現(xiàn)有信任產(chǎn)生級(jí)聯(lián)效應(yīng),包括USB、DHCP、DNS和HTTP,從而產(chǎn)生信息滲漏、網(wǎng)絡(luò)訪問(wèn)和安裝半永久式后門的滾雪球效應(yīng)。

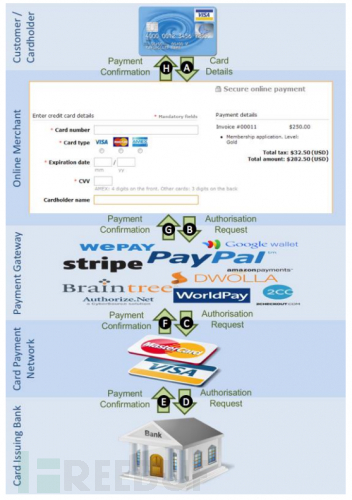

7. 只需6秒:簡(jiǎn)單地驚人的VISA信用卡攻擊

近日,英國(guó)紐卡斯?fàn)柎髮W(xué)的研究人員發(fā)現(xiàn)了VISA卡的系統(tǒng)漏洞,而破解這個(gè)漏洞僅需6秒。這種破解的方法被稱為“分布式猜測(cè)攻擊”,簡(jiǎn)單來(lái)說(shuō),就是繞過(guò)防止網(wǎng)上詐騙的安全模式,猜算出Visa銀行卡及信用卡的卡號(hào)、到期日期、卡背三位數(shù)字的安全密碼等。

具體過(guò)程是這樣的:黑客同時(shí)系統(tǒng)地向數(shù)百個(gè)網(wǎng)站發(fā)放不同組合的Visa卡用戶信息到數(shù)以百計(jì)的網(wǎng)站內(nèi)(可以在每個(gè)網(wǎng)站上試10到20次),然后通過(guò)幾秒的篩選過(guò)程,便核證到正確的信用卡號(hào)碼、到期日期等資料,方法簡(jiǎn)單有效,是不是很可怕? 整個(gè)過(guò)程只需6秒,而這種入侵手法,只要有一部連接了互聯(lián)網(wǎng)的手提電腦便可辦到。

在這份研究報(bào)告中,研究人員利用瀏覽器機(jī)器人在 400 多家電商網(wǎng)站上猜測(cè)用戶的信用卡到期時(shí)間。一半的信用卡有效期只有 5 年,所以黑客的軟件可以很快的就猜到信用卡的到期時(shí)間。隨后,黑客再利用相似的技術(shù)在電商網(wǎng)站上猜測(cè) CVV 安全碼。CVV 安全碼是 3 位數(shù)的一組數(shù)字,所以機(jī)器只需要猜測(cè)不到 1000 次就可以猜中。從獲得用戶的信用卡信息,到猜中到期時(shí)間和 CVV,整個(gè)過(guò)程不到 4 秒鐘就可以完成。在黑市上,一個(gè)「信用卡+人名」信息,不到 1 美元,在使用這種猜測(cè)軟件,黑客可以非常容易地猜中用戶的信用卡敏感信息。

8. 黑客Miller &Valasek VS Jeep汽車

過(guò)去兩年間,攻擊者在汽車安全領(lǐng)域的專注和貢獻(xiàn),讓保守的美國(guó)車廠將之前只有內(nèi)部知道的汽車安全隱患不得不逐漸讓公眾了解。而說(shuō)到著名的汽車黑客就不得不提Charlie Miller和Chris Valasek,2013年DEFCON會(huì)議上他們關(guān)于汽車攻擊的演示很大程度上掀起了車聯(lián)網(wǎng)安全的研究熱情;2015年,他們就曾控制了一輛名叫Andy Greenberg車主的Jeep Cherokee;而這次在美國(guó)拉斯維加斯舉行的年度“黑帽大會(huì)”上,他們又介紹了一種新的CAN信息注入(message injection)黑客方法,并在大會(huì)上展示如何實(shí)際掌控車輛的剎車、轉(zhuǎn)向以及加速系統(tǒng)。

去年這兩位安全專家扮演汽車黑客,成功以無(wú)線連結(jié)攻擊一輛克賴斯勒(Chrysler)的Jeep車款,導(dǎo)致車廠Chrysler召回140萬(wàn)輛汽車。當(dāng)時(shí)他們是利用一臺(tái)在2014年式Jeep Cherokee中做為Wi-Fi熱點(diǎn)的Harman汽車音響頭端設(shè)備進(jìn)入該輛汽車的網(wǎng)絡(luò),接著兩位黑客以Sprint的蜂窩網(wǎng)絡(luò)聯(lián)機(jī)入侵了汽車內(nèi)部。

在今年8月的美國(guó)黑帽大會(huì)上,Miller與Valasek將注意力轉(zhuǎn)向?qū)阂庑畔⒆⑷胲囕v的CAN總線,據(jù)說(shuō)會(huì)導(dǎo)致對(duì)Jeep車輛轉(zhuǎn)向與加速系統(tǒng)的全速攻擊。不過(guò)這一次他們并非以無(wú)線方式入侵車輛,而是用一臺(tái)筆記本電腦透過(guò)Jeep車內(nèi)儀表板下方端口與其CAN網(wǎng)絡(luò)直接鏈接──而且他們證實(shí),入侵的對(duì)象是經(jīng)過(guò)安全性修補(bǔ)的Jeep車款。

他們表示還可以使用更多的遠(yuǎn)程控制方法,比如用無(wú)線連接的隱藏設(shè)備進(jìn)行攻擊。黑客可以在攻擊過(guò)程中重新設(shè)計(jì)攻擊程序發(fā)起新的針對(duì)性攻擊,可以輕松實(shí)現(xiàn)對(duì)其的控制。研究人員開發(fā)的Uconnect儀表盤信息系統(tǒng),就這樣被輕松攻破,不僅是剎車,雨刷開關(guān),汽車引擎都被控制,但是黑客必須首先與汽車進(jìn)行實(shí)體連接,而不能立即實(shí)現(xiàn)遠(yuǎn)程操控。

研究人員警告稱,他們的最新研究并不僅僅適用于吉普,其他的車輛也容易受到此類攻擊。

由于缺少規(guī)范的安全監(jiān)管標(biāo)準(zhǔn)和流程,許多廠商不能對(duì)其硬件或者應(yīng)用軟件執(zhí)行必要的安全性測(cè)試,結(jié)果就會(huì)導(dǎo)致汽車的遠(yuǎn)程攻擊成為普遍現(xiàn)象。希望未來(lái)會(huì)有更多的傳統(tǒng)安全人士投身到汽車安全研究中,隨著智能車的發(fā)展和應(yīng)用,汽車安全注定是一個(gè)無(wú)法繞過(guò)的議題。