南非銀行分享與勒索軟件作斗爭的故事

2015年11月起,南非第一國家銀行就在與垂涎金錢的網絡罪犯做斗爭。

2015年11月,南非第一國家銀行收到了來自 Armada Collective 的勒索郵件,跟著就是一波戲弄性質的洪水攻擊,類似某種能力證明和攻擊宣言。

銀行官方沒有退縮。Radware最近發布的《全球應用&安全》調查報告稱,勒索郵件是在下班時間發送到公司一個無人看顧的郵箱中的,銀行在官員發現該郵件前就檢測并緩解了試探洪水攻擊。因為有混合DDoS緩解解決方案,洪水攻擊沒有產生任何影響,并被快速轉移到清洗中心進行清除。

報告揭示:勒索攻擊是如今最普遍的威脅——從2015年的25%增長到2016年的41%。是什么推動了如此巨大的增長?網絡勒索可成為暴利“行業”。這種形式的勒索比以往更快、更簡單、更便宜,留給受害者的響應窗口時間非常短,一晃眼就可能要承受系統中斷、運營停滯的慘痛損失。

今時今日的勒索郵件攻擊不同于普通勒索軟件,可將公司數據當做人質,不見贖金不放數據。

一名網絡架構師在報告中解釋稱:因為銀行地處南非,與世界其他地方區隔開來,這就既蘊含了公司保護自己的能力(比如在轉移攻擊流量上的延遲),又限制了攻擊者使用大規模攻擊的能力;黑客在南非甚至搞不到半TB的流量。

試探攻擊可能有300MB的流量。作為安全預防,受到洪水攻擊和接到勒索郵件時,會在勒索截止日前,將網絡流量導引到DDoS緩解廠商的清洗中心。執行勒索攻擊的黑客應該會看到流量被轉移,也就明白了發起試探攻擊沒有效果。

該銀行也認為,自己向 Armada Collective 及其他勒索團伙發送了一個信號。“通過采取強力決定性行動,向黑客發出我們不會成為受害者的信息。”

2016年4月,該銀行收到聲稱來自蜥蜴小隊的勒索郵件,通過當地一個銀行風險管理協會,確認是模仿犯而已。因為是惡作劇,該銀行決定不轉移流量,不過,他們確實受到了小型試探攻擊,依賴Radware的應急響應團隊進行了處理。

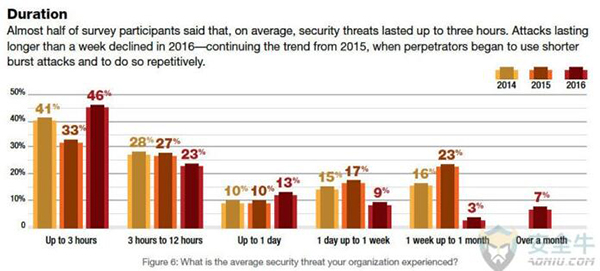

2016年起,攻擊方法開始多樣化,第一銀行經歷了四倍于過去的瞬時攻擊井噴。同時,持續時間超過1小時的攻擊在減少。趨勢似乎在漸漸轉向“打了就跑”的短時攻擊。

但也不是所有的攻擊都是瞬時攻擊。2016年9月,該銀行受到了一次較小型的攻擊(2G-3Gbps),但持續時間長達4個多小時,且漸進發展幾個階段。銀行官員注意到其中一些攻擊是ping攻擊。他們經歷了16000個SYN連接的攻擊(在南非已算相當大了),最后是靠內部DDoS防護應用緩解的。

在半SYN攻擊后,HTTP洪水隨之而來,源頭約有2000個。當然,也被成功緩解了。不過,該銀行對完全HTTPS洪水就束手無策了。

加密攻擊,昭示出必須擁有專門的防護措施,來針對利用SSL標準繞過安全控制的攻擊方式。通常情況下,該銀行面對的是UDP分片攻擊后跟著DNS反射攻擊。那次案例中,卻是被典型的SSL攻擊襲擊。

一般的SSL攻擊每波只持續3-4分鐘,一波緊跟一波密集發動。但那次的攻擊持續了1.5小時,攻擊消耗掉的計算資源給銀行的防御系統造成了巨大壓力。該銀行產生了太多響應負載,將其外出連接逼近了上限,三倍于平時吞吐量。

經驗教訓

2016年見證了勒索威脅的爆炸式增長,襯托得其他類型的網絡攻擊都不顯眼了。調查中,56%的公司都報告稱自己是網絡勒索的受害者,41%將勒索列為自身面臨的最大網絡威脅(2015年數字為25%)。可以從南非第一國家銀行的案例吸取一些經驗:

1. 限速分析加上行為分析的好處

過去,該銀行測試了一個利用限速技術的DDoS緩解解決方案,發現使用行為分析能提供很大的優勢。因為不會封住合法流量,行為分析使第一國家銀行得以維持其服務水平。

2. 時間對緩解的重要性

通過擁有實時發展攻擊特征碼的能力,該銀行能夠在20秒內緩解攻擊。

主要威脅

Radware發現了幾個勒索型DoS攻擊的主要執行團伙:

Armada Collective:或許是知名度最高的網絡犯罪團伙。他們喜歡在發送勒索通知時順帶一次示威攻擊,索要贖金一般在10-200比特幣(約$3,600-$70,000)。只要超過支付時限,受害者的數據中心就會被超100Gbps的流量淹沒。

明顯的模仿犯開始冒用 Armada Collective 的名號;一個早期策略曾嘗試向3家希臘銀行勒索720萬美元。

DD4BC:這個犯罪團伙的名字就是“為比特幣而來的分布式拒絕服務”,2014年年中開始發起比特幣勒索活動。最開始針對在線博彩行業,此后DD4BC將目標范圍擴大到金融服務、娛樂和其他知名公司。

ezBTC Squad:該網絡犯罪團伙沒有使用常見的郵件消息,而是用推特作為投遞其RDoS(勒索拒絕服務)的手段。

Kadyrovtsy:以車臣Kadyrov政權精英力量命名,是最新冒頭的RDoS團伙,最近剛剛威脅過兩家波蘭銀行和一家加拿大媒體公司。該團伙甚至還發動了一次15G-20Gbps的示威攻擊來證明其能力,就像 Armada Collective 一樣。

RedDoor:2016年3月第一次發動攻擊。行動模式比較標準,就是用匿名電子郵件發送勒索消息,索要3比特幣。受害公司只有24小時可以轉賬給某比特幣賬戶。

小心模仿犯:模仿犯加重了RDoS麻煩。這些人發出虛假勒索郵件,希望能用最小的付出獲得快錢。識別虛假勒索郵件有幾條建議可供參考:

- 評估贖金要求:Armada Collective 通常索要20比特幣。其他勒索活動也在這個數量上下。虛假勒索通常贖金額度不定。事實上,低贖金索要信很有可能就是虛假勒索,希望他們的價格足夠低,讓受害者愿意支付而不是去尋求專業幫助。

- 檢查網絡:真黑客通過在發出勒索通知的同時進行小型攻擊,來證明自己的能力。如果網絡活動發生改變,勒索信和威脅就可能是真的。

- 看看組織結構:真黑客是組織良好的。而假黑客,連網站都沒有,也沒有官方賬號。

- 考慮目標:真黑客傾向于攻擊一個行業內的多家公司。假黑客就沒那么專注,逮誰給誰發勒索信,希望能賺點外快。