僵尸網絡攻擊原理分析

0x01 研究背景

最近在研究企業服務器集群安全的時候,發現針對企業服務器集群的僵尸網絡攻擊明顯增加,并且呈現出一個很強的趨勢。

僵尸網絡(Botnet),是指采用一種或多種傳播手段,將大量主機感染bot程序(僵尸程序),從而在控制者和被感染主機之間所形成的一個可一對多控制的網絡。

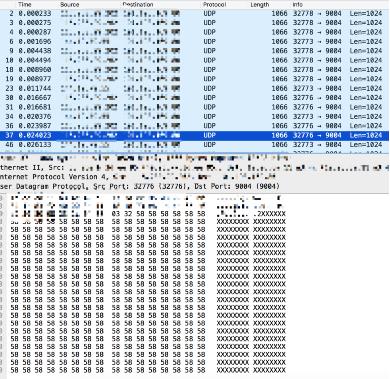

針對服務器的Botnet植入,大多都是通過“抓肉雞”(簡單的說就是利用對方電腦漏洞進行入侵,或者木馬病毒種植,然后隨便控制對方計算機,為所欲為,比如文件的刪除,篡改破壞等,在這里的話,抓肉雞的主要目的其實還是為了去植入Botnet病毒,并且激活)的形式來組件僵尸網絡。組成的僵尸網絡可以用來當做二級服務器進行病毒樣本的散播,也可以用來進行一些DDoS攻擊、CC攻擊等一些需要大量服務器進行的大規模分布式攻擊,影響很大,如下圖就是服務器遭受elknot DDoS病毒攻擊的異常流量。

圖1:異常的UDP流量

這臺受害的主機遭受了來自國外肉雞的DDoS UDP攻擊,流量峰值可以達到3000mbps以上,可見影響非常大。

0x02 攻擊原理

前面提到攻擊者通過抓肉雞的方式來獲取服務器,這些肉雞服務器大多數都是帶有大量安全隱患的服務器,比如一下幾種服務器:

- 使用不安全的服務器軟件(如包含Struts安全漏洞的JBoss服務器軟件)

- 沒有及時安裝最新安全更新的操作系統(如使用WinServer2003等老舊的系統)

- 系統本身存在可以提權或者直接為最高權限的弱密碼賬戶

- 連接外網的蜜罐服務器(大多為弱口令)

- 可以獲取到系統權限的漏洞、0day漏洞(如Redis Crackit)

這些都會被從事黑產工作的不法分子當做肉雞被抓獲。用來組建大規模分布式的Botnet肉雞網絡。

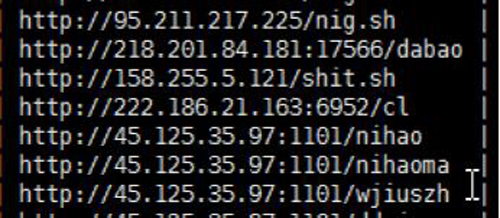

抓取完肉雞后,攻擊者一般會對其執行植入病毒的操作,并且激活病毒,激活病毒包括兩種方式:

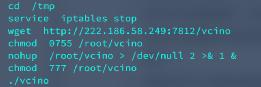

(1) 手動激活:在使用wget等命令從病毒分發服務器上下載病毒后,提權后執行病毒文件。在執行病毒操作前,一般會關閉一些安全相關的軟件,比如iptables、ufw等防火墻軟件,例如使用service iptables stop、SuSEfirewall2 stop這些命令來關閉防火墻。

圖2:某肉雞的操作日志

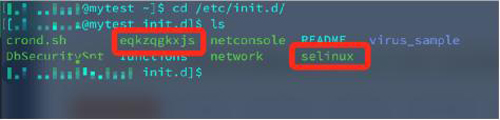

(2) 被動激活:同手動激活的方式類似,先將服務器上安全相關的軟件關閉后wget病毒樣本,然后將病毒文件寫入/etc/init.d或者/boot等自啟動的目錄,然后當受害者重新啟動的時候,病毒腳本自動啟動。攻擊者一般會選擇以下幾個目錄進行病毒寫入:

- /etc/init.d/

- /boot

- /root

- /etc/cron.hourly

- /etc/rc.x

- /var/tmp

- /tmp

- /mnt

圖3:某肉雞/etc/init.d目錄下被寫入惡意程序

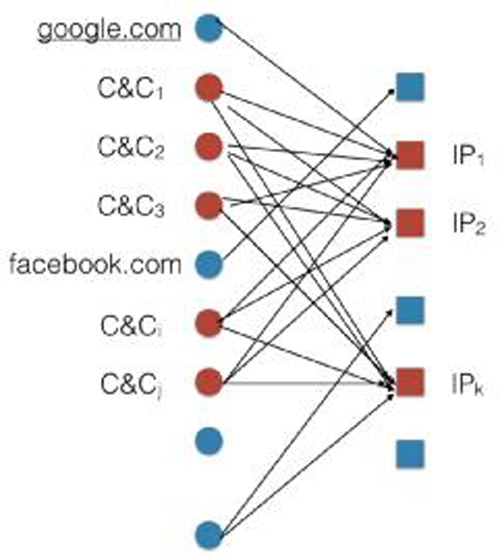

一般病毒執行后,會連接到對應的服務器,我們稱之為C&C服務器(Command & Control Server),并且肉雞的狀態會被C&C服務器監控,攻擊者一旦發現肉雞因為某些原因斷線,會再去尋覓新的肉雞。

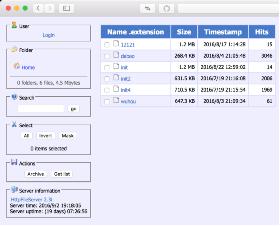

圖4:某病毒分發服務器

圖5:C&C服務器通信原理

通過C&C服務器,攻擊者即可對肉雞做到絕對的控制,并且可以通過http協議發送信令,控制肉雞。

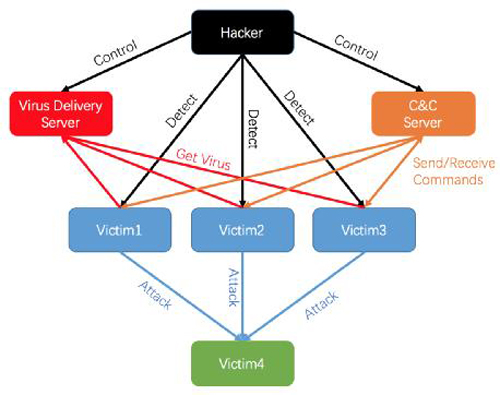

大致的一個流程如下圖所示:

圖6:利用Botnet攻擊受害者服務器

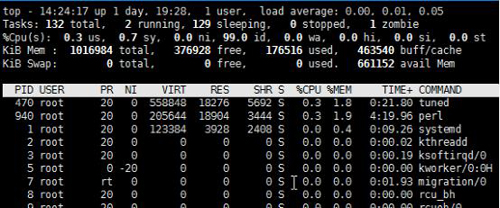

首先攻擊者配置botnet病毒分發服務器(這些服務器大多來自于境外的VPS供應商或者是黑客從境內抓到的不安全的服務器,后者則會以web服務的形式對外散發botnet病毒而服務器擁有者并不知情)和C&C服務器,同時在公網范圍內尋找可以控制的肉雞集群(Victim1、Victim2和Victim3),然后控制肉雞集群在從botnet病毒分發服務器上去獲取病毒樣本(一般使用wget命令)并且賦予執行權限后(chmod 777 xxx)執行botnet病毒樣本(./xxx),或者使用nohup命令讓病毒后臺執行(在這里我們可以用top命令來觀察消耗資源較多的進程,鑒于botnet攻擊網絡會消耗大量的CPU、內存、網絡等資源,這里可以比較容易識別的到樣本的位置),對于有些境外的攻擊者,還會添加echo "nameserver 8.8.8.8" >> /etc/resolv.conf,用來更改DNS解析地址,鑒于我國網絡的大條件下,你懂得。

圖7:捕獲的部分botnet病毒分發服務器及樣本

在肉雞內部署botnet病毒并且執行完畢后,肉雞將會和C&C服務器進行通信,來接收C&C服務器發出的控制指令(一般為HTTP協議,但是根據最近得到的一些botnet樣本中,我們同事發現了一些基于TLS/SSL協議的C&C通信模型)。到這里,一個botnet僵尸網絡就已經組建完畢。接下來,攻擊者可以通過C&C服務器對目標系統(圖中的Victim4)進行攻擊行為,來使目標系統無法正常提供服務甚至癱瘓。

圖8:使用top命令觀察內存占用較大的程序

0x03 攻擊方式

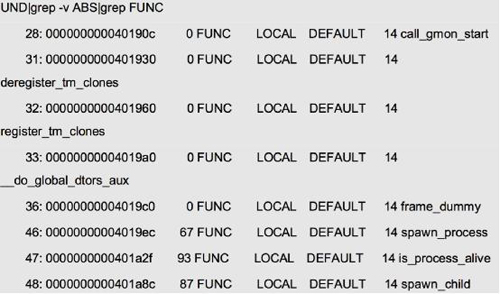

基于僵尸網絡發起的網絡攻擊方式有很多,根據這幾天獲得的病毒樣本來看,大多數主要攻擊還是以DDoS攻擊為主,例如最近抓到的某樣本主要功能在 cnc_communication_handler()函數中完成, 包括建立 C2 session、發送上線包、接收和響應指令。其交互過程為:

1. Bot 連接 C&C 服務器,分別發送 2 個密文 botidbuff 和 verbuff。

2. Bot 等待服務器的指令,根據指令類型作出響應。

圖9:某病毒樣本的符號特征

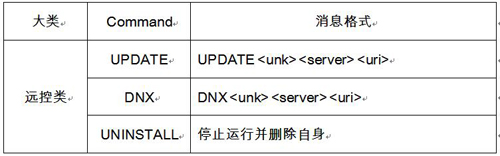

指令報文: 某病毒樣本解密后的指令消息為文本格式, 以一個指令名稱 COMMAND 開頭, 后面緊跟若干空格隔開的參數,形如:

- COMMAND <arg1> <arg2> ... <argN>

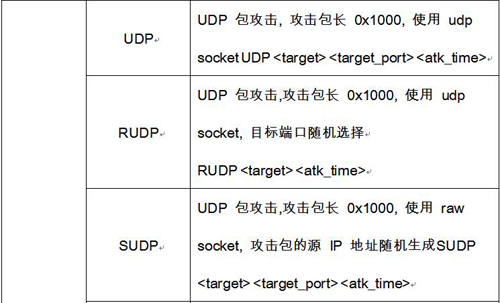

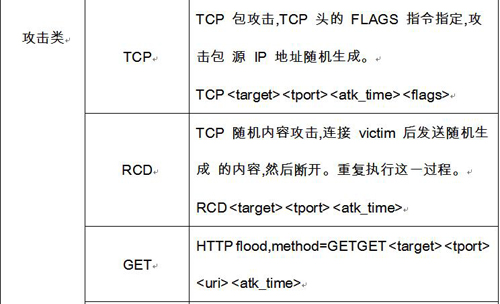

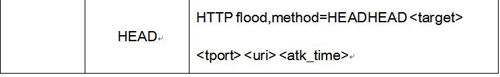

具體的 COMMAND 可以分為兩類: 遠控類和攻擊類, 各種命令的意義和格式如下表所示。

表1:某Botnet家族可以執行攻擊的類型和信令

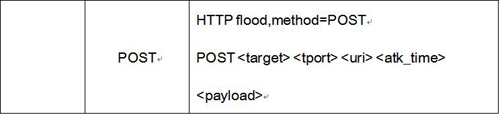

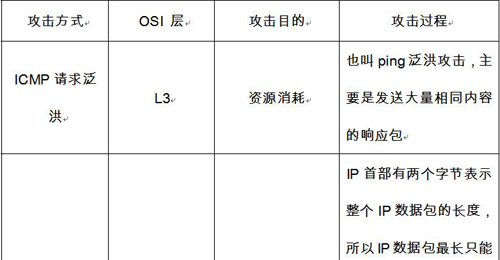

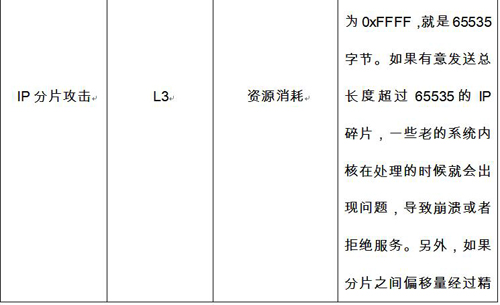

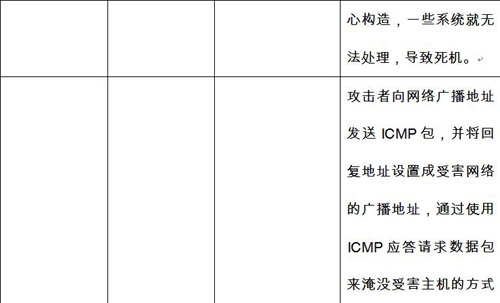

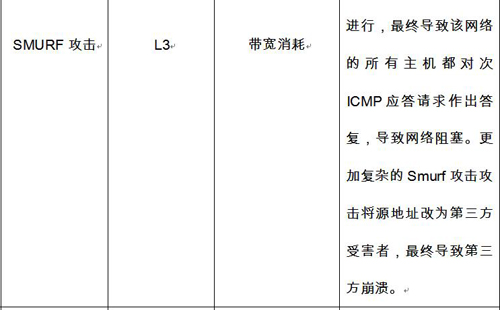

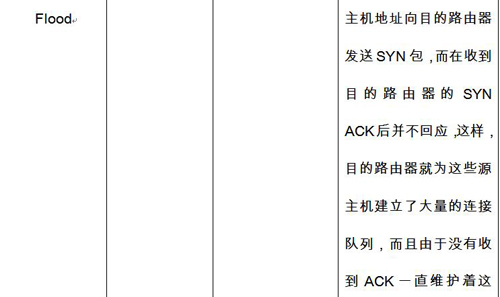

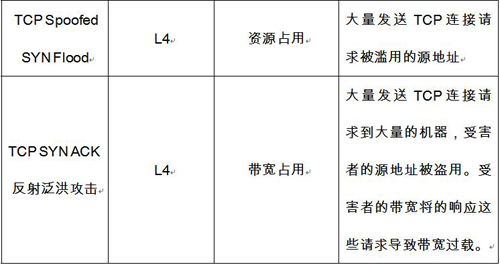

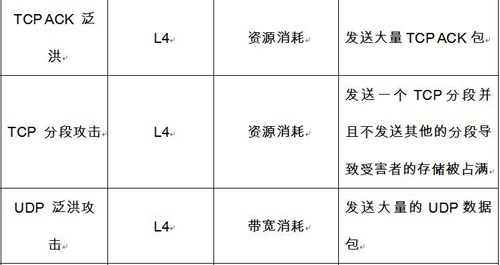

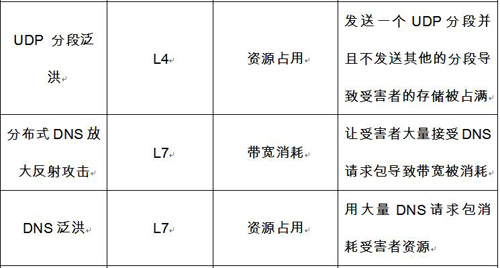

對于大多數DDoS來說,大部分DDoS的攻擊流量均來自于UDP,根據本人的日常監測數據來看,絕大多數針對服務器的DDoS攻擊均為UDP的方法/反射方式,目前DDoS的攻擊可以有以下幾種類型:

表2:Botnet可以發起的DDoS攻擊類型

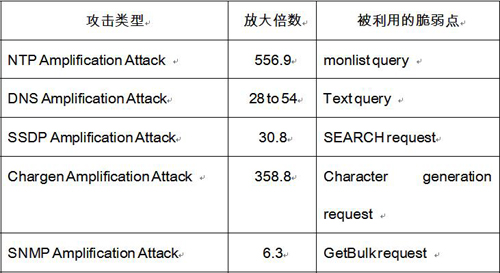

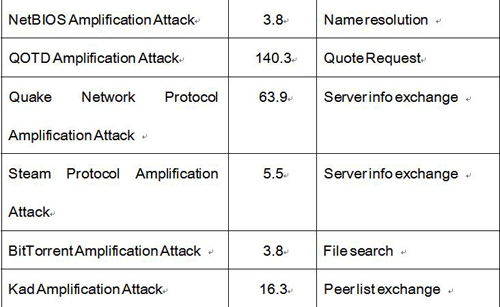

表3:UDP DDoS可以放大的攻擊倍數

根據個人的一些研究發現,反射性的攻擊現在成為了UDP DDoS攻擊的主流類型,畢竟反射型DDoS攻擊可以用很少的代價取得一個相對不錯的效果。

0x04 緩解方案

對于Botnet發起的DDoS攻擊包括其他的DDoS攻擊,首先得有一個意識,那就是不能夠100% 杜絕此類攻擊對于服務器集群的影響,對于Botnet發起的分布式DDoS攻擊,可以采取一些方法針對性的疏導或者吸收攻擊的流量,如Flowspec或者RTBH,甚至在流量過大的情況下可以直接去屏蔽來自外界的流量,只保留需要的鏈接,這樣可以一定程度上緩解DDoS攻擊對服務器所帶來的影響。

對于服務器被抓肉雞這事兒,建議采取以下操作:

1. 必須要對服務器進行端口設置,并且要做更細粒度的權限劃分,保證權限不會被濫用。

2. 將服務更新到最新,使用舊版本的服務可能會因為黑客利用已知漏洞對目標系統進行滲透,從而導致服務器當做肉雞對外攻擊。

3. 更改公司的安全策略,保證服務器不存在弱口令和空口令,防止黑客利用bruteforce方式抓取肉雞;盡量使用不同的密碼,防止黑客使用撞庫的方式獲得服務器權限。

4. 使用服務器操作監控的軟件記錄敏感操作和敏感目錄文件變化,例如使用企業內部可限制僅可以堡壘機方式登錄內部服務器。

5. 對服務器的端口進行周期掃描和嚴格管控,防止服務器被黑客當做botnet病毒分發的工具甚至是肉雞。

畢竟黑產這種東西,人在做,天在看。

【本文是51CTO專欄作者elknot的原創文章,轉載請通過51CTO獲取授權】