全球勒索攻擊事件分析 騰訊安全知道創(chuàng)宇聯(lián)手應(yīng)急響應(yīng)

事件

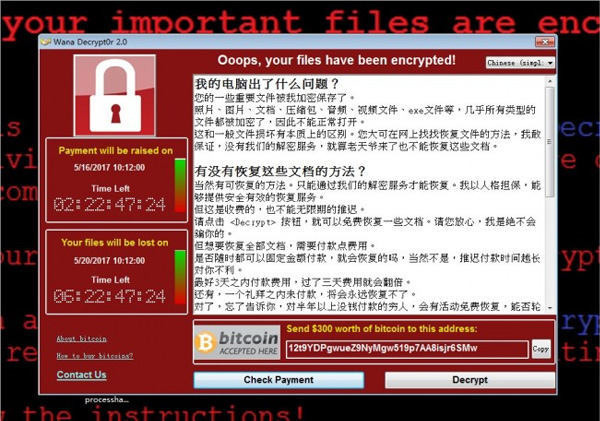

從5月12日晚間起,中國(guó)各大高校的師生陸續(xù)發(fā)現(xiàn)自己電腦中的文件和程序無法打開,而是彈出對(duì)話框要求支付比特幣贖金后才能恢復(fù),大家上網(wǎng)互相交流后才發(fā)現(xiàn)這不是個(gè)案。無獨(dú)有偶,在同一時(shí)間,英國(guó)醫(yī)院也受到了類似的勒索攻擊,導(dǎo)致醫(yī)院系統(tǒng)趨于癱瘓,大量病患的診療被延遲。

熟悉計(jì)算機(jī)安全的人都能看出,這是最近幾年極為流行的、依靠強(qiáng)加密算法進(jìn)行勒索的攻擊手段。不過據(jù)騰訊反病毒實(shí)驗(yàn)室分析,與之前的攻擊不同的是,勒索病毒結(jié)合了蠕蟲的方式進(jìn)行傳播,傳播方式采用了前不久NSA被泄漏出來的MS17-010漏洞,因此無需受害者下載、查看或打開任何文件即可發(fā)動(dòng)攻擊。在NSA泄漏的文件中,WannaCry傳播方式的漏洞利用代碼被稱為“EternalBlue”,所以也有的報(bào)道稱此次攻擊為“永恒之藍(lán)”。

勒索病毒被漏洞遠(yuǎn)程執(zhí)行后,會(huì)從資源文件夾下釋放一個(gè)壓縮包,此壓縮包會(huì)在內(nèi)存中通過密碼:WNcry@2ol7解密并釋放文件。這些文件包含了后續(xù)彈出勒索框的exe,桌面背景圖片的bmp,包含各國(guó)語言的勒索字體,還有輔助攻擊的兩個(gè)exe文件。病毒會(huì)通過Windows Crypto API中AES+RSA的組合,對(duì)電腦上的文檔、圖片、程序等文件進(jìn)行加密,然后進(jìn)行敲詐。同時(shí),病毒還會(huì)繼續(xù)尋找網(wǎng)絡(luò)中其它帶有445端口漏洞的目標(biāo),并進(jìn)行持續(xù)傳播。

全景

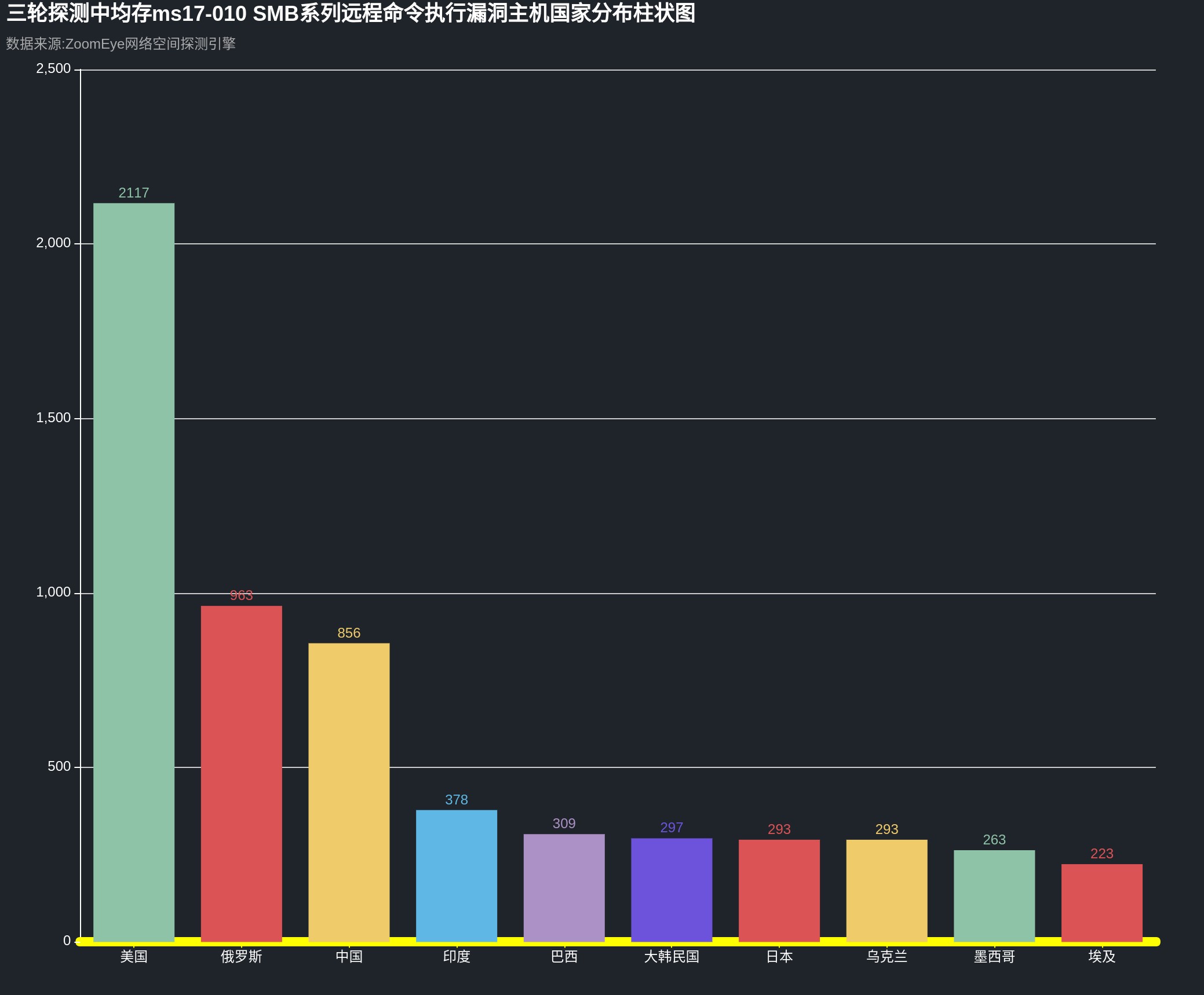

從木馬發(fā)動(dòng)攻擊的方式來看,遭受攻擊的都是具備MS17-010漏洞條件,即沒有安裝補(bǔ)丁且沒有對(duì)445端口進(jìn)行防護(hù)的電腦。除了中、英之外,在全球范圍內(nèi),這樣有潛在被攻擊可能的主機(jī)有多少呢?通過知道創(chuàng)宇ZoomEye相關(guān)檢測(cè)數(shù)據(jù)可以略窺一二(相關(guān)專題頁面:https://www.zoomeye.org/lab/ms17-010)。

上面圖中的數(shù)據(jù)統(tǒng)計(jì)的是到5月10日左右仍受MS17-010漏洞影響的的主機(jī)數(shù)目。從中可以看到,美國(guó)受影響的主機(jī)數(shù)目仍然是最多的,其次是俄羅斯和中國(guó)。此次事件之后,卡巴斯基也偵測(cè)到大量受害者位于俄羅斯。在歷次的檢測(cè)中,各國(guó)的受影響主機(jī)數(shù)目均有一定程度的下降,說明各國(guó)安全應(yīng)急和微軟的安全更新在持續(xù)發(fā)揮作用。

而在國(guó)內(nèi),存在此次事件所涉及漏洞的主機(jī)可參考下圖。

可以看到這些主機(jī)主要集中在臺(tái)灣和香港,同時(shí)各省相關(guān)主機(jī)的漏洞修補(bǔ)工作也在逐漸展開。

結(jié)合歷史問題的研究發(fā)現(xiàn),相關(guān)網(wǎng)絡(luò)運(yùn)營(yíng)商在骨干網(wǎng)ISP策略中習(xí)慣性禁止445端口的數(shù)據(jù)傳輸,這對(duì)防止蠕蟲等病毒傳播發(fā)揮了重要作用。在本次漏洞事件中,間接地降低了本次漏洞所帶來的風(fēng)險(xiǎn)。但是與之不同的是,各大高校通常接入的網(wǎng)絡(luò)是為教育、科研和國(guó)際學(xué)術(shù)交流服務(wù)的教育科研網(wǎng),這部分?jǐn)?shù)據(jù)并未列入上方圖中。此骨干網(wǎng)出于學(xué)術(shù)目的,大多沒有對(duì)445端口做防范處理,這也是導(dǎo)致這次高校成為重災(zāi)區(qū)的原因之一。

防范

此病毒與以往的勒索攻擊事件一樣,采用了高強(qiáng)度的加密算法,因此在事后想要恢復(fù)文件是很難的,重點(diǎn)還是在于事前的預(yù)防。預(yù)防方法包括:

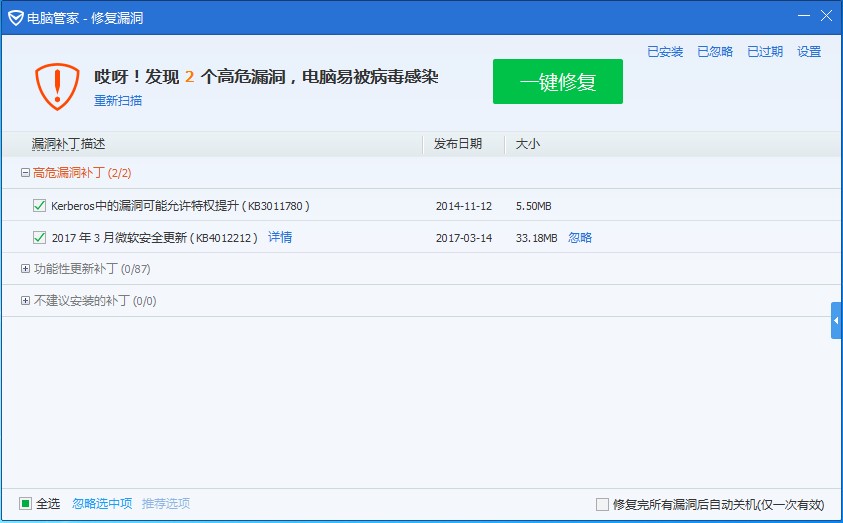

一、及時(shí)在電腦上安裝微軟官方安全更新(建議事先在斷網(wǎng)狀態(tài)下做好數(shù)據(jù)備份)。此前在3月MS17-010漏洞剛被爆出的時(shí)候,微軟已經(jīng)針對(duì)還在提供安全服務(wù)的操作系統(tǒng),包括Win7、Win10等系統(tǒng)在內(nèi)提供了安全更新;而在此次事件爆發(fā)之后,微軟也迅速對(duì)此前尚未提供官方支持的Windows XP等系統(tǒng)也發(fā)布了特別補(bǔ)丁。請(qǐng)?jiān)诘谝粫r(shí)間升級(jí)所有的安全更新,來避免類似事件的發(fā)生。

二、在電腦上安裝一些安全類軟件,例如騰訊電腦管家,并保持實(shí)時(shí)監(jiān)控功能開啟,可以攔截木馬病毒的入侵。對(duì)于可疑軟件,可以提交到哈勃分析系統(tǒng)(https://habo.qq.com/)進(jìn)行安全性檢測(cè)。

三、如果是企業(yè)用戶,還可以使用一些具有相關(guān)安全功能的企業(yè)級(jí)產(chǎn)品,例如知道創(chuàng)宇的“云圖”威脅感知系統(tǒng),對(duì)于運(yùn)行的內(nèi)外網(wǎng)主機(jī),可以使用知道創(chuàng)宇“云圖”系統(tǒng)對(duì)入侵勒索蠕蟲病毒做出系統(tǒng)捕獲及進(jìn)一步分析工作。

▲云圖系統(tǒng)分析頁面

云圖系統(tǒng)-文件分析報(bào)告-“行為簽名”發(fā)現(xiàn)WNCRY勒索軟件行為

值得注意的是,由于本次勒索攻擊采用蠕蟲病毒傳播,當(dāng)務(wù)之急是如何阻止病毒的進(jìn)一步傳播。在此還可以利用知道創(chuàng)宇Zoomeye網(wǎng)絡(luò)空間雷達(dá)系統(tǒng)對(duì)下屬網(wǎng)絡(luò)資產(chǎn)進(jìn)行全面威脅普查。據(jù)悉Zoomeye網(wǎng)絡(luò)空間雷達(dá)系統(tǒng)早于4月下旬便已集成了相關(guān)的檢測(cè)腳本,可以定位管轄下的網(wǎng)絡(luò)空間都有哪些主機(jī)受此次漏洞威脅影響,以便協(xié)助安全運(yùn)維人員進(jìn)一步的安全升級(jí)工作,避免這一新型勒索蠕蟲病毒的進(jìn)一步傳播。