勒索軟件的全球攻擊趨勢分析(二)

手機勒索軟件

與所有設(shè)備上的勒索軟件一樣,手機勒索軟件繼續(xù)下降。 2019年,遇到勒索軟件的唯一卡巴斯基用戶總數(shù)為72258。到2020年,這一數(shù)字為33502,下降了54%。

但是,在遭遇任何類型的惡意軟件的總?cè)藬?shù)中,遇到勒索軟件的手機用戶的比例保持穩(wěn)定在0.56%。與此同時,檢測到的手機勒索軟件總數(shù)也有所下降,從2019年的333878起下降到2020年的290372起。

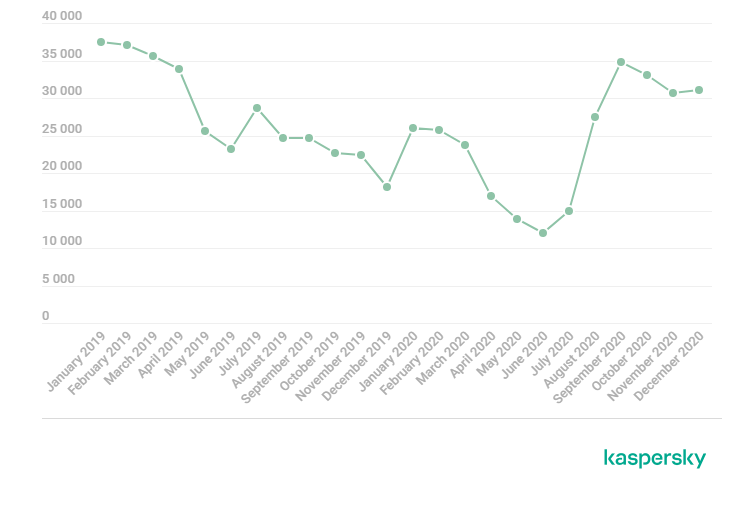

2019年至2020年檢測到的手機勒索軟件數(shù)量

有趣的是,雖然2019年7月之后檢測到的手機勒索軟件數(shù)量相對穩(wěn)定下降,僅在2019年7月和2020年2月出現(xiàn)了幾次小峰值,但它在2020年下半年再次開始顯著上升,在去年9月達(dá)到3.5萬次檢測。奇怪的是,這是由于勒索軟件編碼器(ransomware Encoder),它實際上是為Windows工作站設(shè)計的,對手機設(shè)備并不危險。然而,在2020年9月,Encoder通過Telegram傳播開來,Telegram同時擁有手機和桌面應(yīng)用。攻擊者最有可能針對的是Windows用戶,當(dāng)Telegram的手機版本與桌面客戶端同步下載時,手機用戶的手機上意外地安裝了Encoder。

最活躍的手機勒索軟件家族

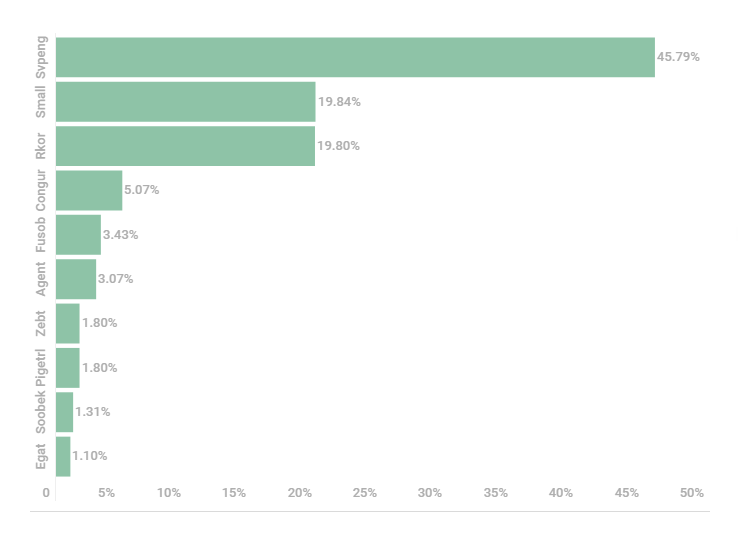

2019年最活躍的手機勒索軟件家族分布

在2019年,近45%的遇到手機勒索軟件的用戶遇到了Svpeng,該家族最初是短信木馬,然后轉(zhuǎn)而竊取銀行憑據(jù)和信用卡數(shù)據(jù),最終演變?yōu)槔账鬈浖B陨儆?9%的用戶遇到過Rkor和Small。 Rkor是一個典型的locker,它通過色情內(nèi)容傳播,它使用無障礙服務(wù)獲得對設(shè)備的必要控制,然后鎖定設(shè)備,直到支付費用。Small與Rkor非常相似:它會鎖住屏幕,并要求付費才能繼續(xù)看色情片。

排在第四位的是Congur,它是通過WhatsApp等改進后的應(yīng)用程序傳播的。另一個著名的活躍家族是富索布(Fusob),他們聲稱自己來自某個權(quán)威機構(gòu),并表示,目標(biāo)受害者有義務(wù)支付罰款。

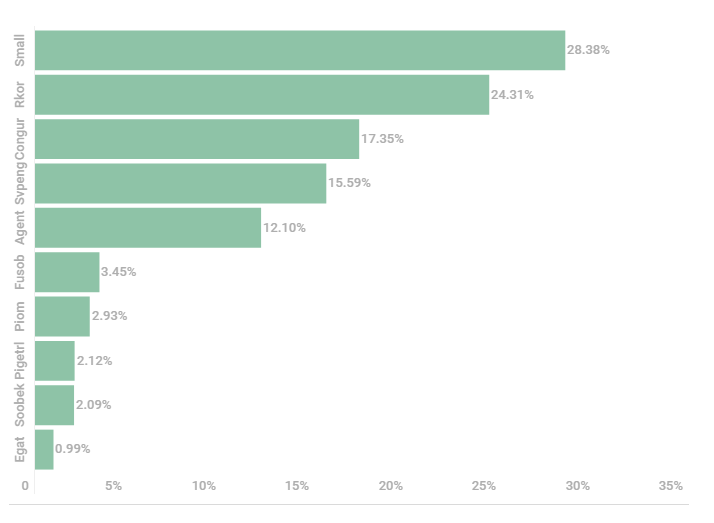

2020年最活躍的手機勒索軟件家族的分布

2020年,Small是最常見的手機勒索軟件家族,占比26%,其次是Rkor和Congur。Svpeng是第四大最常見的家族,有14%的用戶遇到過它。

被攻擊用戶的區(qū)域分布

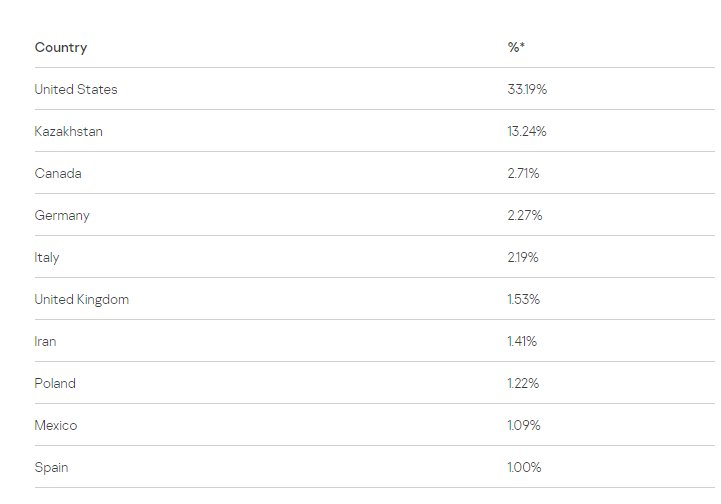

2019年,在移動設(shè)備上遭遇勒索軟件的用戶比例最高的國家如下:

在所有遭遇惡意軟件的用戶中,被勒索軟件攻擊的用戶所占的比例

遭遇手機勒索軟件用戶最多的國家在全球范圍內(nèi)相對分散,其中美國所占比例最高。哈薩克斯坦緊隨其后,為13.24%。排名前十的其他國家遭遇手機勒索軟件的用戶比例要小得多,加拿大是第三大份額,僅占2.71%。

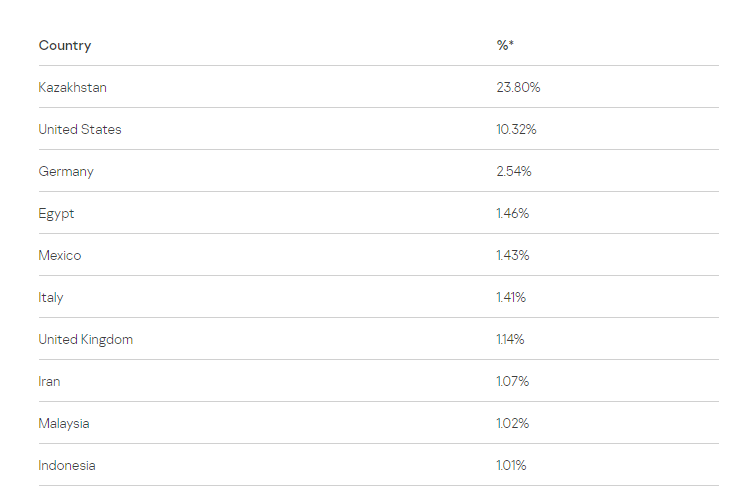

2020年,遭遇手機勒索軟件用戶比例最高的國家如下:

在所有遭遇惡意軟件的用戶中,被勒索軟件攻擊的用戶所占的比例

到2020年,哈薩克斯坦遇到手機勒索軟件的用戶比例最高,為23.80%,其次是美國,為10.32%。波蘭、西班牙和加拿大被馬來西亞、印度尼西亞和埃及所取代。總的來說,受影響用戶的百分比下降了,這是可以預(yù)料的,因為受手機勒索軟件影響的用戶總數(shù)下降了50%以上。

有針對性攻擊的勒索軟件的興起

雖然檢測到勒索軟件的原始總數(shù)一直在下降,但這些數(shù)字只能說明問題的一部分。當(dāng)勒索軟件首次成為頭條新聞時,是因為WannaCry、Petya和CryptoLocker等活動:這些大規(guī)模活動感興趣的是攻擊盡可能多的用戶,并從每個用戶敲詐相對較少的金額。例如,在“WannaCry”事件中,攻擊者只索要了300美元后來又將贖金提高到了600美元。

然而,由于幾個潛在的原因,這類攻擊的盈利能力正在下降。鑒于人們對勒索軟件的關(guān)注越來越多,安全軟件可能已經(jīng)在阻止勒索軟件威脅方面變得更好了,人們被一再被教育不要支付贖金。此外,在很多國家,人們根本負(fù)擔(dān)不起這么高的贖金。因此,攻擊者把他們的注意力轉(zhuǎn)移到那些能付錢的人身上,比如公司。2019年,勒索軟件近三分之一的受害者是企業(yè)。

當(dāng)然,感染公司需要更復(fù)雜、更有針對性的方法,有專門設(shè)計的勒索軟件家族就是為了做到這一點。

有針對性的勒索軟件(也稱為“big game hunting”)由用于勒索特定受害者資金的勒索軟件家族組成。這些受害者往往是知名人士,如大公司、政府和市政機構(gòu)以及醫(yī)療保健組織,要求的贖金遠(yuǎn)高于對單獨用戶的要求。通常,他們的攻擊包括以下一個或多個階段:

- 網(wǎng)絡(luò)攻擊

- 偵察與堅持

- 橫向運動

- 資料泄漏

- 數(shù)據(jù)加密

- 勒索

最初的感染通常是通過利用服務(wù)器端軟件(VPN,Citrix,WebLogic,Tomcat,Exchange等)、RDP暴力攻擊/憑據(jù)填充,供應(yīng)鏈攻擊或僵尸網(wǎng)絡(luò)來發(fā)生的。

卡巴斯基根據(jù)所選的受害者,以及是否使用復(fù)雜的方法進行攻擊,比如破壞網(wǎng)絡(luò)或橫向移動,將一個特定的勒索軟件集團歸類為“目標(biāo)”。到目前為止,卡巴斯基已經(jīng)確定了其中的28個目標(biāo)家庭,其中包括臭名昭著的哈迪斯(Hades)勒索軟件,該軟件針對的是至少價值10億美元的公司。

Hades 勒索軟件于 2020 年 12 月首次被發(fā)現(xiàn),以引導(dǎo)受害者訪問的 Tor 站點命名。它是 WastedLocker 的 64 位編譯的變種,兩者在代碼上有大量重疊,除了做額外的代碼混淆和小特性的更改外,與 WastedLocker 大部分功能基本相同,包括受 ISFB 啟發(fā)的靜態(tài)配置、多階段持久性 / 安裝過程、文件 / 目錄枚舉和加密功能,差異地方在于,Hades 刪除了 INDRIK SPIDER 在以前的勒索軟件家族(WastedLocker 和 BitPaymer)中一些獨有的功能,包括:

Hades 現(xiàn)在是具有附加代碼混淆功能的 64 位編譯可執(zhí)行文件,目的是為了逃避了簽名檢測和阻礙逆向分析。

大多數(shù)標(biāo)準(zhǔn)文件和注冊表 Windows API 調(diào)用已被其對應(yīng)的系統(tǒng)調(diào)用替代(即從 NTDLL 導(dǎo)出的用戶模式本機 API)。

Hades 使用的用戶帳戶控制(UAC)繞過方式與 WastedLocker 使用的不同,但這兩種實現(xiàn)都直接來自開源 UACME 項目 https [ : ] //github [ . ] com/hfiref0x/UACME。

Hades 會將名為 HOW-TO-DECRYPT- [ extension ] .txt 的贖金票據(jù)寫入遍歷的目錄,而 WastedLocker 和 BitPaymer 則是為每個加密文件創(chuàng)建票據(jù)。

Hades 將密鑰信息存儲在每個加密文件中, WastedLocker 和 BitPaymer 都將編碼和加密的密鑰信息存儲在特定于文件的贖金票據(jù)中。

Hades 仍將自身復(fù)制到 Application Data 中生成子目錄中,但不再使用 :bin 交換數(shù)據(jù)流(ADS),對 :bin ADS 路徑的使用是 WastedLocker 和 BitPaymer 的特征。

Hades 還體現(xiàn)了一種戰(zhàn)術(shù)上的轉(zhuǎn)變,即不再使用電子郵件通信,也不再使用從受害者那里竊取機密數(shù)據(jù)獲取報酬的可能性。Hades 贖金票據(jù)將受害者定向到 Tor 站點,通過贖金票據(jù)無法識別受害公司,這點在 WastedLocker 和 BitPaymer 中也經(jīng)常看到。

從2019年到2020年,受目標(biāo)勒索軟件(旨在影響特定用戶的勒索軟件)影響的唯一用戶數(shù)量從985人增加到了8538人,增長了767%。

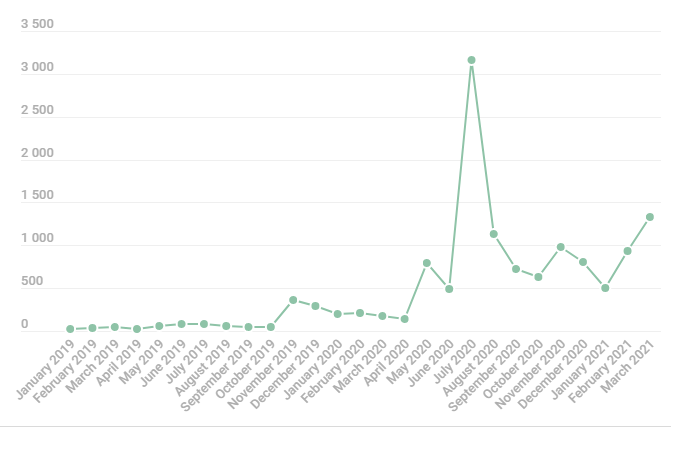

2019 - 2020年間,受目標(biāo)勒索軟件影響的唯一卡巴斯基用戶數(shù)量

在REvil勒索軟件家族的推動下,該勒索軟件在2020年7月出現(xiàn)了一個大高峰,該勒索軟件成功地利用了外匯公司Travelex,勒索了230萬美元。擁有眾多名人客戶的紐約律師事務(wù)所Grubman Shire Meiselas & Sacks也在5月份成為了REvil的受害者。其他具有高度針對性的勒索軟件家族也出現(xiàn)在2019年和2020年,其中最引人注目的是Maze。Maze首次出現(xiàn)于2019年,它使用了各種機制來進行初步攻擊。在某些情況下,他們使用魚叉式網(wǎng)絡(luò)釣魚活動來安裝Cobalt Strike RAT,而其他攻擊則涉及利用脆弱的面向Internet的服務(wù)(例如Citrix ADC / NetScaler或Pulse Secure VPN)或弱RDP憑據(jù)破壞網(wǎng)絡(luò)。Maze主要針對企業(yè)和大型組織。他們最著名的攻擊是針對LG和佛羅里達(dá)州的彭薩科拉市。

除了針對目標(biāo)的勒索軟件的興起以外,人們不僅將重點放在數(shù)據(jù)加密上,也更加關(guān)注數(shù)據(jù)的泄漏情況,因為攻擊者會搜索高度機密的信息,并威脅稱,如果贖金得不到滿足,就將其公之于眾,以此作為強迫組織支付贖金的一種手段。如果沒有支付贖金,Maze是第一個發(fā)布這些被盜數(shù)據(jù)的勒索軟件小組。此外,這些信息可以在之后的網(wǎng)上拍賣中出售,在2020年夏天,許多農(nóng)業(yè)公司的數(shù)據(jù)庫都成為了REvil的受害者。

最終,Maze與另一個知名的,高度針對性的勒索軟件家族RagnarLocker聯(lián)手,該家族于2020年首次出現(xiàn)。和Maze一樣,RagnarLocker主要以大型組織為目標(biāo),并在“羞恥之墻”上公布那些拒絕支付贖金的人的機密信息。該家族的目標(biāo)非常明確,因此每個惡意軟件樣本都專門針對其所攻擊的組織。

WastedLocker也出現(xiàn)在2020年,并迅速成為全球頭條新聞,因為該公司關(guān)閉了知名健身和GPS技術(shù)公司Garmin最受歡迎的服務(wù),因為它持有該公司價值1000萬美元贖金的數(shù)據(jù),攻擊中使用的惡意軟件是專為Garmin設(shè)計的。WastedLocker是一種新型勒索軟件,在2020年5月首次發(fā)現(xiàn),此后一直持續(xù)發(fā)現(xiàn)該勒索軟件的各類變種,其版本變更往往與Evil Corp惡意組織的其他惡意軟件版本變更同步進行。

有針對性的勒索軟件并不局限于一個特定的行業(yè),它影響了從醫(yī)療保健機構(gòu)到體育和健身公司的方方面面。

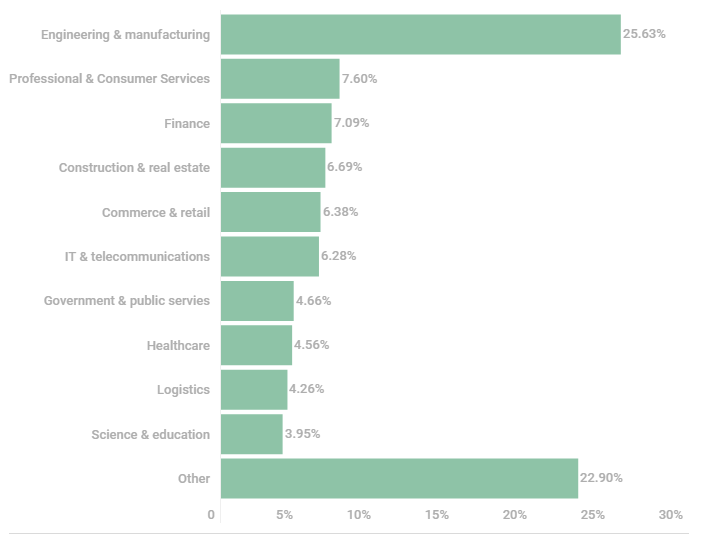

2019-2020年按行業(yè)劃分的目標(biāo)勒索軟件攻擊分布情況

迄今為止,工程和制造業(yè)是最具代表性的行業(yè),從2019年到2020年,有25.63%的目標(biāo)勒索軟件攻擊影響了該行業(yè)。鑒于其數(shù)據(jù)的高度敏感性質(zhì)以及此類公司通常具有很高的價值,這不足為奇。如果系統(tǒng)離線,這也將極大地破壞該行業(yè)的業(yè)務(wù)。有7.60%的目標(biāo)勒索軟件攻擊影響了專業(yè)和消費者服務(wù)公司,有7.09%的目標(biāo)是金融公司。其他受歡迎的目標(biāo)是建筑與房地產(chǎn),商業(yè)與零售以及IT與電信。

總結(jié)

世界正在進入一個勒索軟件的新時代,任何一種針對普通普通用戶的大規(guī)模活動都很可能會非常少。當(dāng)然,這并不是說勒索軟件只對大公司構(gòu)成威脅。就在去年12月,有一個團體希望通過發(fā)行偽造的手機版本游戲來利用Cyberpunk 2077的發(fā)布,該版本會對用戶下載的文件進行加密。這意味著勒索軟件攻擊者將繼續(xù)部署更先進的技術(shù)來滲透網(wǎng)絡(luò)和加密數(shù)據(jù)。像Lazarus這樣的APT組織已經(jīng)開始在其工具集中添加勒索軟件。如果其他高級攻擊參與者也效仿,也就不足為奇了。

最大的收獲是,公司無論大小,不僅需要考慮備份他們的數(shù)據(jù)。他們也需要采取全面的方法來保護自己的安全,包括定期打補丁、軟件更新和網(wǎng)絡(luò)安全意識培訓(xùn)。一些針對公司的攻擊包括在系統(tǒng)中獲得最初的立足點,在整個網(wǎng)絡(luò)中橫向移動,直到完全控制,然后進行數(shù)月的偵察,然后在造成最佳損害的時刻進行攻擊。在使用REvil勒索軟件攻擊Travelex的過程中,網(wǎng)絡(luò)罪犯在實際加密數(shù)據(jù)并要求勒索之前六個月就已滲透到公司的網(wǎng)絡(luò)。

緩解措施

1.經(jīng)常更新你使用的所有設(shè)備的軟件,以防止勒索軟件利用漏洞。

2.把你的防御策略集中在檢測橫向移動和數(shù)據(jù)泄露到互聯(lián)網(wǎng)上。要特別注意流出的流量,以檢測網(wǎng)絡(luò)罪犯的連接。

3.定期備份數(shù)據(jù),確保在需要的緊急情況下可以快速訪問它。

4.使用諸如卡巴斯基重點檢測和響應(yīng)以及卡巴斯基托管檢測和響應(yīng)之類的解決方案,這些解決方案有助于在攻擊者實現(xiàn)最終目標(biāo)之前盡早識別并阻止攻擊。

本文翻譯自:https://securelist.com/ransomware-by-the-numbers-reassessing-the-threats-global-impact/101965/如若轉(zhuǎn)載,請注明原文地址。