思科Stealthwatch讓WannaCry無計可施

5月12日星期五,互聯網上爆發了一個極度危險的全新惡意軟件威脅,讓全球眾多的計算機用戶為其膽戰心驚。窮其源頭,這一名為“WannaCry”的惡意軟件原本是掌握在政府機構手中的一個秘密武器,后于一年前被未知攻擊者竊取并泄露。

思科行業領先的Talos威脅情報團隊憑借一雙火眼金睛,從眾多威脅中發現了這一惡意軟件,并確認了其威脅性。WannaCry的初始版本通過一個惡意軟件載荷在被感染的計算機上安裝勒索軟件。它會掃描TCP 445端口,以利用部分未打補丁的Windows計算機上存在的漏洞。與蠕蟲病毒類似,WannaCry能夠在網絡中傳播,導致大規模感染。

本博客介紹了客戶可以如何利用思科安全解決方案來保護其網絡和計算機,以免受此惡意軟件及其在未來數天、數周乃至數月可能生成的新變種的攻擊。

感染檢測

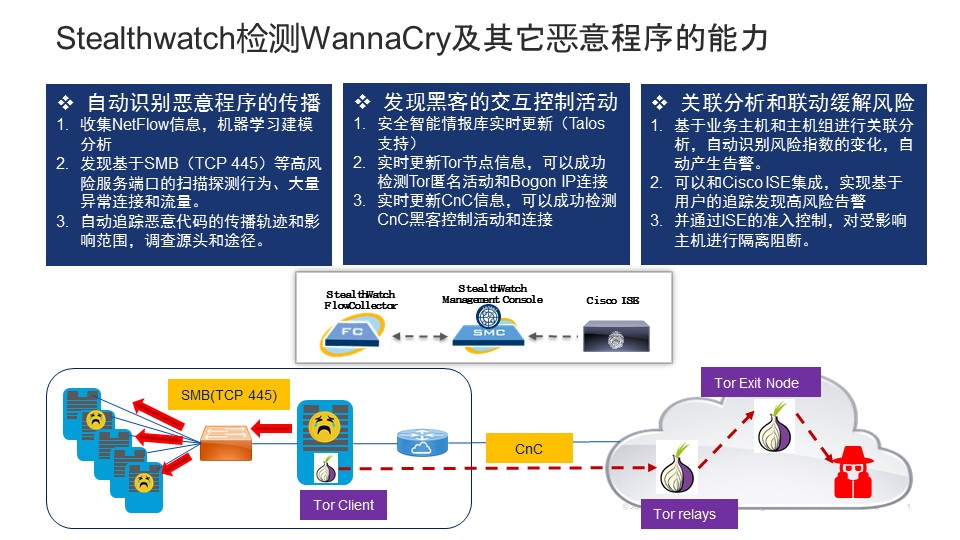

WannaCry惡意軟件的初始版本利用Server Message Block(SMB)協議來感染網絡上運行Microsoft Windows操作系統的計算機,并進行傳播。借助Cisco Stealthwatch,網絡操作員可以監控網絡內的SMB活動。

CiscoStealthwatch具有內建的報告功能,可以專門跟蹤和報告內部主機計算機與互聯網上主機之間的SMB流量,此類流量是表明系統感染WannaCry的一個重要跡象。

WannaCry惡意軟件還使用SMB流量進行內部傳播。Stealthwatch會檢測到相同子網內主機使用的SMB流量,并將其判定為可疑活動。

Stealthwatch會針對可疑SMB活動發出多個提醒。它尤其會關注針對大量不同主機發起的激增的SMB流量和SMB聯接。這一信息可幫助確定主機是否被WannaCry感染。

Stealthwatch還能夠檢測并報告到Tor網絡、Bogon IP地址和已知命令與控制主機的聯接。

借助持續更新的威脅情報源,Stealthwatch也能夠檢測到主機與Tor網絡和Bogon IP地址的通信。這使得安全人員能夠發現任意聯接到互聯網上可疑主機的內部IP。

傳播檢測

WannaCry惡意軟件的初始版本會在網絡內部橫向傳播(從主機到主機),以試圖感染盡可能多的主機。在惡意軟件觸發其勒索軟件載荷前,這一傳播機制就已經開始。Stealthwatch能夠檢測到橫向移動事件,尤其是相同子網內系統間的此類移動。

任意偵察和掃描活動,尤其是相同子網內的系統間的此類活動,都會被Stealthwatch跟蹤到。

Stealthwatch蠕蟲傳播檢測報告功能可以跟蹤并關聯成功聯接到外部命令與控制主機的掃描活動。WannaCry與其他蠕蟲病毒均有著類似的一致活動。

關聯

思科Stealthwatch將關聯在特定主機計算機上觀察到的不同活動,并根據每次觀察所得的數字評分將該IP判定為可疑。之后Stealthwatch會針對每個主機IP地址,基于一個指數累積這些評分,然后發出名為“威脅指數”(Concern Index)的提醒。威脅指數數值越高,表明主機參與惡意活動的可能性越大。

確定范圍和規避威脅

通過使用思科Stealthwatch Management Center和儀表板,您可以輕松建立一份簡單的報告,列出所有存在可疑活動和可能被感染的系統。借助集成的思科身份服務引擎(ISE),之后您可以隔離可疑計算機,避免WannaCry進一步傳播,直至威脅被修復。

阻止WannaCry傳播

WannaCry在互聯網上大肆擴散,我們預計在未來幾年還將會看到更多變種。利用Stealthwatch無處不在的滲透力和高級分析功能,您將可以盡早檢測到WannaCry活動,阻止其在您的環境中進行傳播。

思科Stealthwatch介紹

思科Stealthwatch可提供行業領先的網絡可視性和安全情報,幫助提高威脅檢測、事件響應和調查分析的速度和精確度。該系統能夠利用 Netflow 和現有基礎設施中的其他態勢感知數據,以快捷高效的方式將整個網絡轉化為一個傳感器網。它通過基于行為的自動化學習和關聯建模分析,能夠快速檢測各種異常流量和行為,包括零日惡意軟件、分布式拒絕服務(DDoS)攻擊、內部威脅和高級持久性威脅(APT)、以及網絡分段訪問違規等。Stealthwatch的管理界面十分直觀、簡潔,它通過單一視圖展示流量在網絡中的橫向移動,同時集成了思科Talos的全球信息安全情報,為用戶提供一個簡單、精致且功能強大的平臺,全面增強企業可視化、安全分析、高級威脅感知和事件響應調查的能力。