無需宏,PPT也能用來投遞惡意程序

近日,網絡犯罪者開發出了一種新型攻擊技術,它可以利用發送PPT文件和鼠標懸停來讓用戶執行任意代碼,并下載惡意程序。

使用經過特制的Office文件——特別是Word文檔來傳播惡意軟件其實并不少見,此類攻擊通常依靠社會工程學(對受害者心理弱點、本能反應、好奇心、信任、貪婪等心理陷阱進行諸如欺騙、傷害等危害手段)來欺騙受害者,誘使其啟用文檔中嵌入的VBA宏。

然而,研究人員最近發現,一種全新的攻擊手段開始以惡意PPT文件為載體,通過鼠標懸停事件執行PowerShell代碼。這些名為“order.ppsx”或“invoice.ppsx”的文件通過垃圾郵件進行分發,其主題多為“采購訂單#130527”或“待確認事項”等,偽裝成商務郵件進行攻擊。

安全專家RubenDanielDodge進行的分析顯示,當惡意PPT被打開時,它將顯示為一個可以點擊的超鏈接,文本是“正在加載……請等待”。

有趣的部分來了。這種新型攻擊方式的可怕之處是,只要用戶將鼠標懸停在惡意鏈接上,即使你并沒有點擊,也會觸發執行PowerShell代碼。一般來說,大多數版本的Office都會默認啟用安全防護功能,通知用戶一些常見的風險,提示用戶啟用或禁用某些內容,但此類保護對懸停攻擊卻成效甚微。另外,這種攻擊也不需要用戶啟用宏來執行代碼,而是使用外部程序功能。

如果受害者中招,PowerShell代碼將被執行并連接到網站“cccn.nl”。接下來就是常規套路了,隨后會從該域名下載文件并執行,最終部署惡意程序downloader。

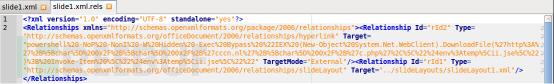

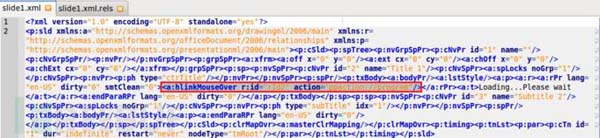

Dodge This Security博客在針對該惡意程序的分析中提到,首張PPT Slide1的“rID2”元素定義中可見其PowerShell命令,如上圖所示。而下面這張圖中標注的紅色部分,就是懸停動作的具體定義了。

RubenDanielDodge已經在文中公布了其IoC。很不幸的是,他們發現這種攻擊方式在此之前就已經有人在用了——被用來傳播一種網銀木馬的變種,沒錯,就是大名鼎鼎的“Zusy”、“Tinba”或被稱為“TinyBanker”。

關于PPT投遞惡意軟件為何會有這么多人中招,Sentinel One是這樣分析的:

用戶仍然習慣于允許外部程序運行,因為他們總是既懶又忙,要不就是屏蔽了宏就以為高枕無憂了。而且,一些配置可能在外部程序中執行起來比用宏更方便。

當然,這種攻擊也并非無往不利。有安全公司指出,如果使用Power Point Viewer打開惡意PPT文件即可使攻擊失效。另外,大多數版本的Office在執行代碼之前都會警告用戶,雖然效果有限,但在某些情況下也可以挽回部分損失。