美國抓“內鬼”的科研計劃

“Insider threat”是個什么鬼?

“Insider Threat”就是來自機構的“內鬼”。“內鬼”通常是來自機構的員工、前雇員、承包商或者服務提供商,這些人有機會訪問機構內部的涉密業務、數據和計算機信息系統。這種威脅通常涉及涉密信息或者有價值的商業信息的竊取和欺詐,以及知識產權的竊取和計算機系統的破壞。美國國防高級研究計劃局(DARPA)把“網絡內鬼”稱為CINDER(Cyber-Insider Threat),并專門立項研發用于美軍網絡“內鬼”的檢測新方法。盡管有人將內部員工無意識的過錯也歸類于Insider threat,但無疑“內鬼”的威脅來得更大。

古今中外都對“內鬼”痛之入骨,也從來不缺少“內鬼”的案例。隨著市場經濟和信息化的快速發展,“內鬼”也出現上升的趨勢。美國比較有名的“內鬼”有:美國得州胡德堡軍事基地槍擊案兇手心理醫生哈桑(Robert-Hanssen)、前蘇聯間諜美中央情報局反情報人員埃姆斯(Aldrich-Ames)、古巴間諜美國防情報局高級分析師安娜,近年來有名的“內鬼”有曼寧和斯諾登,按照DARPA的提法,這兩個八零后小伙子屬于“網絡內鬼CINDER”。

“內鬼”防范計劃

“維基解密事件”中的曼寧曾是美國陸軍上等兵,他利用職務之便,下載了二十五萬份美國政府的機密資料,轉交給“維基解密”網站。該事件促使2011年奧巴馬總統簽發第13587號總統令,專門成立內部威脅特別工作組(Insider Threat Task Force),專門研究和實施“內鬼”檢測和防御計劃,計劃內容包括整合各機構的安全、反間諜、用戶審計和監控等能力,研究開發新的政策、目標和重點項目。

DARPA防“內鬼”的科研項目

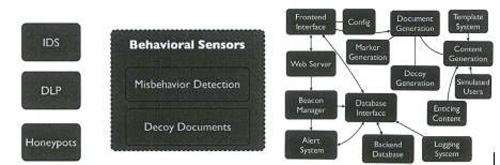

早在13587號總統令之前,DARPA就前瞻資助了一個為期2年“多尺度異常檢測(ADAMS)”項目,預算3500萬美元。該計劃希望能夠提前檢測和防止“內鬼”的行為,比如“有殺人狂或自殺傾向”“內部人惡意報復”“雇員濫用職權泄密”等。其中有一個名為“利用圖形分析研究主動發現內部威脅(PRODIGAL-PROactive Detection of Insider Threats with Graph Analysis and Learning)”的課題,該課題主要研究利用大規模數據集檢測和發現異常特征與行為的新技術,數據集包括用戶電子郵件、文本信息、登錄、文件傳輸和軍事網絡瀏覽等信息。PRODIGAL每天可以掃描約250萬份電子郵件、即時消息和文件傳輸,可幫助政府官員在信息泄露前尋找到泄密人員。真正促使DARPA開展此項研究的起因是美國得州胡德堡軍事基地槍擊案兇手哈桑、前蘇聯間諜埃姆斯和古巴間諜安娜,而“維基解密”事件的發生和曼寧、斯諾登的出現,也證明了該研究項目的必要性。

抓“內鬼”其實很難

“內鬼”出事后,通常證據痕跡看起來顯而易見,而事前抓住這些痕跡卻是非常困難的。通常,事中也會大量出現陰謀論和疑神疑鬼的各種腔調。ADAMS計劃的項目經理瓦爾茨曼(Rand Waltzman)認為有4個難題:1.難以區分行為的正常和非正常;2.惡意行為在時空上的分布很廣;3.異常行為是噪聲背景下的微弱信號;4.涉及大量的數據。

比如,在美國得州胡德堡找到“內鬼”,將涉及6.5萬個士兵,如果僅僅將每個士兵的電子郵件和短信流量關系畫成圖,一年就需要分析2,336,726個節點間的47,201,879,000個連接關系。如果在整個國防部范圍,則需要分析37,387,616個節點間的755,230,064,000個連接關系。上面還不包括網站搜索、文件訪問、程序運行和其它網絡行為數據。

DARPA抓“內鬼”的研究方向

ADAMS項目確定了4個研究方向:

- 主題分析(Topic analysis):研究關注區域的特征,檢測偏離主題或意想不到的內容;

- 系統使用(System use):研究系統和文件訪問的時間序列和行為模式;

- 社交與網絡(Social interactions and networks):研究指標和社會交往;

- 心理狀態(psychological state):研究個人氣質、心理健康、苦惱、不穩定或其他弱點。

美國總統成立抓“內鬼”工作組(ITTF)后,抓“內鬼”成為學術屆的研究熱點。其中圖形分析(Graph Analytics)和機器學習成為解決問題的關鍵,出現了很多方案和思路。然而,DARPA報告指出,超過1000個節點的圖形算法很難擴充,隨著節點的增加,連接關系的檢測將變得不穩定,對噪聲數據的微小變化很敏感,需要新的圖形分析技術支持不同噪聲、采樣偏差和規模條件下的極微弱信號的異常行為檢測。

【本文為51CTO專欄作者“中國保密協會科學技術分會”原創稿件,轉載請聯系原作者】