【重大漏洞預(yù)警】Windows兩個關(guān)鍵遠(yuǎn)程代碼執(zhí)行漏洞

微軟6月補丁日披露兩個正在被利用的遠(yuǎn)程代碼執(zhí)行漏洞(CVE-2017-8543)Windows Search遠(yuǎn)程代碼執(zhí)行漏洞和(CVE-2017-8464)LNK文件(快捷方式)遠(yuǎn)程代碼執(zhí)行漏洞。

漏洞名稱:Windows Search遠(yuǎn)程代碼執(zhí)行漏洞

漏洞編號:CVE-2017-8543

漏洞等級:嚴(yán)重

漏洞概要:Windows搜索服務(wù)(WSS)是windows的一項默認(rèn)啟用的基本服務(wù)。允許用戶在多個Windows服務(wù)和客戶端之間進(jìn)行搜索。當(dāng)Windows搜索處理內(nèi)存中的對象時,存在遠(yuǎn)程執(zhí)行代碼漏洞。成功利用此漏洞的攻擊者可以控制受影響的系統(tǒng)。

為了利用此漏洞,攻擊者可以向Windows Search服務(wù)發(fā)送精心構(gòu)造的SMB消息。從而利用此漏洞提升權(quán)限并控制計算機(jī)。此外,在企業(yè)場景中,未經(jīng)身份驗證的攻擊者可以通過SMB服務(wù)連接遠(yuǎn)程觸發(fā)漏洞,然后控制目標(biāo)計算機(jī)。

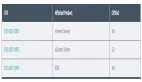

受影響版本

桌面系統(tǒng):Windows 10, 7, 8, 8.1, Vista, Xp和Windows RT 8.1

服務(wù)器系統(tǒng):Windows Server 2016,2012,2008, 2003

修復(fù)方案:

桌面系統(tǒng)Windows 10, 7, 8.1和Windows RT 8.1;服務(wù)器系統(tǒng):Windows Server 2016,2012,2008,可以通過Windows Update自動更新微軟補丁的方式進(jìn)行修復(fù)。

Windows 8, Vista, Xp和Windows Server 2003 可以通過選擇對應(yīng)版本然后手動更新補丁的方式進(jìn)行更新

漏洞名稱:LNK文件(快捷方式)遠(yuǎn)程代碼執(zhí)行漏洞

漏洞編號:CVE-2017-8464

漏洞等級:嚴(yán)重

漏洞概要:如果用戶打開攻擊者精心構(gòu)造的惡意LNK文件,則會造成遠(yuǎn)程代碼執(zhí)行。成功利用此漏洞的攻擊者可以獲得與本地用戶相同的用戶權(quán)限。

攻擊者可以通過可移動驅(qū)動器(U盤)或遠(yuǎn)程共享等方式將包含惡意LNK文件和與之相關(guān)的惡意二進(jìn)制文件傳播給用戶。當(dāng)用戶通過Windows資源管理器或任何能夠解析LNK文件的程序打開惡意的LNK文件時,與之關(guān)聯(lián)的惡意二進(jìn)制代碼將在目標(biāo)系統(tǒng)上執(zhí)行。

受影響版本

桌面系統(tǒng):Windows 10, 7, 8.1, 8, Vista和Windows RT 8.1

服務(wù)器系統(tǒng):Windows Server 2016,2012,2008

修復(fù)方案:

桌面系統(tǒng)Windows 10,7,8.1和Windows RT 8.1;服務(wù)器系統(tǒng):Windows Server 2016,2012,2008,可以通過Windows Update自動更新微軟補丁的方式進(jìn)行修復(fù)。

Windows 8, Vista可以通過選擇對應(yīng)版本然后手動更新補丁的方式進(jìn)行更新