【廉環(huán)話】安全入侵應(yīng)對實務(wù)—內(nèi)網(wǎng)偵查篇

原創(chuàng)【51CTO.com原創(chuàng)稿件】朋友們,您是否已經(jīng)成功逃離了上個月勒索軟件的余震,Not WannaCry anymore?您是否又回歸到了平靜有序的日常工作,就像美劇《西部世界》里的那些機器人演員一樣,天天都重復(fù)著一個輪回呢?至少我現(xiàn)在就是這樣的,每天忙于各種反復(fù)的事務(wù)性工作,就連剛剛過去的六一兒童節(jié),都只能在朋友圈里去追憶。

還記得小時候,我最愛看的就是那部《黑貓警長》的動畫片,直到現(xiàn)在工作得意的時候還會時常吟唱其主題歌—“眼睛瞪得像銅鈴,射出閃電般的精明;耳朵豎得像天線,聽的一切可疑的聲音;……”我本來理想是長大了能當(dāng)一名抓壞人的警長,結(jié)果如今發(fā)現(xiàn)只實現(xiàn)了一小半,當(dāng)上了管理系統(tǒng)的信息安全人員。

好了,不再慨嘆現(xiàn)實的“骨感”了。讓我們繼續(xù)來討論安全入侵應(yīng)對實務(wù)的第三部分—內(nèi)網(wǎng)偵查。希望小伙伴們在往下閱讀的時候能夠重拾起小時候的勵志故事《小馬過河》所傳達出的精神:一邊聽我給大家分享,一邊自己動手來實踐和嘗試吧。

第一階段:基礎(chǔ)與準(zhǔn)備

1. 在網(wǎng)絡(luò)架構(gòu)上,要準(zhǔn)備好備用的,與外界互聯(lián)網(wǎng)的接入鏈路。

2. 準(zhǔn)備一張包含內(nèi)網(wǎng)中所允許的協(xié)議和IP地址的列表,并且按照它們優(yōu)先級的高低,從前往后進行排列,包括關(guān)鍵的業(yè)務(wù),以及它們之間的各種相關(guān)性。

3. 有分支機構(gòu)的企業(yè),應(yīng)當(dāng)進一步文檔化IT架構(gòu)中的各個細節(jié),包括內(nèi)網(wǎng)VLAN的劃分依據(jù)和所對應(yīng)的地區(qū)/部門、內(nèi)網(wǎng)地址的使用情況、對外接入的鏈路ID號、相互之間的路由表等。如果能更細致的話,可以準(zhǔn)備相對應(yīng)的拓撲圖和網(wǎng)絡(luò)資產(chǎn)的屬性清單。

4. 預(yù)見性地標(biāo)識出當(dāng)前存在的業(yè)務(wù)瓶頸和可能出現(xiàn)的故障單點,轉(zhuǎn)呈或協(xié)同運維部門予以重點監(jiān)控。

5. 確保現(xiàn)有的各種網(wǎng)絡(luò)監(jiān)控工具的可用性,及時更新它們,并定期查看其運行過程中所產(chǎn)生的各類警告信息。

6. 對既有的各種網(wǎng)絡(luò)設(shè)備進行必要的安全加固,特別是系統(tǒng)固件方面的升級。

7. 參照如下步驟(下面是以cisco設(shè)備為例),記錄下系統(tǒng)里各個網(wǎng)絡(luò)設(shè)備在當(dāng)前正常狀態(tài)下的服務(wù)基線(或稱快照,這一點很重要,希望大家能有所重視),以便在出現(xiàn)問題的時候,能及時準(zhǔn)確地進行異常的識別,并發(fā)現(xiàn)被改動之處。

- 用戶訪問路線列表,可運行show line命令。

- 用戶賬戶、權(quán)限信息列表,可運行show privilege命令。

- 開放端口列表,可以在與網(wǎng)絡(luò)設(shè)備連接的Linux終端上運用nmap命令,并通過帶有S和U的參數(shù)來檢查設(shè)備上所開啟的TCP和UDP端口。

- 路由表快照表,可運行show ip route命令。

- 訪問控制列表,可運行show ip access-list命令。

- 路由器自身資源利用率,如CPU狀態(tài)的快照,可運行show process cpu命令。

- 設(shè)備上全部配置狀態(tài)的快照,可運行show config命令。

最后記得把所有這些基線信息都備份到一次性可寫光盤或是加密只讀的U盤里。

8. 根據(jù)所處網(wǎng)絡(luò)的實際情況,合理設(shè)置DNS域名的TTL值(生存時間),一般的經(jīng)驗是設(shè)置為600為宜。這樣以便在出現(xiàn)入侵時能調(diào)整和進行縮短,從而實現(xiàn)DNS的重定向。

9. 協(xié)同網(wǎng)絡(luò)部門在內(nèi)網(wǎng)中定期查找,并酌情關(guān)閉那些過時的且不再需要的網(wǎng)絡(luò)接入點(如ADSL、WIFI、Modem等)。

10.應(yīng)急響應(yīng)團隊提前準(zhǔn)備好工具包,里面的各種工具最好都是綠色免安裝類型的,而且要安全地存放在上述提到的一次性可寫光盤或加密只讀U盤里。當(dāng)然各類工具也要保持定期的版本更新和有效性檢測,以及查缺補漏。其實這一點對于我上兩期講到的操作系統(tǒng)和移動終端的入侵應(yīng)對來說也是同樣適用的。

11.考慮到網(wǎng)絡(luò)設(shè)備區(qū)別于用戶的主機的同質(zhì)性,對于關(guān)鍵的網(wǎng)絡(luò)路由或交換設(shè)備要有備機/備件的規(guī)劃,并簽署必要的替補協(xié)議。

12.最后在文案方面,要注意各種入侵應(yīng)對的響應(yīng)流程的時效性、易獲取性和可操作性。

第二階段:識別與應(yīng)對

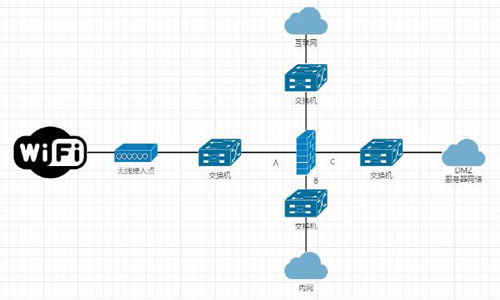

說到企業(yè)內(nèi)部網(wǎng)絡(luò),可以套用莎翁的那句諺語:“一千個人眼里有一千個哈姆雷特”。不,是一千個企業(yè)網(wǎng)絡(luò)架構(gòu)。不過,如果我們抽象并總結(jié)起來的話,企業(yè)網(wǎng)絡(luò)的基本“骨架”應(yīng)該是如下圖所示的基礎(chǔ)拓撲結(jié)構(gòu)。

在上圖模型中,接入級別的防火墻一般連接著企業(yè)的內(nèi)/外部網(wǎng)絡(luò),提供DMZ里的Web、郵件等服務(wù)器與外部的通信,以及在把有線網(wǎng)絡(luò)擴展到無線WiFi時所起到的Hub作用。可見此類防火墻是企業(yè)網(wǎng)絡(luò)的咽喉要道,是我們進行常規(guī)網(wǎng)絡(luò)識別和入侵應(yīng)對的重中之重。因此,我們在邏輯上應(yīng)該對上圖的A、B、C三個端口處進行“精耕細作”,從而分別實現(xiàn)對來自于無線網(wǎng)絡(luò)、內(nèi)網(wǎng)主機以及DMZ區(qū)三處的各類數(shù)據(jù)包的收集與分析。下面我們來具體看看有哪些道與術(shù)。

1. 查找網(wǎng)絡(luò)中存在的特殊協(xié)議數(shù)據(jù)的異常分布。例如在正常的內(nèi)網(wǎng)環(huán)境中,ICMP協(xié)議類型的數(shù)據(jù)包應(yīng)該僅占到整體協(xié)議數(shù)據(jù)流量的2%左右。可見,倘若超過這個閥值范圍,就能判定為網(wǎng)絡(luò)處于異常狀態(tài)了。另外,又比如說:在純Web應(yīng)用的環(huán)境內(nèi),如果出現(xiàn)了大量的FTP協(xié)議類型的數(shù)據(jù)包,那也是一種不正常的網(wǎng)絡(luò)狀態(tài)。

2. 在所保護的和已受到了入侵的網(wǎng)絡(luò)中,可使用抓包工具(如tshark、windump、tcpdump等)和端口鏡像等手段來搜集數(shù)據(jù);對數(shù)據(jù)的源IP地址、端口、TTL、包的ID、協(xié)議進行分析,從而解析出攻擊源所要入侵的目標(biāo)主機/服務(wù)、所使用到的漏洞和賬戶等有用的信息,進而總結(jié)出攻擊的特征和慣用做法。

3. 在出現(xiàn)網(wǎng)絡(luò)狀態(tài)異常時,可以暫時禁用掉某個/些應(yīng)用的某個/些服務(wù),從而排除干擾項,縮小偵測范圍。

4. 臨時掐斷那些明顯不必要的連接,或是暫時將受到攻擊的網(wǎng)絡(luò)部分與初步判定的攻擊源相隔離。

5. 如有必要,可以調(diào)整某些應(yīng)用服務(wù)器的設(shè)置,暫時拒絕來自被利用的主機所發(fā)來的連接請求。

6. 切換到備用的站點,或?qū)㈥P(guān)鍵的對外業(yè)務(wù)重定向到備用的網(wǎng)絡(luò)通路之上,從而實現(xiàn)“雖降速但還能提供服務(wù)”。

7. 使用基于DNS協(xié)議的槽洞(sinkhole)來提供不可路由的地址給受利用的主機,以阻止內(nèi)部數(shù)據(jù)的泄漏,并實現(xiàn)流量的清洗。

8. 在網(wǎng)絡(luò)設(shè)備上配置疏散過濾規(guī)則(filter),從第一、二層上阻斷那些DDoS的流量,以抑制新的“垃圾”數(shù)據(jù)包持續(xù)涌入到內(nèi)網(wǎng)中。

9. 通過設(shè)置黑洞路由,充分利用路由器的包轉(zhuǎn)發(fā)能力,吸收泛洪的“垃圾”數(shù)據(jù)流量,使其對系統(tǒng)負載影響降到最小,以應(yīng)對DoS和僵尸網(wǎng)絡(luò)的攻擊。

10.及時為防火墻/IDS/IPS等網(wǎng)絡(luò)設(shè)備重新添加能夠有效阻斷網(wǎng)絡(luò)入侵的規(guī)則。

第三階段:取證與調(diào)查

這個環(huán)節(jié)基本上與前兩期的該章節(jié)所介紹的應(yīng)對步驟相類似,其中在進行取證的方面,要注意如下三點:

1. 如果沒那么急迫的話(當(dāng)然一般都是時間非常緊迫的),可以將被入侵的主機或設(shè)備暫時設(shè)置進入休眠模式,注意:不要輕易關(guān)機,否則容易將內(nèi)存里的那些有價值的、攻擊源所留下的數(shù)據(jù)給丟失掉。

2. 查找那些事先準(zhǔn)備好的“假”文件(可帶有相應(yīng)的水印)被竊取的路徑和方式。

3. 截取并保留網(wǎng)絡(luò)和主機設(shè)備上的各種日志,特別具有源IP地址、時間戳、訪問端口以及服務(wù)類型等信息的條目。

在收集到相關(guān)證據(jù)之后,我們便可以順藤摸瓜地開展調(diào)查工作了。在企業(yè)網(wǎng)絡(luò)中,一般用到的追蹤溯源技術(shù)分為兩類:一類是包標(biāo)記,即通過設(shè)置,將路由器自身的信息標(biāo)記到發(fā)出的數(shù)據(jù)包上,直至到達被攻擊的主機。標(biāo)記的過程相對簡單,對網(wǎng)絡(luò)的影響也比較小,但是在重構(gòu)攻擊路徑時,則需要收集大量的數(shù)據(jù)包進行分析,因此無法進行單個包的追蹤。另一類是數(shù)據(jù)包的日志追蹤,它需要用大量的存儲空間來存放網(wǎng)絡(luò)數(shù)據(jù)流的日志,這無形中增加了部署的成本,但是它卻可以對單個包進行追蹤。一般在實現(xiàn)方式上是利用IDS的日志功能,記錄指定事件的登錄驗證、網(wǎng)絡(luò)地址的請求信息的認證、資源的自動分配信息等記錄。

那么,一般所執(zhí)行的追蹤溯源的流程是:

1. 對入侵性的數(shù)據(jù)流進行定位和跟蹤,以確定哪些網(wǎng)絡(luò)設(shè)備和主機參與了發(fā)送或轉(zhuǎn)發(fā)此類數(shù)據(jù)。

2. 分析可疑的網(wǎng)絡(luò)設(shè)備或主機的輸入/輸出信息,篩選系統(tǒng)內(nèi)的日志信息,判斷入侵時間點的先后次序,以重構(gòu)入侵路徑。說白了,就是按照源IP地址和目的IP地址的銜接關(guān)系進行設(shè)備之間的簡單關(guān)聯(lián),從而形成一張攻擊線路圖。

從技術(shù)的角度來說,我們針對網(wǎng)絡(luò)中各個節(jié)點所用到的追蹤手段有:

- 日志分析:收集和分析系統(tǒng)及網(wǎng)絡(luò)設(shè)備上事先設(shè)定好的各種日志記錄。

- 消息追蹤:使用路由輸入的調(diào)試追蹤,即在分析確定了攻擊數(shù)據(jù)包是來自哪個路由器的情況下,依次判定該路由器及其上游設(shè)備的攻擊輸入接口和所用到的路由表。

- 主機狀態(tài)追蹤:對網(wǎng)絡(luò)中被入侵的主機進行持續(xù)的網(wǎng)絡(luò)狀態(tài)監(jiān)控,如運用“ps”和“netstat”之類的命令。

- 反向流(reverse flow)追蹤:比如使用基于Hash的IP反向追蹤SPIE(Hash-Based IP traceback)、ICMP反向追蹤iTrace(ICMP traceback)以及鏈路測試(link testing)等技術(shù)進行一跳一跳的回溯追蹤,但是這些方法在實際應(yīng)用中經(jīng)常會產(chǎn)生各種false positive和false negative。

- 人工輔助追蹤:通過在虛擬機上部署多個蜜罐類型的惡意軟件收集器(比如使用honeyd工具),組成“蜜網(wǎng)”來有效地檢測僵尸網(wǎng)絡(luò)的入侵。然后對捕獲到的數(shù)據(jù)流通過逆向分析,可以獲知諸如控制者的域名、服務(wù)端口、登錄用戶名以及更新程序下載點等“活躍(active)”的僵尸網(wǎng)絡(luò)特征樣本。當(dāng)然此法的弊端是需要人工持續(xù)地去更新特征庫,因此對于新出現(xiàn)的僵尸類型的攻擊則無法進行追蹤。

小結(jié)

想必大家也都明白:網(wǎng)絡(luò)入侵相對于主機入侵來說,由于網(wǎng)絡(luò)的傳播速度和倍數(shù)效應(yīng),往往波及面會更大更快。因此一旦出現(xiàn)了網(wǎng)絡(luò)攻擊,我們既不可以抱以“大王叫我去巡山”那樣的消極態(tài)度,也不能急得像沒頭蒼蠅一樣手忙腳亂。我們應(yīng)當(dāng)像主題歌里的黑貓警長那樣“磨快了尖齒利爪到處巡行”。只要我們拿出當(dāng)年小時候在綠皮火車上,一節(jié)車廂、一節(jié)車廂地往前走,尋找空座位的那種“鍥而不舍”的精神,網(wǎng)絡(luò)入侵的態(tài)勢就會被我們所迅速掌控,攻擊源也將無處遁形。

【51CTO原創(chuàng)稿件,合作站點轉(zhuǎn)載請注明原文作者和出處為51CTO.com】