VSAN加密大揭秘

VMware vSAN 6.6是***款在hypervisor內(nèi)包含超融合加密的軟件定義的存儲產(chǎn)品。vSAN 6.6在vSAN內(nèi)核中創(chuàng)建了靜態(tài)數(shù)據(jù)加密,并在集群范圍內(nèi)啟用,在vSAN數(shù)據(jù)存儲中對所有對象進(jìn)行了加密。

這一全新的特性被稱為vSAN加密。 對大多數(shù)企業(yè)來說網(wǎng)絡(luò)安全是頭等大事,因此vSAN加密功能很受歡迎。IT管理員一直不樂意在操作系統(tǒng)層部署加密或者允許應(yīng)用所有者對應(yīng)用、數(shù)據(jù)進(jìn)行加密。靜態(tài)數(shù)據(jù)加密通過對位于vSAN數(shù)據(jù)存儲上的數(shù)據(jù)進(jìn)行加密解決了上述問題。

vSAN加密與硬件無關(guān),這意味著管理員能夠選擇他們想要的存儲硬件設(shè)備,不需要購買昂貴的自加密驅(qū)動(dòng)。

VSAN加密 VS. vSphere 虛擬機(jī)加密

vSAN加密可以在混合環(huán)境以及全閃存配置環(huán)境下使用,需要一個(gè)與密鑰管理互通協(xié)議1.1兼容的KMS才能與vCenter Server進(jìn)行通信。vSAN加密使用xor-encrypt-xor-based tweaked-codebook模式采用AES-256 XTS密碼對緩存層以及存儲層進(jìn)行加密。vSAN加密同樣與vSAN全閃存效能功能兼容,比如重復(fù)數(shù)據(jù)刪除、加密以及糾刪碼;這意味著其交付了高效、安全的存儲。在數(shù)據(jù)進(jìn)入緩存層時(shí)對其進(jìn)行加密,離開緩存層時(shí)對其進(jìn)行解密。***,數(shù)據(jù)進(jìn)入存儲層時(shí)刪除重復(fù)數(shù)據(jù)并壓縮,并再次對其進(jìn)行加密。

vSAN加密的加密機(jī)制與vSphere 6.5虛擬機(jī)加密類似,都使用同樣的由KMS提供的加密庫。實(shí)際上,你可以針對vSAN加密及虛擬機(jī)加密使用同樣的KMS。但除此之外沒有其他相似之處。虛擬機(jī)加密通過用于I/O過濾的vSphere API對虛擬機(jī)進(jìn)行加密,而vSAN加密對整個(gè)數(shù)據(jù)存儲進(jìn)行加密。

另一個(gè)主要的不同之處是vSAN加密采用的是二層加密。它使用KEK加密DEK。DEK是一個(gè)隨機(jī)生成的key,在每個(gè)磁盤上對數(shù)據(jù)進(jìn)行加密。每個(gè)vSAN主機(jī)存儲加密的DEK但不在每個(gè)磁盤上存儲KEK。如果主機(jī)需要KEK,需要向KMS申請。

vSAN加密工作原理

當(dāng)vCenter Server從KMS請求AES-256 KEK時(shí),vSAN加密便粉墨登場了。vCenter Server僅存儲KEK的ID,并不存儲key。ESXi主機(jī)使用行業(yè)標(biāo)準(zhǔn)的AES-256 XTS模式對磁盤數(shù)據(jù)進(jìn)行加密。每個(gè)磁盤有一個(gè)唯一的隨機(jī)生成的DEK。每臺ESXi主機(jī)然后使用KEK加密DEK并在磁盤上存儲加密的DEK。主機(jī)并不在磁盤上存儲KEK。如果主機(jī)重啟,那么要使用相應(yīng)的ID從KMS請求KEK。主機(jī)能夠按需解密DEK。

主機(jī)使用主機(jī)key加密核心轉(zhuǎn)儲而不是數(shù)據(jù)。在同一個(gè)集群中的所有主機(jī)使用相同的主機(jī)key。VSAN加密生成一個(gè)隨機(jī)key在收集支持捆綁時(shí)重新加密核心轉(zhuǎn)儲。加密隨機(jī)key時(shí)要使用一個(gè)密碼。

當(dāng)加密的vSAN主機(jī)重啟時(shí),不會掛載磁盤組直到其收到KEK,這意味著該過程可能需要花費(fèi)幾分鐘。而且加密過程很消耗CPU資源。AES-NI顯著改善了加密性能,因此要在系統(tǒng)的基礎(chǔ)輸入/輸出系統(tǒng)中啟用AES-NI。

加密過程

使用vSAN加密對數(shù)據(jù)加密,首先要在vCenter Server中增加KMS并與之建立一個(gè)受信的連接。不要在試圖加密的數(shù)據(jù)存儲上部署KMS,因?yàn)槿绻霈F(xiàn)故障,vSAN集群內(nèi)的主機(jī)必須與KMS通信。

選擇你希望部署KMS的vCenter Server,在配置標(biāo)簽下,選擇鍵值管理服務(wù)器并添加KMS詳細(xì)信息。

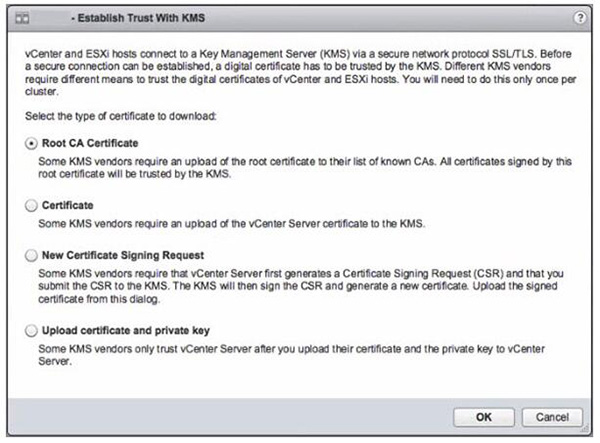

圖1顯示了在vCenter、ESXi主機(jī)以及KMS之間建立受信連接的選項(xiàng)。一旦選擇了上述選項(xiàng)之一,就可以在vSAN集群中啟用加密了。

圖1.選擇數(shù)字證書與KMS建立信任

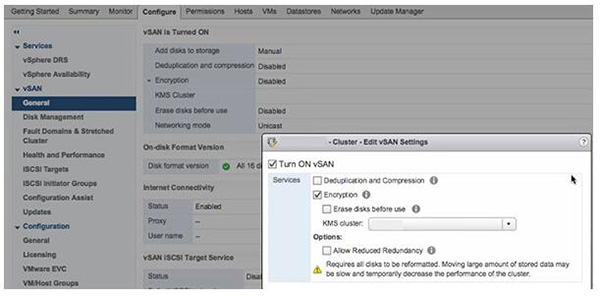

開啟vSAN加密非常簡單。只需要選擇vSAN集群并進(jìn)入配置標(biāo)簽。在vSAN下,選擇通用。點(diǎn)擊編輯按鈕并勾選“打開vSAN”、“加密”復(fù)選框。一定要選擇合適的KMS集群。

圖2.編輯vSAN設(shè)置

這個(gè)頁面,你應(yīng)該還會看到“在使用前清除磁盤”以及“允許減少冗余”選項(xiàng)。“在使用前清除磁盤”選項(xiàng)在加密時(shí)清除存儲設(shè)備上的現(xiàn)有數(shù)據(jù)。一定要意識到這會增加磁盤格式化時(shí)間。

如果vSAN集群已經(jīng)部署了較多的虛擬機(jī),而且你意識到?jīng)]有足夠可用的容量在加密前用于遷移數(shù)據(jù),“允許減少冗余”選項(xiàng)減少了虛擬機(jī)的保護(hù)級別為執(zhí)行加密空出了存儲空間。該方法不會將數(shù)據(jù)遷移到集群中的其他數(shù)據(jù);僅僅移除每個(gè)磁盤組,升級磁盤格式然后再將磁盤組添加回來。所有對象仍舊可用但減少了冗余。

一旦點(diǎn)擊了確定,vSAN將會重新格式化磁盤組中的所有磁盤。vSAN每次移除一個(gè)磁盤組,轉(zhuǎn)移磁盤組中的數(shù)據(jù),將每塊磁盤格式化為on-disk 5.0格式,重新創(chuàng)建磁盤組并繼續(xù)對下一個(gè)磁盤組進(jìn)行處理。這可能相當(dāng)花時(shí)間,尤其是如果vSAN需要在重新格式化期間遷移大量的數(shù)據(jù),時(shí)間就更長了。

注意如果在任何時(shí)點(diǎn),選擇禁用vSAN加密,vSAN將會執(zhí)行類似的重新格式化過程移除磁盤加密。

如果需要重新生成加密key,可以在vSAN配置用戶界面下完成。重新生成key有兩種方式。***種是使用全新的KEK加密現(xiàn)有的DEK。另一種方式是使用KEK和DEK完全重新加密所有數(shù)據(jù)。后一種方法需要很長時(shí)間,因?yàn)樗袛?shù)據(jù)必須使用新key重新加密。

為生成全新的加密key,單擊配置標(biāo)簽。在vSAN下,選擇通用然后單擊生成全新的加密key。這會打開一個(gè)窗口,你可以生成全新的加密key,同時(shí)重新加密vSAN集群中的所有數(shù)據(jù)。為生成一個(gè)全新的KEK,單擊確定。DEK將會使用全新的DEY重新加密。為生成全新的KEK和全新的DEK,并對vSAN集群內(nèi)的所有數(shù)據(jù)重新加密,需要選擇復(fù)選框“同時(shí)使用新key對存儲上的所有數(shù)據(jù)重新加密。”