如何攻擊物理隔離網絡?—再議英國核潛艇面臨的威脅

彈道導彈核潛艇被譽為是英國海軍最先進的艦艇,其特點之一是對網絡系統有較強的依賴性。為減少和避免來自網絡上的攻擊威脅,潛艇在建造初期的設計和之后的運行維護期間,加入了多種網絡防護措施。但是,這樣是否就能夠預期效果呢?其實,還有很多方式會對潛艇安全造成威脅。

潛艇的安全手段

在彈道導彈核潛艇建成之初,有英國官員聲稱該艦艇不會被黑客入侵,因為它處于“物理隔離”的狀態。什么是物理隔離(air gap)?《Hacking UK TRIDENT: A Growing Threat》報告中做了兩種定義:一是,當一個安全計算機網絡在物理空間上獨立于其他不安全的網絡(尤指公共互聯網或不安全的局域網)時,我們認為該安全計算網絡處于物理隔離狀態;二是,為了避免傳輸率和數據包尺寸過大,在不安全網絡上使用專用加密設備傳輸隧道包,也被認為是物理隔離的。很明顯,按照第一種定義,巡邏中的彈道導彈核潛艇位于海中,從潛艇本身到網絡系統都是是處于物理隔離的,因為除接收外部簡單數據外,潛艇無法連接到互聯網或其他網絡。

此外,潛艇在運行期間還禁止外接存儲設備和進行無線連接,并增加了電磁泄漏防護等手段。

但這樣處于“物理隔離”狀態下的潛艇網絡安全是否萬無一失呢?

物理隔離攻擊

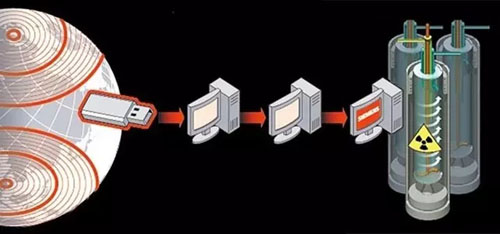

最近的安全事件(如Stuxnet,Duqu和BlackEnergy3)證明,物理隔離和網絡隔離不能實現對所有網絡攻擊的有效防御。每個電子系統不可避免地需要更新代碼,通過U盤或其他更復雜的方式接入系統,并由此產生攻擊隱患。

圖1 Stunex攻擊示意圖

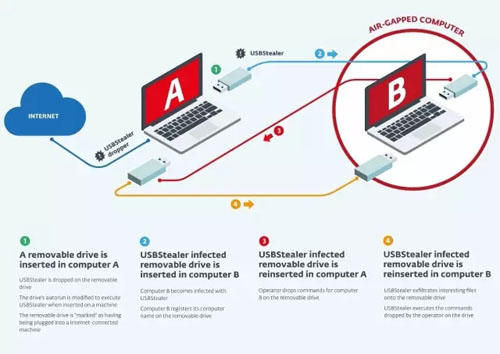

近年來,對物理隔離網絡的滲透測試一直是安全領域的研究重點。2013年,研究學者證明了聲信號破壞物理隔離狀態的可行性;2014年,研究學者提出了一種名為AirHopper的分叉攻擊模式,利用手機實現了FM頻率信號與處于物理隔離狀態的計算機之間的數據傳輸;2015年,研究學者又提出了一種利用蜂窩頻率實現對處于物理隔離狀態的計算機的數據竊取。

圖2 物理隔離攻擊示意圖

除了以上研究學者利用各種技術對物理隔離網絡進行滲透測試外,彈道導彈核潛艇還面臨著來自內部與外部的各種威脅。

潛在的攻擊載體——人

任何復雜系統中最薄弱的環節往往是負責管理它的人,他們也是網絡攻擊的目標。 據估計,全球80%的網絡攻擊來源于社會工程和釣魚。著名的黑客Kevin Mitnick將自己描述為一個專注于開發人類弱點的社會工程師,無論網絡系統設計的多么嚴格,除非所有參與者保持高度警惕,否則他們極易受到操縱或誤導。

2015年5月,船員William McNeally描述了他對核潛艇運行安全的擔憂。他發現,在Faslane基地靠岸以及水下運行時,核潛艇的安全防護級別很低。船員和指揮官普遍能力不足,不能有效執行安全規定。作為一名初級船員,他和其他人經常進入基地的潛艇,但沒有人檢查他們的行李。由此讓人質疑,是否存在向核潛艇的三叉戟系統傳送網絡武器的可能?

由于潛艇上有用于娛樂的計算機網絡接口,通過使用個人計算機就能將惡意軟件引入甚至寫入到潛艇上,使用U盤、SD卡等移動存儲介質就能將惡意代碼引入到控制系統網絡。

外部威脅攻擊

供應鏈與施工

潛艇的采購和運行涉及研發、制造、組裝、海上試航、武器研制、部署和維護等幾個階段。在制造、裝配和維護階段,安全漏洞會被有意或無意引入,以備將來使用。其次,惡意軟件可能會上傳到組件或組件網絡中,然后使其處于休眠狀態,以便在預定義的時刻或特定情況下進行激活。

網絡間諜活動可在施工前或施工期間進行,以獲得高密級的設計信息或操作秘密,能夠追蹤潛艇。黑客組織”the Shadow Brockers”被認為是2017年5月“WannaCry蠕蟲”背后的操縱者。該組織于5月16日聲稱擁有數個國家的核能和導彈有關的數據,他們將在未來幾個月內公開發布。

美國的防衛實驗室和承包商參與制造和維護三叉戟導彈,其軟件和火力控制系統(英國所依賴的)過去一直是黑客用于尋求核相關敏感情報的攻擊對象。我們可以推斷,位于伯克郡的設計和維護英國核彈頭的The Atomic Weapons Establishment將會是黑客的主要攻擊對象。同樣的還有英國的主要潛艇外包商BAE Systems、Rolls Royce和Babcock以及他們供應鏈內的公司。

圖3 位于伯克郡的The Atomic Weapons Establishment

巡邏

針對處于通信接收模式下的巡邏潛艇的蓄意攻擊行為,有三種:巡邏前注入惡意軟件,內部威脅(滲透)和對潛艇進行外部無線電傳輸。

當潛艇位于水下時,其內置的低頻無線電不具備接收惡意軟件的帶寬,潛艇不易受到實時外部電子和通訊攻擊,但容易受到來自潛艇內部的攻擊。一種可能的攻擊方式是來自黑客無線電傳輸設施的欺騙或錯誤命令。這種攻擊雖然不常見,且需要特殊的設備和條件,但在潛艇運行的任何階段,包括巡邏時都可以對通信設備進行無線電攻擊(通常更容易欺騙衛星通信)。

設備與系統維護

維護包括系統的更換、重塑、重新配置、更新和升級。在此過程中,系統與外部網絡和設備進行交互。惡意軟件可以有意或無意地上傳到使用存儲設備的潛艇子系統上,從而獲得設計或操作資源的權限。它也可能潛在地破壞或損壞導彈、導彈控制系統或任何其他艦上系統。而且這并不要求在潛艇、導彈或彈頭設施附近或任何承包商的設施中存在間諜角色。像施工階段一樣,維護的供應鏈安全性較差,容易受到外部或內部的攻擊。

圖4 潛艇承包商示意圖

結束語

通過以上分析,我們可以確定物理隔離狀態下的網絡并非高枕無憂,通過對網絡系統接觸的人以及在網絡系統設備生產、集成、升級、維護等過程中,也可能導致物理隔離網絡受到攻擊。

【本文為51CTO專欄作者“中國保密協會科學技術分會”原創稿件,轉載請聯系原作者】