WiFi,你真的還安全嗎?

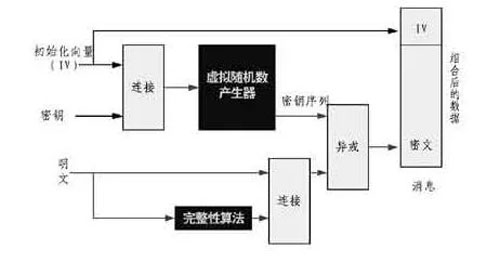

在那個技術(shù)并不發(fā)達(dá)的過去,人們?yōu)榱烁颖憬莸剡M(jìn)行通信,提出了“無線互聯(lián)網(wǎng)”的想法,隨之以WiFi的形式落地生根,實現(xiàn)無線接入Internet。然而,WiFi在當(dāng)時只有一些“高配”筆記本電腦才能享有,使用RJ45網(wǎng)絡(luò)接口接入互聯(lián)網(wǎng)仍是“標(biāo)配”方式。現(xiàn)如今,無論是Mac還是WindowsPC,都取消了RJ45的有線網(wǎng)絡(luò)接口,取而代之的是必備的WiFi。為了保證WiFi的數(shù)據(jù)安全傳輸,WEP加密方式被應(yīng)用在WiFi數(shù)據(jù)交互當(dāng)中,它使用64位或128位偽隨機數(shù)作為密鑰來保證WiFi網(wǎng)絡(luò)的安全。

圖1 WEP加密流程

然而好景不長,由于無線通信天生的廣播特點外加數(shù)據(jù)包使用相同加密密鑰,黑客通過抓包的方式,分析足夠的數(shù)據(jù),便成功對WEP密鑰進(jìn)行破解。在WEP容易破解的年月,使用公開的工具可以在三分鐘內(nèi)破解一個由WEP保護(hù)的網(wǎng)絡(luò)。一時間,“蹭網(wǎng)”變成了人人皆知的技術(shù),很多人開始了“自己動手,豐衣足食”的“蹭網(wǎng)”生活。

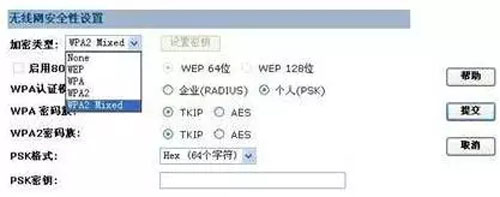

為了改變這種局面,保護(hù)個人的網(wǎng)絡(luò)及數(shù)據(jù)安全,人們啟用WPA/WPA2加密通信。與WEP相比,WPA使用TKIP加密方案,并驗證它在數(shù)據(jù)傳輸過程中沒有被更改。而WPA2使用AES加密方法,進(jìn)一步提高了安全性。

圖2 路由器無線安全設(shè)置

這種加密算法最早由美國國家安全局使用,用來傳輸機密文件,后來在民間使用。它采用更復(fù)雜的數(shù)學(xué)算法來保障安全性,被認(rèn)為是安全性很好的算法之一。在民用的WiFi中使用,通信安全性必然得以提高。眾人為這一項技術(shù)沾沾自喜,同時伴隨著智能終端設(shè)備的飛速發(fā)展,人們可以使用多類型無線終端無拘束的享受網(wǎng)上沖浪的感覺。就這樣,風(fēng)平浪靜地度過了十余年……

2017年10月16日,國內(nèi)外各大信息安全網(wǎng)站上紛紛報道了一種新型攻擊,KRACK攻擊。作為攻擊者,Mathy Vanhoef聲稱利用了WPA2協(xié)議的四次握手機制攻破了WiFi網(wǎng)絡(luò),截獲了賬號與密碼。一時間,諸多媒體與刊物對此進(jìn)行了大篇幅的報道,告誡人們使用WPA2加密的WiFi網(wǎng)絡(luò)已不再安全,人們開始質(zhì)疑WPA2安全性。

更為致命的是,這不僅關(guān)乎我們的WiFi網(wǎng)絡(luò)安全,更有可能影響到我們的手機等Android設(shè)備的安全。在KRACK攻擊的過程中,存在修改Android設(shè)備底層相關(guān)參數(shù)的可能,攻擊者可以在不知道密碼的前提下,將Android客戶端密鑰變成一串0,進(jìn)而非授權(quán)訪問我們?nèi)粘J褂玫腁ndroid設(shè)備。人們更加恐慌,擔(dān)心自己的隱私數(shù)據(jù)被他人輕而易舉的竊取。面對WPA2的淪陷,我們真的束手無策嗎?

仔細(xì)分析www.krackattacks.com(攻擊細(xì)節(jié)發(fā)布的網(wǎng)站)中內(nèi)容發(fā)現(xiàn),如今公布的這個漏洞其實并非能夠直接破解WPA2加密的WiFi密碼,問題在于WPA2的多次握手重傳機制。攻擊者通過引誘重復(fù)安裝同樣的密鑰,從而重置加密協(xié)議中使用的隨機數(shù)和重放計數(shù)器,欺騙了我們的WiFi路由器,抓到了流經(jīng)該路由的數(shù)據(jù)包,因而我們看到數(shù)據(jù)被截獲的現(xiàn)象。

我們再來了解一個黑客通過WiFi獲取個人隱私數(shù)據(jù)的整個流程:

首先,黑客偽造一個與正常WiFi同名的WiFi信號;然后,利用相應(yīng)的軟件工具或其他技術(shù)手段,中斷客戶端與正常WiFi的連接;隨后,利用此次曝出的漏洞,迫使手機、筆記本等客戶端主動連接該非法WiFi;最后,黑客就可以輕松通過抓包的方式竊取該WiFi傳輸?shù)男畔ⅲ?shù)據(jù)包進(jìn)行拆解分析,最終獲取用戶的數(shù)據(jù)。分析整個過程,數(shù)據(jù)泄露實質(zhì)上并非加密算法自身導(dǎo)致,而是在運用WPA2進(jìn)行數(shù)據(jù)交互時,與WiFi協(xié)議層共同引發(fā)的問題。

這個過程無不像如今互聯(lián)網(wǎng)上大量流傳的WPA2 WiFi抓包破解方式。相比于個人的數(shù)據(jù),花費如此多的精力去挖取,略顯得不償失。值得慶幸的是,目前尚未出現(xiàn)流程化的破解工具,我們可以通過這個時間窗口對信息進(jìn)行加固:

目前,大多數(shù)網(wǎng)站已啟用SSL安全連接方式進(jìn)行數(shù)據(jù)交互,我們應(yīng)盡可能多的訪問HTTPS站點而非HTTP;對于龐大的Android用戶,靜靜等待Google發(fā)布補丁的同時,隨著“提速降費”的政策實施,涉及敏感信息,例如支付及登錄等操作,盡可能使用3G、4G等移動數(shù)據(jù)網(wǎng)絡(luò)進(jìn)行數(shù)據(jù)交互,從而降低安全風(fēng)險。

面對WPA2出現(xiàn)的嚴(yán)重漏洞,此時的我們更應(yīng)當(dāng)鎮(zhèn)定的分析其淪陷的原因,找尋合適的解決方案,捍衛(wèi)我們的數(shù)據(jù)安全。

【本文為51CTO專欄作者“中國保密協(xié)會科學(xué)技術(shù)分會”原創(chuàng)稿件,轉(zhuǎn)載請聯(lián)系原作者】