七種IoT設(shè)備安全檢測報告:教你幾招辨別物聯(lián)網(wǎng)設(shè)備安全性的簡單方法

背景介紹

購物熱季來臨了,今天我們談一下物聯(lián)網(wǎng)設(shè)備的安全問題。

各大供應(yīng)商們陸續(xù)推出了許多令人興奮的物聯(lián)網(wǎng)設(shè)備,并承諾這些設(shè)備會讓我們的生活變得更簡單、更快樂、更舒適。作為一個安全人員,除了躍躍欲試各種新品之外,尤其關(guān)注這些設(shè)備的安全性能,畢竟誰也不想在購買了一臺智能咖啡機(jī)的同時,也為黑客預(yù)留了一扇后門;誰也不希望在購買了一臺安全監(jiān)控攝像頭的同時,地球人都可以看到你的家庭現(xiàn)場直播……

眾所周知,目前物聯(lián)網(wǎng)的安全狀態(tài)并不理想。那么,在準(zhǔn)備購買這些物聯(lián)網(wǎng)產(chǎn)品的時候,有那些注意要點可以幫助人們辨識設(shè)備的安全性呢?

為了回答這個問題,我們做了一個小實驗:隨機(jī)選擇了幾個不同的物聯(lián)網(wǎng)設(shè)備,并對它們進(jìn)行了安全審查。我們不敢說進(jìn)行了深入而全面的調(diào)查,那樣說就太夸張了,但我們確實發(fā)現(xiàn)了一些相當(dāng)令人擔(dān)憂的安全問題和一些不那么嚴(yán)重但不必要的問題。因此在完成了實驗后,將結(jié)果整理成這篇文章,是為了讓人們可以了解,如何判斷一個物聯(lián)網(wǎng)設(shè)備的安全狀態(tài),作為一個不算全面的指南或線索。

實驗中檢測的設(shè)備包括:

- 一個智能充電器

- 一個智能玩具車

- 一個智能秤

- 一個智能吸塵器

- 一個智能熨斗

- 一個網(wǎng)絡(luò)攝像機(jī)

- 一個智能家庭集線器

智能充電器

我們檢查的第一個設(shè)備是智能充電器,它內(nèi)置了Wi-Fi連接模塊這一點讓我們很感興趣。你可能會問:誰會需要一個遙控的電池充電器?然而,它的確是存在的,不僅允許為設(shè)備的充電電池,而且允許用戶管理自己充電的方式。

如下圖所示的智能充電器,內(nèi)置的Wi-Fi模塊允許設(shè)備使用者遠(yuǎn)程連接并控制充電過程、改變充電設(shè)置并隨時檢測電池的電量。

一旦打開,設(shè)備默認(rèn)地切換到“訪問”模式;用戶連接到設(shè)備并打開管理界面的Web頁面。充電器和用來訪問管理面板的設(shè)備之間的通信使用了過時的WEP算法,而非更安全的WPA2。盡管受密碼保護(hù)的,但預(yù)定義的密碼是“11111”,它在設(shè)備附帶的官方文檔中,也可以在網(wǎng)上搜索到相關(guān)資料。當(dāng)然了,用戶可以選擇將此默認(rèn)密碼更改為更安全的密碼,但由于某種原因,密碼的長度只能設(shè)為五位數(shù)。根據(jù)這些信息,破解密碼需要四分鐘。除此之外,設(shè)備本身的Web界面完全沒有密碼保護(hù),一旦介入家庭的Wi-Fi網(wǎng)絡(luò),就可以訪問到它。

也許你還會問:誰會攻擊一個智能充電器呢?可能你是對的,現(xiàn)實中很少有黑帽黑客想要這樣做,尤其是想要完成這種攻擊還要求攻擊者在Wi-Fi信號的范圍內(nèi),或者訪問到目標(biāo)的Wi-Fi路由器(順便說一句,這是一個更大的問題)。除此之外,惡意的攻擊者可能會嘗試擾亂電池充電的能力,或隨機(jī)切換參數(shù),而這類攻擊可能存在的風(fēng)險時電池在充電時爆炸或充電設(shè)備失效。

總結(jié):綜上所示,這種物聯(lián)網(wǎng)設(shè)備不大可能面臨毀滅性的遠(yuǎn)程網(wǎng)絡(luò)攻擊,不過如果用戶的電池在充電時突然起火,這可能是一個信號,表明在設(shè)備周圍(可能是你的鄰居)有一個黑客。此時,你有必要修改一下設(shè)備的密碼;如果是遭遇了遠(yuǎn)程攻擊,則可能意味著需要更新Wi-Fi路由器的固件或更改密碼。

智能無線間諜車

雖然有些人使用物聯(lián)網(wǎng)設(shè)備是為了完成某項功能,但也有一些人是為了尋找娛樂和趣味,試問一下,年輕的時候,是不是很多人都夢想著擁有一個屬于自己的間諜工具呢?運營商推出的可以使用APP控制的智能無線間諜車似乎正是某些用戶夢寐以求的智能玩具。

這個智能設(shè)備的輪子上安裝了一個網(wǎng)絡(luò)攝像頭,可以通過Wi-Fi連接并通過應(yīng)用程序進(jìn)行管理。在玩具商店出售的這類智能間諜車,一般會提供iOS和Android平臺的APP,且只能通過Wi-Fi進(jìn)行連接。我們判斷Wi-Fi連接可能存在弱點,實驗的結(jié)果證明我們的猜測是對的。

圖上這款智能玩具具有以下功能:

- 移動(有多種移動模式,可以控制速度和方向)

- 在移動過程中可以從導(dǎo)航攝像機(jī)上查看圖像,以便于導(dǎo)航

- 從主相機(jī)查看圖像,可以在不同的方向旋轉(zhuǎn)(甚至有夜視模式)。

- 記錄的照片和視頻存儲在手機(jī)的內(nèi)存中

- 通過內(nèi)置的揚聲器遠(yuǎn)程播放音頻

一旦連接到手機(jī),它就會自動聯(lián)入Wi-Fi,不需要輸入任何密碼,這意味著任何連接到它的人都可以向車輛發(fā)送遠(yuǎn)程命令(條件是知道要發(fā)送哪些命令)。該設(shè)備并沒有提供可供設(shè)置密碼的功能,如果你的筆記本電腦上有基本的網(wǎng)絡(luò)嗅探軟件,通過攔截車輛和控制設(shè)備之間的通信流量,就可以想看到車輛目前正在拍攝的信息。

也就是說,遠(yuǎn)程攻擊是不太現(xiàn)實的,攻擊者必須和智能玩具處于同一個Wi-Fi信號的范圍內(nèi)。但另一方面,沒有什么防御措施可以阻止攻擊者以被動模式偵聽您的通信,并在設(shè)備使用時捕獲到該設(shè)備通信的內(nèi)容。所以,如果最近看到有人在你家附近拿著一個Wi-Fi天線(很多間諜工具甚至可以放在背包里,不易被察覺),他們很可能是對你的私生活感到好奇,并且正在想辦法調(diào)查。

附帶相機(jī)功能的智能機(jī)器人吸塵器

對于那些想要在智能機(jī)器人吸塵器中攜帶相機(jī)功能的人而言,或許他們是想觀察以下吸塵器是如何吸附灰塵的?還是想探索以下床底世界?(開玩笑的^_^)。附帶相機(jī)功能的智能機(jī)器人吸塵器是專門為清潔愛好者準(zhǔn)備的:如果你發(fā)現(xiàn)可以手動的控制真空吸塵器,確切的檢查它的工作內(nèi)容和流程,那么相機(jī)功能還是很有需要的,但是請記住,這樣做并不太安全。

圖上的設(shè)備通過特定的APP來管理:允許用戶控制吸塵器的運動,在清洗時拍攝視頻和拍照,清洗完成后視頻會消失,但照片則存儲在應(yīng)用程序中。

通過Wi-Fi有兩種方法可以連接到該設(shè)備:

- 以吸塵器為切入點。如果你家里沒有Wi-Fi網(wǎng)絡(luò),設(shè)備本身可以提供一個連接,用戶只需通過移動應(yīng)用程序連接到吸塵器,然后就可以離開了!

- 吸塵器還可以接入家庭Wi-Fi,接入之后,可以在更遠(yuǎn)的距離內(nèi)操作通過手機(jī)該設(shè)備。

當(dāng)用戶通過移動端應(yīng)用程序?qū)χ悄芪鼔m器進(jìn)行管理時,用戶首先需要經(jīng)過某種授權(quán)。有趣的是,用戶只需要輸入一個很弱的默認(rèn)密碼就行了。因此,攻擊者只需要連接到吸塵器的接入點(自身或Wi-Fi),鍵入默認(rèn)密碼授權(quán),將自己的手機(jī)與吸塵器進(jìn)行匹配,之后就可以控制該設(shè)備了。此外,在連接到本地Wi-Fi網(wǎng)絡(luò)后,智能吸塵器在本地網(wǎng)絡(luò)中是可見,并通過telnet協(xié)議顯示給任何與此網(wǎng)絡(luò)有連接的人。雖然連接是受密碼保護(hù)的,可以由設(shè)備的所有者更改(但你真的可以確定是誰做的改動?),而且對于密碼沒有任何防止暴力破解的措施。

此外,應(yīng)用程序和設(shè)備之間的通信流量被加密過了,但密鑰卻被硬編碼到應(yīng)用程序中。繼續(xù)深入檢測這個設(shè)備,發(fā)現(xiàn)密鑰相關(guān)的代碼缺少加鹽保護(hù),這導(dǎo)致潛在的攻擊者可以從谷歌商城下載該應(yīng)用程序,找到密鑰并在中間人攻擊活動中使用它。

當(dāng)然,與其他任何用于控制智能設(shè)備的Android應(yīng)用程序一樣,機(jī)器人吸塵器的應(yīng)用程序也是設(shè)備遭遇惡意攻擊的根源之一:攻擊者設(shè)法獲得超級用戶權(quán)限,進(jìn)而可以訪問吸塵機(jī)的相機(jī)、控制并獲取它存儲的內(nèi)容。在研究過程中,我們也注意到,設(shè)備本身運行在一個特別老舊的Linux操作系統(tǒng)上,這可能使它遭遇那些 已公布的但卻未打補(bǔ)丁的漏洞的影響,這一點也尤其值得重視。

智能攝像機(jī)

網(wǎng)絡(luò)攝像機(jī)是物聯(lián)網(wǎng)黑客最喜歡的設(shè)備。大量的攻擊事件表明,除了明顯的未經(jīng)授權(quán)的監(jiān)視之外,這種設(shè)備還可以用于破壞性的DDoS攻擊。甚至可以這么講:如今幾乎所有生產(chǎn)網(wǎng)絡(luò)攝像機(jī)的廠商都是黑客的十字軍。

2015年,我們曾試圖評估過消費者物聯(lián)網(wǎng)的安全狀況,對嬰兒的監(jiān)視器進(jìn)行了安全調(diào)研;今年,我們專注于研究了另外一種相當(dāng)不同的相機(jī):用于外部監(jiān)視的相機(jī),人們經(jīng)常使用它監(jiān)控家庭或辦公環(huán)境的安全。

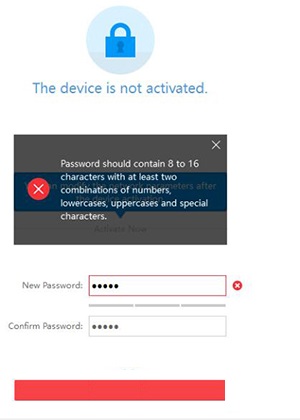

最初,圖上所示的設(shè)備及其來自同一供應(yīng)商的其他相關(guān)設(shè)備由于缺乏必要的安全措施,導(dǎo)致存在未授權(quán)訪問的問題,經(jīng)過媒體的大量報道,用戶對這家供應(yīng)商的產(chǎn)品的信任度急劇下降,但是,大約在2016年左右,針對網(wǎng)絡(luò)攝像機(jī)的保護(hù)問題發(fā)生了戲劇性的變化。

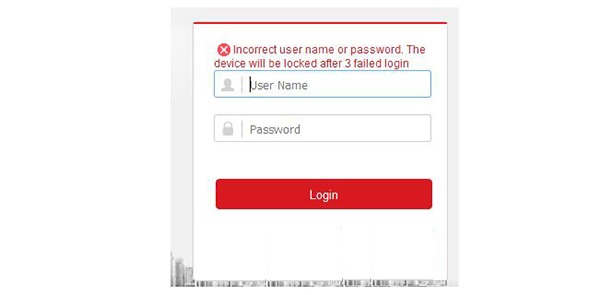

此前,該廠商出售的所有網(wǎng)絡(luò)攝像機(jī)都提供了統(tǒng)一的出廠默認(rèn)帳戶和默認(rèn)密碼“12345”。大多數(shù)用戶傾向于繼續(xù)使用默認(rèn)密碼。2016年,當(dāng)該供應(yīng)商由于安全問題備受行業(yè)矚目時,情況發(fā)生了根本性的變化:用戶拿到設(shè)備時,攝像機(jī)處于“未激活”模式,在激活之前是沒有攝像功能的,而激活過程需要創(chuàng)建密碼并做一些網(wǎng)絡(luò)設(shè)置。此外,廠商還對密碼的復(fù)雜度做了基本的要求(如密碼長度,數(shù)字、字母和特殊字符的多樣性組合等),并對用戶設(shè)置的密碼強(qiáng)度進(jìn)行了驗證。用戶可以通過本地網(wǎng)絡(luò)上的其他PC終端訪問攝像機(jī)并進(jìn)行設(shè)置。

用戶使用默認(rèn)密碼更新攝像機(jī)的固件時,系統(tǒng)會提示用戶修改密碼,并且在設(shè)備每次進(jìn)行連接時都對用戶進(jìn)行安全相關(guān)的告警提示,以確保用戶使用了足夠安全的密碼。

此外,還增加了防止暴力破解密碼的措施:

2016年,供應(yīng)商在攝像機(jī)的固件添加了一個新的安全特性,與防止暴力破解相關(guān):當(dāng)嘗試輸入錯誤密碼5~7次后,會自動攔截該IP地址的訪問,鎖定30分鐘,之后自動刪除。這一功能在默認(rèn)情況下是啟用的,不需要用戶特別設(shè)置,這樣做顯著提高了設(shè)備的安全級別。

然而,并不是所有事情都是完美的。例如,網(wǎng)絡(luò)攝像機(jī)在與云端進(jìn)行的交換數(shù)據(jù)是通過HTTP執(zhí)行的,攝像機(jī)的序列號是URL中的ID,這樣做容易遭遇中間人攻擊。

除了設(shè)備的標(biāo)準(zhǔn)Web接口之外,還有一個專門的攝像機(jī)配置工具,它可以在網(wǎng)絡(luò)上搜索攝像機(jī)、顯示攝像機(jī)上的數(shù)據(jù),并執(zhí)行基本設(shè)置(包括激活設(shè)備、密碼更改和網(wǎng)絡(luò)設(shè)置的密碼重置)。當(dāng)觸發(fā)設(shè)備搜索時,PC會發(fā)送一個獨立的以太網(wǎng)幀。

攝像機(jī)對此的響應(yīng)是沒有加密的,響應(yīng)數(shù)據(jù)包中包含了固件信息、重置日期和網(wǎng)絡(luò)設(shè)置等模型信息。由于這些數(shù)據(jù)是以非加密方式傳輸?shù)模覍φ埱蟮氖跈?quán)沒有身份認(rèn)證,因此這一個以太網(wǎng)請求包可以檢測網(wǎng)絡(luò)上的所有攝像機(jī),并獲得這些設(shè)備的詳細(xì)信息。這樣做還存在一個缺陷:在響應(yīng)時不考慮時間延遲,因此,在網(wǎng)絡(luò)中很容易被利用發(fā)起DDoS攻擊,只需將這種請求發(fā)送給所在以太網(wǎng)中的所有攝像機(jī)就行了。

除了上文所描述的特定協(xié)議,網(wǎng)絡(luò)攝像機(jī)還支持標(biāo)準(zhǔn)的SSDP協(xié)議發(fā)送通知,這同樣允許任何軟件或硬件自動檢測這些攝像機(jī),獲取攝像機(jī)的模型信息和序列號等數(shù)據(jù)。

遠(yuǎn)程密碼重置過程中還存在另外一個攻擊向量:任何進(jìn)入攝像機(jī)網(wǎng)絡(luò)的人都可以通過攝像機(jī)配置的專用工具選擇某一設(shè)備,并發(fā)起請求啟動重置程序。這樣做的結(jié)果是會創(chuàng)建一個包含攝像機(jī)序列號的小文件,該文件被發(fā)送到技術(shù)支持服務(wù),技術(shù)支持服務(wù)要么拒絕該請求,要么會發(fā)送一個特殊的代碼可以用來輸入新的密碼。有趣的是,該服務(wù)甚至沒有做任何檢查用戶是否是攝像機(jī)的擁有者的嘗試。我們不妨假定室外監(jiān)視攝像機(jī)位于無法觸及的位置,并且?guī)缀醪豢赡鼙贿h(yuǎn)程識別。在這種情況下,最有可能遭遇內(nèi)部網(wǎng)絡(luò)犯罪的攻擊。

總之,值得慶幸的是,網(wǎng)絡(luò)攝像機(jī)的安全性已經(jīng)大有改觀,盡管仍在存在一些需要改進(jìn)和解決的問題。

智能秤

之前曾在網(wǎng)上看過一條新聞(如下圖所示),說是有個黑客入侵了一個智能秤,威脅設(shè)備的主人,要求其支付贖金,否則就在網(wǎng)上工具其體重。感覺像是開玩笑嗎?但事實上我們已經(jīng)證明這種操作是可行的!

智能稱可以通過藍(lán)牙與智能手機(jī)上的APP進(jìn)行交互,它同時也配備了Wi-Fi模塊,能夠為設(shè)備所有者提供許多額外的功能,比如通過一個賬號密碼連接到一個私有的網(wǎng)站可以對體重數(shù)據(jù)進(jìn)行監(jiān)控,還與其他醫(yī)療應(yīng)用進(jìn)行集成對用戶的身體狀況進(jìn)行分析。有趣的是,啟用Wi-Fi后,唯一的特性是可以接收天氣預(yù)報了。

我們決定測試以下軟件在更新或安裝時,執(zhí)行ARP欺騙和局域網(wǎng)中的中間人攻擊的可能性。所用設(shè)備如下所示:

檢測發(fā)現(xiàn),手機(jī)通過HTTPS與主服務(wù)器進(jìn)行交互,智能秤本身通過藍(lán)牙連接到手機(jī)上,配對過程很簡單:通過應(yīng)用程序請求連接,然后打開“藍(lán)牙”就能連接上了。由于這個階段用時非常有限,因此很難有人能夠在不受用戶察覺的情況下對設(shè)備進(jìn)行配對。

除此之外,該設(shè)備通過藍(lán)牙傳輸各種用戶數(shù)據(jù),包括重量信息。設(shè)備通過應(yīng)用程序接收更新。應(yīng)用程序還會將設(shè)備當(dāng)前版本的更新和許多其他參數(shù)發(fā)送到服務(wù)器,服務(wù)器將下載文件及其校驗和的鏈接依次傳遞給應(yīng)用程序。

但是,更新過程是通過HTTP完成的,數(shù)據(jù)沒有加密,更新本身也沒有加密。因此,如果您能夠監(jiān)聽到設(shè)備連接的網(wǎng)絡(luò),則可以欺騙服務(wù)器響應(yīng)對設(shè)備進(jìn)行更新。

這樣做可以使設(shè)備回滾到最初的版本,然后安裝與服務(wù)器檢索到的版本不匹配的修改版本。在這種情況下,還存在更危險的可能,例如在設(shè)備上安裝任意軟件。

好消息是這個設(shè)備沒有攝像頭,所以即使發(fā)現(xiàn)任何其他嚴(yán)重的漏洞,你也是安全的。除此之外,你可能還會問:誰會愿意花時間去攻擊智能秤呢?事實上,多加留心總是好的,正如本段開頭提到的那張勒索圖片。另外還有一點就是,有時黑客或許使因為好玩而做一些搞怪或破壞性的事情。

智能熨斗

或許你可能覺得破解智能熨斗是一件有趣的事情,這種裝置的存在確實也使我們感到非常好奇。但是如果你發(fā)現(xiàn),通過它的一個嚴(yán)重的漏洞,可以燃燒一座房子,那么事情就變得比較嚴(yán)重,而不是簡單的有趣了。

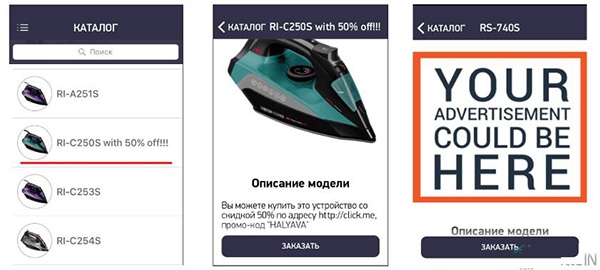

智能熨斗有藍(lán)牙連接功能,可以通過手機(jī)APP實現(xiàn)許多遠(yuǎn)程管理任務(wù)。我們假設(shè)設(shè)備與服務(wù)器的通信是不安全的,允許有人控制該設(shè)備并訪問它的敏感數(shù)據(jù),因為制造商不太可能對傳輸通道的安全有足夠的關(guān)注,而且人們普遍認(rèn)為攻擊智能熨斗沒什么價值。

一旦智能熨斗連接到用戶的手機(jī)上,用戶就可以通過iOS和Android的版本的APP對設(shè)備進(jìn)行管理了,例如:

- 查看熨斗的方向(平躺、站立還是懸掛在電纜上);

- 禁用熨斗(但可悲的是,該功能是不可用的)

- 激活“安全模式”(當(dāng)熨斗的機(jī)械開關(guān)不起作用時,要重新啟用熨斗的功能,你需要在安全模式下執(zhí)行)。

在開/關(guān)安全方面,如果熨斗處于“平躺”狀態(tài)超過五秒鐘,或在“站立”位置停留八分鐘,則熨斗自動關(guān)閉。

用戶也可以通過互聯(lián)網(wǎng)對智能熨斗進(jìn)行控制,這樣做的條件是在設(shè)備附近有一個網(wǎng)關(guān),比如一個獨立的智能手機(jī)或平板電腦以及一個特殊的應(yīng)用程序。

考慮到這些情況,我們決定仔細(xì)研究以下設(shè)備的應(yīng)用程序。一共有三種:一種是iOS版本的,另外兩種是Android版本的。第一個Android應(yīng)用程序供用戶通過藍(lán)牙對設(shè)備進(jìn)行管理;另一個是網(wǎng)關(guān)程序,當(dāng)用戶不在家的時候,可以訪問設(shè)備。iOS版本的應(yīng)用程序是通過藍(lán)牙進(jìn)行管理的,需要近距離接觸。關(guān)于這三種的安全性,有一點值得一提,那就是供應(yīng)商的代碼都沒有進(jìn)行模糊處理。

查看網(wǎng)絡(luò)通信流量時,發(fā)現(xiàn)Android藍(lán)牙應(yīng)用程序使用HTTPS進(jìn)行通信,這是一個明智的解決方案。然而相應(yīng)的iOS藍(lán)牙應(yīng)用程序并沒有這么做,Android網(wǎng)關(guān)應(yīng)用程序也沒有。

通過IOS藍(lán)牙應(yīng)用程序進(jìn)行釣魚攻擊的例子

一旦啟用,IOS藍(lán)牙應(yīng)用程序會為用戶提供注冊的機(jī)會,數(shù)據(jù)通過HTTP進(jìn)行傳輸,沒有任何加密,如上圖所示,我們可以實現(xiàn)一個非常簡單的釣魚攻擊。

如前所述,手機(jī)也可以與智能熨斗進(jìn)行通信,這些通信的數(shù)據(jù)也是不加密的。深入研究了這些應(yīng)用程序,查看設(shè)備之間的傳輸內(nèi)容,我們發(fā)現(xiàn)可以通過創(chuàng)建特定的命令進(jìn)而控制智能熨斗。

所以,如果你是一個黑客,你能用這些知識做什么?首先,如果您能夠捕獲用戶的憑據(jù),或者應(yīng)用程序的授權(quán),可以關(guān)閉熨斗或設(shè)置為“安全模式”。這里值得一提的一點是,這些應(yīng)用程序適用于該運營商的智能設(shè)備,這種情況同樣適用于其他運營商,這就大大增加了攻擊面。

如果您未能截獲身份驗證數(shù)據(jù),也不用擔(dān)心沒有攻擊的機(jī)會。由于應(yīng)用程序和設(shè)備之間的數(shù)據(jù)交換是沒有加密的,攻擊者能夠截獲從服務(wù)器發(fā)送到應(yīng)用程序的令牌,然后創(chuàng)建自己的命令,并發(fā)送給智能熨斗。

因此,在本地網(wǎng)絡(luò)中,攻擊者可以執(zhí)行:

- 身份盜竊(竊取個人電子郵件地址、用戶名、密碼)

- 勒索(利用用戶的無知來啟用“安全模式”,這樣用戶就不能正常地打開熨斗,攻擊者進(jìn)一步勒索贖金)。

當(dāng)然,上述兩種攻擊方式極不可能在野外廣泛地進(jìn)行,但仍然是有可能存在的。試想一下,如果你的私人信息被泄露了,原因不是因為遇到了一個老練的黑客的攻擊,而是因為你的智能熨斗的安全性差,這真是一件很尷尬的事情。

智能家庭集線器

目前大多數(shù)可用的物聯(lián)網(wǎng)設(shè)備的最大的問題是,它們大多是把你的智能手機(jī)作為一個獨立的設(shè)備使用,而不是集成到一個更大的智能生態(tài)系統(tǒng)中。這個問題在一定程度上被所謂的智能集線器解決了:所有節(jié)點在一個地方聯(lián)合起來,多個獨立的智能設(shè)備之間可以進(jìn)行數(shù)據(jù)交換。

在此之前,已經(jīng)有一些研究人員試圖研發(fā)一個安全的智能集線器,采取了一個奇特的智能集線器與觸摸屏,有能力兼容不同的物聯(lián)網(wǎng)協(xié)議,人們對此也有實際的需求。ZigBeeиZwave提供的家庭自動化產(chǎn)品就實現(xiàn)了這一點,通過一個觸摸屏,簡單的進(jìn)行設(shè)置,如下圖所示:

此外,這一智能集線器還可以充當(dāng)無線Wi-Fi路由器。

考慮到這個設(shè)備具有諸多功能如路由器、范圍擴(kuò)展器、接入點或無線網(wǎng)橋,我們決定檢查一個最常見和最危險的風(fēng)險,即“未經(jīng)授權(quán)路由器”的可能性。一旦可以未經(jīng)授權(quán)就能夠訪問該設(shè)備,那么就可能導(dǎo)致完全控制用戶的智能家居,包括所有連接的設(shè)備。

毫無疑問,研究結(jié)果表明這種可能性是確實存在的。

為了檢驗我們的假設(shè),我們創(chuàng)建了一個本地網(wǎng)絡(luò),將PC機(jī)、設(shè)備和一個路由器連接到一起。能夠查看到所有網(wǎng)絡(luò)設(shè)備的IP地址,并且還成功地掃描了所有可用端口。初步研究表明,默認(rèn)情況下,廣域網(wǎng)上有兩個開放端口。第一個端口是80(HTTP協(xié)議最常用的端口之一),它是一個計算機(jī)從Web服務(wù)器發(fā)送和接收基于Web客戶端的通信和消息的端口,該端口用于發(fā)送和接收HTML頁面或數(shù)據(jù)。一旦打開,就意味著任何用戶都可以訪問80端口,通過 HTTP協(xié)議訪問用戶的設(shè)備。

第二個端口是22,經(jīng)常用于SSH連接服務(wù)器,便于遠(yuǎn)程控制設(shè)備。攻擊者如果獲得或成功的破解出root密碼,就可以訪問設(shè)備。這樣做通常不是一件容易的事。然而,在研究過程中,我們探索了另一個有趣的關(guān)于智能集線器的風(fēng)險,使得這一過程變得很容易。

在分析路由器時,我們發(fā)現(xiàn)它可能存在一個非常常見的威脅風(fēng)險:弱密碼生成。在路由器中我們發(fā)現(xiàn)一個名為“rname”的ELF(可執(zhí)行和可鏈接格式)文件,它保護(hù)了一串名稱,這些名稱和密碼可以通過屏幕進(jìn)行查看,很明顯的可以看出設(shè)備的密碼是根據(jù)這些名稱生成的,因此,暴力破解不需要太長時間。

在設(shè)備被硬復(fù)位后,密碼相關(guān)的的源代碼行保持不變,符號略有改變。但是,主要的密碼基礎(chǔ)保持不變,而且仍然有生成密碼的機(jī)會。

此外,我們發(fā)現(xiàn),用戶經(jīng)常會使用Root賬號設(shè)備訪問,這也為黑客攻擊提供了方便。

如果設(shè)備開放了公共的IP地址和上述端口,用戶就可以從因特網(wǎng)上訪問路由器,或者在另一種情況下,如果提供商或ISP(因特網(wǎng)服務(wù)提供商)未能正確地配置本地網(wǎng)絡(luò)相鄰主機(jī)的可見性,這些設(shè)備將在同一ISP中對整個本地網(wǎng)絡(luò)可用。

總而言之,對檢測所得結(jié)果我們并不感到驚訝,就像市場上大多數(shù)其他智能集線器一樣,這類設(shè)備都為入侵者提供了一個非常廣闊的攻擊面。不僅覆蓋了設(shè)備本身,而且覆蓋了它的網(wǎng)絡(luò)。