年末,員工安全依然不可忽視

前言

2016年里全球發生了許多安全事件,包括希拉里郵件門事件、NSA再陷泄密風波, SWIFT系列攻擊事件,臺灣第一銀行ATM欺詐取現事件等。通過事件的披露并結合信息安全專家的分析,我們看到在這些安全事件再次印證人的因素永遠是信息安全控制中最為脆弱的環節。對于過去的時間而言,我們熟悉的APT攻擊、網絡釣魚、勒索軟件、惡意軟件均是從個人環節進行入手。因此當金融機構的CSO、CTO、CIO在討論目前最新的一些信息安全解決方案時,千萬不能忽略來自內部人員的信息安全威脅。

員工個人信息安全的問題涉及到個人和企業兩方面。從企業角度來看,造成該問題的原因不局限于企業未形成安全意識文化、安全意識教育培訓不到位、人員工作和安全意識未緊密結合這三個主要原因,缺乏有效減少針對員工個人攻擊面的技術手段和措施也是另一個關鍵的原因。這諸多的技術手段中筆者認為尤其需要關注漏洞補丁管理、郵件網關防護以及終端安全防護三個關鍵和基礎的技術防護手段。

漏洞補丁管理

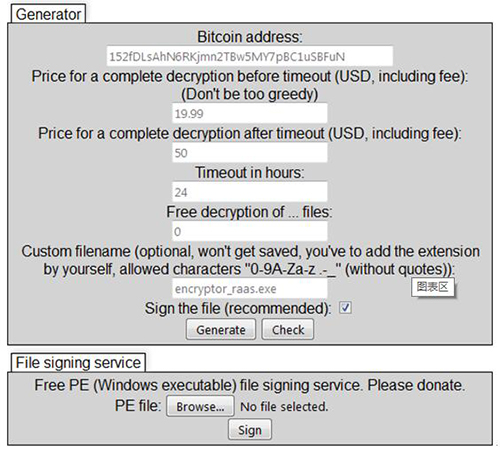

漏洞補丁管理向來都是信息安全防護的一個重點和難點。近觀這幾年來,我們可以看到一低兩高的現象,即來自操作系統的漏洞數量呈現持續降低的趨勢,而應用軟件和高危零日漏洞數量不斷增加。以零日漏洞為例,2015年發布的零日漏洞為54個(2014年僅為24個),是2006年統計以來最高的一年[1]。在2015年的統計中,利用最多的三個漏洞(CVE-2015-0313、CVE-2015-5119和CVE-2015-5112)均來自Adobe公司的安裝于終端上的Adobe Flash應用軟件。

圖 1: 2015年前三個高危漏洞的利用率

根據統計,黑客團體針對這類零日漏洞的開發和利用速度極快。以2015年6月23日發布同樣是Adobe Flash應用軟件的CVE-2015-3113為例,黑客團體在一周內就在Magnitude、Angler、Nuclear、RIG、Neutrino漏洞利用平臺上集成了該漏洞,其中最快的為Magnitude,4天后就進行了發布。因此可以看到,如果缺乏應對有效的漏洞管理,那么即便內部人員有良好意識,仍有可能被零日漏洞所擊中。另據2017年1月16日Shavlik公司發布的調查報告中顯示59%的受調查者表示,除了OS操作系統的補丁修補外,Java仍然是最難管理的應用。接下來是Adobe Flash播放器軟件-38%, Google Chrome – 21%, Firefox – 18% 以及Apple iTunes – 10%。此外有超過三分之二的受調查者表示每月用于補丁和漏洞管理的時間少于8個小時[2]。由此我們看到,盡管絕大多數用戶都意識到漏洞管理的重要性,但在實踐過程中,投入的精力和資源并沒有相應的對等。此外,用戶往往更多依賴于廠家或服務商來告知漏洞的修補。而在用戶真正動手實施修補的時候,以下幾個因素又往往影響到修補工作的時間進度和完成度。

- 漏洞的危害及可利用程度

- 補丁的修補容易程度

- 受影響系統/軟件的數量

- 受影響系統/軟件的重要程度

- 受影響系統/軟件的使用頻率

正是由于以上諸多因素的存在,使得用戶IT業務環境中的漏洞修補時間與漏洞發布時間總是存在一定的時間差。一些機構中發現的漏洞甚至有多年前的漏洞。例如美國SecurityScorecard機構在2016年對全美7111金融機構的分析評估中就發現大約980家左右的機構依然存在編號為CVE 2014- 3566的漏洞[3]。

網絡釣魚與勒索軟件

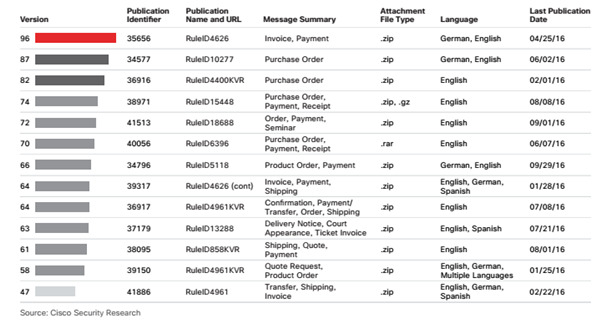

郵件是一個對個人和機構信息安全影響巨大的應用。個人往往容易收到各類垃圾郵件和精心偽裝的網絡釣魚郵件,這些垃圾郵件和釣魚郵件中往往包含包括病毒、木馬程序、惡意鏈接和勒索軟件在類的各式惡意代碼。當前的釣魚郵件通常采取點擊誘騙、提供登錄入口、內嵌附件、持續性欺騙以及高度定制化的方式來誘騙郵件接收者。而郵件接收者出于好奇、害怕和緊急這三個最主要的人為感情因素而遭遇欺詐[4]。根據統計,在互聯網中每125封郵件中就有1封郵件含有惡意軟件。在2016年中,垃圾郵件及內含惡意軟件的垃圾郵件數量都有上升[5]。在針對金融機構發起的攻擊中,利用釣魚郵件進行魚叉式攻擊并滲透進入內部網絡是一種首選方式之一。攻擊者滲透進入到銀行內部網絡后可以進行控制系統權限、攔截和修改數據,發送惡意指令、進行數據竊取等計算機犯罪活動。2015年卡巴斯基實驗室就公布了一起通過釣魚郵件成功入侵俄羅斯某銀行而竊取ATM現金的攻擊事件[6]。

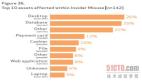

此外,利用含有勒索程序的郵件進行勒索也是這幾年日漸增加的一種攻擊方式。根據統計,2015年中針對個人消費者的勒索攻擊占到總攻擊的57%,針對機構的攻擊為43%。根據cisco公司研究報告顯示,先進的漏洞利用平臺仍然依賴于Adobe Flash軟件漏洞,這些漏洞幫助勒索軟件更為容易獲得成功并使其成為一個突出的威脅[7]。另外,正是由于部分個人和機構向勒索者的妥協,使得勒索軟件的數量劇增。Symantec公司在2014年新增發現77個家族,但在2015年則新增發現了100個家族。當前勒索軟件呈現高度組織化和自助服務化的趨勢。例如,一些勒索軟件不僅僅通過頁面提示受害者支付轉賬金額或比特幣,它們在頁面上還提供了其后臺呼叫中心的服務電話號碼提供提供5*8小時的電話服務指導你如何支付贖金以及如何在支付贖金后進行技術解鎖操作,犯罪組織的專業性由此可見。在2015年中,地下黑產已經將勒索軟件已發展成為一種勒索軟件即服務的模式(Ransomware-as-a-Service, RaaS)

圖 2: RaaS的用戶定制截圖[8]

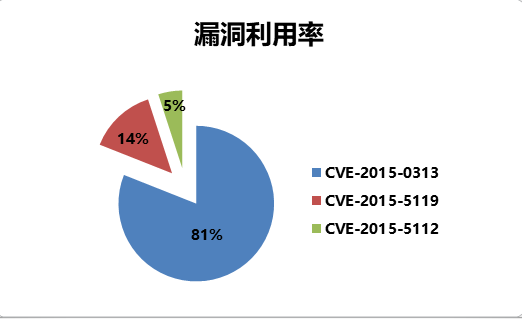

此外勒索軟件一直在進行精心的偽裝并誘騙用戶點擊郵件附件或郵件鏈接。下圖是cisco公司在2016年監測在垃圾郵件中最常見的社會工程欺詐主題/內容

圖 3: 2016年垃圾郵件中最常見社會工程欺詐主題/內容[5]

總體而言,個人用戶的警惕性不高,勒索軟件的精心偽裝和誘惑,對高危漏洞/零日漏洞的利用以及缺乏郵件檢測過濾防護系統是勒索軟件獲得成功的主要因素。對于金融行業而言,勒索軟件將是2017年一個需要注意的方向。美國聯邦金融機構檢查委員會(FFIEC)和金融服務業協調委員會(FSSCC)在2015年晚些時候向美國金融服務行業就勒索軟件單獨發布了特別警告。而根據美國SANS機構的2016年底的一份針對金融行業機構的調查報告顯示55%的機構認為勒索軟件超越網絡釣魚(50%)成為首選的安全威脅之一,32%的機構反映他們損失了10萬美元至50萬美元不等的損失[9]。

終端安全防護

終端安全防護是另一個重要的安全防護措施。我們稍微可以值得慶幸的是安裝于個人終端的殺毒軟件比例是比較高的,根據瑞星公司《2016年中國信息安全報告》顯示發現國內企業部署終端安全防護產品占比81.79%,位列第一位。但該數據依然提示我們,仍有近五分之一的企業仍未考慮部署終端安全防護產品。

人員流動

除了以上技術層面的考慮外,行業的人員流動也是需要金融機構管理層考慮的安全問題之一。根據前程無憂在《2016離職與調薪報告》一文中的數據,在2015年里金融機構有18.1%的人員流動率。而在《2017離職與調薪調研報告》一文中的數據顯示在2016年里金融機構有17.3%的人員流動率。由于人員的流動頻度,將導致一些企業不情愿展開和進行更多人員內訓工作。具體體現在企業可能更為注重人員的在崗技能培訓,而降低信息安全意識方面培訓的資源投入。此外由于不同機構之間在信息安全策略和信息安全管控能力之間的不同,一個從信息安全管理較為滯后的機構來的新員工在新工作崗位中可能較難以適從新機構的信息安全策略,也更容易成為社會工程學攻擊的受害者。隨著互聯網融資、互聯網金融服務等“互聯網金融”業務形態的快速發展,互聯網金融人才缺口在加大的同時將吸引更多的人才投身金融行業。根據CFCA、羅蘭貝格管理咨詢公司、LinkedIn公司聯合出版的《2016年中國金融行業人才發展報告》的數據指出2015年中國金融行業的從業人員為558萬,較之2014年的501萬增長了57萬,增長率為11.37%,這其中又以私募基金的人才增長為最高,2014-2015年增幅達到了205%。因此,金融行業尤其是基金和互聯網金融行業更需要在大量吸收引進人才,擴展業務的同時,加強對人員的信息安全意識培訓,降低金融安全風險。

結束語

目前,信息安全的熱點很多,信息安全領域也提出了很多的新解決思路和解決方案。作為金融機構的運營和管理者而言,在關注前沿技術和解決方案的同時仍需回顧和加強在員工安全方面的安全管理和安全技術措施。在管理層面,筆者認為機構仍提供和保障必要的資源用于開展體系化、層次化、持續化和專業化的安全教育培訓。此外,企業管理層還需要解決如何在管理與執行的工作步驟與流程中集成信息安全意識,徹底解決信息安全教育不等于信息安全文化這個問題。而在技術方面,筆者認為一個具備完善漏洞閉環管理流程的漏洞補丁安全管控平臺、一個能夠進行郵件正文內容、鏈接及附件安全檢測(含未知威脅檢測)、過濾和報告的企業郵件安全網關及一套企業級個人終端安全軟件是目前最為值得投入的技術解決措施。相信隨著以上管理和技術措施的實施,相關實施機構將能有效地提升在員工信息安全方面的防護能力并能應對當前日益猖獗利用社會工程學而進行的APT攻擊、網絡釣魚攻擊和勒索攻擊。

【本文是51CTO專欄作者“綠盟科技博客”的原創稿件,轉載請通過51CTO聯系原作者獲取授權】