聊聊CVE漏洞編號和正式公開那些事

CVE編號獲得易,正式公開難!有價值更難!!

獲得CVE編號并不等于這個漏洞是有價值的,甚至說這個漏洞都不一定是真實存在的。這主要源于CVE編號頒發機構開放式的工作模式,后面我們會詳細介紹。

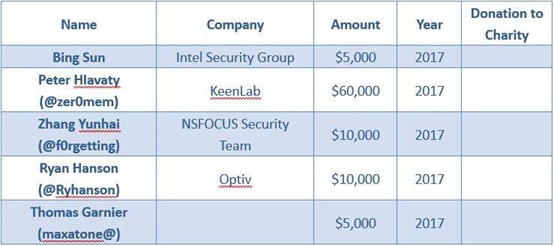

那么什么樣的漏洞是有價值的呢?小編認為最起碼要保證原創漏洞的真實可靠和受影響面的廣泛度。以綠盟連續五年獲得的微軟MBB獎勵計劃為例,其要求原創漏洞必須滿足如下指標,包括:漏洞利用必須可靠,且有合理的請求;提交的技術、方法必須新穎,適用于Windows體系的利用遠程代碼執行漏洞;必須適用于高風險的應用程序,如瀏覽器或文檔閱讀器;必須是通用的,即適用于多個內存崩潰漏洞;漏洞必須來源于微軟產品的最新版本等。該計劃按漏洞價值獎勵5千-6萬美金不等。在最近的2017年公布的獎勵計劃中,綠盟研究院獲得1萬美金。

2017微軟MBB賞金計劃獲獎名單

小編腦洞一下,假如有一個安全研究團隊可以具有8個月發現200個原創CVE漏洞的速度,且是有價值可公開的,那么粗算下獎金,將獲得約600萬人民幣。近8個月,安全圈里光挖洞,就可以誕生好幾位百萬富翁,但是事實上,并沒有。為什么?

下面小編就帶你看看一個CVE漏洞編號是如何誕生的,聊聊為什么獲得CVE漏洞編號并不等于漏洞挖掘能力。

一、CVE漏洞編號是誰頒發的?

CVE開始是由MITRE Corporation負責日常工作的。但是隨著漏洞數量的增加,MITRE將漏洞編號的賦予工作轉移到了其CNA(CVE Numbering Authorities)成員。CNA涵蓋5類成員。目前共有69家成員單位。

1.MITRE:可為所有漏洞賦予CVE編號;

2.軟件或設備廠商:如Apple、Check Point、ZTE為所報告的他們自身的漏洞分配CVE ID。該類成員目前占總數的80%以上。

3.研究機構:如Airbus,可以為第三方產品漏洞分配編號;

4.漏洞獎金項目:如HackerOne,為其覆蓋的漏洞賦予CVE編號;

5.國家級或行業級CERT:如ICS-CERT、CERT/CC,與其漏洞協調角色相關的漏洞。

二、如何獲得CVE編號

步驟1:預定CVE漏洞編號

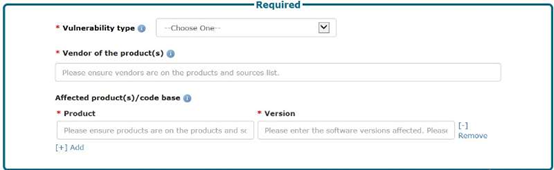

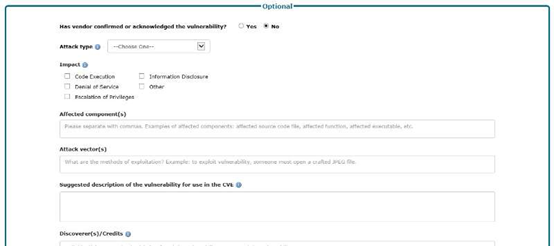

(1) 填申請表申請CVE編號

申請表中會要求填寫漏洞類型、產品廠商、受影響產品或代碼及版本、廠商是否已確認該漏洞、攻擊類型、影響類型、受影響組件、攻擊方法或利用方法、CVE描述建議等。

其中,CNA成員單位產品相關的漏洞,必須發給該CNA成員并向其申請CVE編號。

(2) MITRE或CNAs成員保留并向提交者分配CVE編號

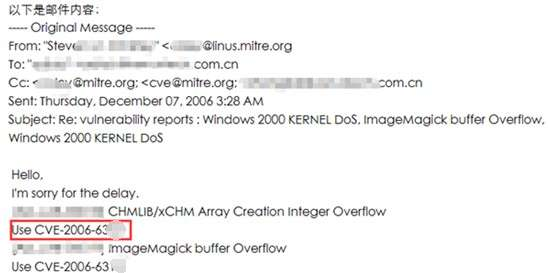

提交者會收到如下郵件。

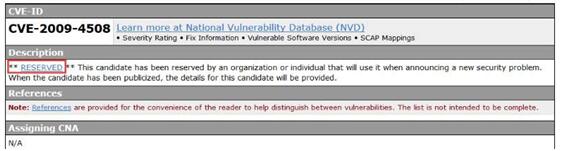

(3) MITRE在CVE網站創建跟這些CVE編號有關的無內容的“空白”頁面;漏洞狀態為RESERVED。

也就是說,RESERVED(保留)狀態只是說MITRE和CNAs成員收到了這個漏洞,漏洞質量或真實性是未經過驗證的。

那么CVE漏洞是如何驗證的,如何確保其是真實有效的漏洞,下面就是關鍵的一步。

步驟2:公開CVE漏洞進行驗證

(4) 公開漏洞信息

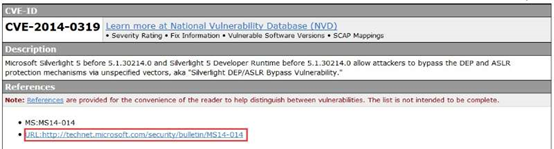

請求者需通過可靠渠道公開披露或與漏洞相關方分享這些CVE-ID編號漏洞信息。比如聯系上面列舉的的CNAs列表中的廠商,他們將在其首次公開宣布你的新漏洞時包含CVE-ID編號,多數廠商會在致謝詞中提及漏洞致謝者的名稱,如下所示。

(5) 請求和將公開的CVE-ID編號通知MITRE。

MITRE去掉RESERVED標識,公開漏洞詳細信息,并且reference中會包含廠商的漏洞公開頁面。也就是說只有這個階段的漏洞才是經過驗證為真實的有效的漏洞。

MITRE的這一措施是為了對CVE的漏洞質量進行把控,比如有些提交者提交的漏洞被發現是虛假的或存在問題的

最后,小編告訴大家一個秘密:只有狀態已經為公開的才是有效的漏洞,否則僅僅是預定了一個CVE編號,很大可能毫無價值和意義!

【本文是51CTO專欄作者“綠盟科技博客”的原創稿件,轉載請通過51CTO聯系原作者獲取授權】