如何警惕知識竊取類內部威脅

內部威脅引起關注

近年來,內部威脅逐步成為新的研究熱點,“斯諾登事件”更是將其推向了一個高潮。其實,早在1969年針對計算機用戶權限濫用而提出的訪問控制理論就是屬于內部威脅防范的范疇。隨后研究逐步系統化,尤其以美國特勤局與卡耐基梅隆大學聯合建立的CERT(計算機安全應急響應組)內部威脅中心為代表,建立了著名的內部威脅案例庫[1]。眾所周知,內部威脅危害巨大,可以對個人造成傷害, 對組織造成經濟損失、業務運行中斷、聲譽受損, 嚴重時甚至會危害國家安全。然而,鑒于其具有內外勾結、合伙人參與、企業兼并時多發、員工文化差異等復雜性,內部威脅的檢測發現相比外部威脅更加不易。

知識竊取類內部威脅

CERT將內部威脅分為三類

- 信息系統破壞(IT sabotage): 內部人員使用信息技術對組織或個人進行特定的破壞;

- 知識竊取(Theft of intellectual property (IP)): 內部人員使用信息技術竊取組織的知識產權,包括商業間諜;

- 電子欺詐(Fraud):內部人員使用信息技術對組織數據進行非授權的修改、增加或刪除,或者進行身份冒用。

知識竊取作為一種重要的內部威脅手段,危害程度不亞于其他兩種。從CERT數據庫顯示的數據來看,包括U.S. Munitions List(美國軍用品管制目錄 )中的產品源代碼被共享給國外軍事組織,一個政府供應商偷取密碼進行對敏感信息的非授權訪問等案例,平均導致的實際經濟損失為1千350萬美元,而潛在經濟損失高達1.09億美元。其中IT公司、電信公司、制藥公司、化學公司、生物科技公司是信息竊取高發行業,導致的經濟損失都在1億美元以上,最高可達10億美元[1]。

述描述了CERT關于知識竊取類內部威脅的定義。還有學者提出了基于“信任--承諾”的內部威脅理論,通過“信任--承諾”的對應關系來定義內部人,基本的原則是正確行使受信獲得的組織資源的訪問權, 維護授信主體的合法利益。特別地,給出了內部威脅的形式化定義,表示為威脅函數δ: SM×B× O→ N( ST)。進一步地,將知識竊取類內部威脅定義為:若受信內部人SM利用對授信主體信息資產的最小訪問權限Tm=(r), 做出損害授信主體經濟利益的行為, 則該行為屬于知識竊取威脅[2]。

知識竊取類內部威脅的特征[2]

1. 攻擊者特征: 此類威脅主要來源于能接觸到信息資產的內部人員, 一般是具有核心數據訪問權的在職雇員, 如科學研究人員、技術工程人員、程序員以及銷售人員等;

2. 動機與目標: 大多數攻擊者通過竊取的高價值信息跳槽到新單位就職, 或者自己創業。因此該類威脅常見目標是通過竊取信息謀求更好的發展機會;

3. 攻擊方式: 信息竊取主要是利用自己和同謀者的合法數據訪問權限, 通過秘密拷貝到可移動設備或發送郵件附件的方式將高價值信息帶出企業/組織。

CERT采用MERIT模型描述該類威脅,根據攻擊者的數量, 將此類內部威脅分為個體或群體信息竊取, 關鍵區別在于后者無法獨立竊取信息, 必須通過收買、欺騙等方式獲得其他人的配合[1]。

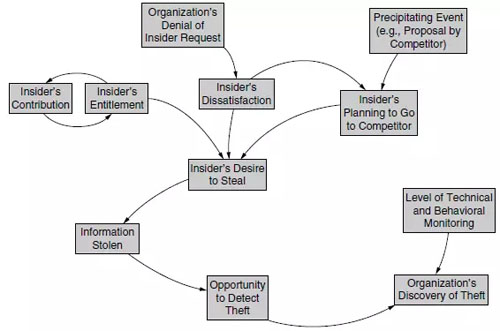

個體信息竊取MERIT模型

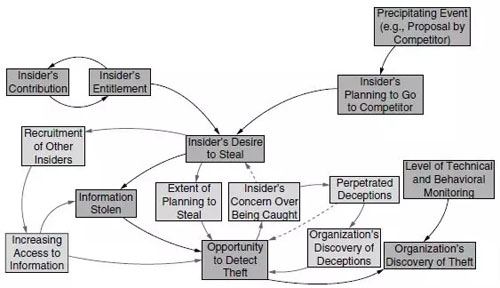

群體信息竊取MERIT模型

經過大量的案例數據分析發現,內部個體首先覺得由其編寫的代碼或文檔歸其個人所有。其次,內部人員感到了不滿意,部分竊取知識產權是為了獲取新的工作,當然相當一部分并非有明確目的,而只是習慣性保留以前用到的信息。因此,通常來講,一半的個體竊密者會在其離職前的一個月內竊取信息,即“一月時間窗口”理論。這一個月包括離職前的一個月和離職后的一個月,其實是兩個月。雖然并不是所有竊密都發生在這個時間窗口內,有的是隨著時間慢慢進行的,但最終的竊取行為集中在這個時間內,并且很少在超過這個窗口的時間內還繼續竊取。采用的方式有郵件、電話、傳真外發、從組織內服務器下載到個人電腦、通過移動介質拷貝、惡意代碼收集和傳播、打印或輸出成物理載體帶出等。

群體竊密與個體竊密相比,希望得到更多,比如整個生產線或整個軟件。個體竊取的大部分是其權限范圍內的信息,而鑒于群體竊取的目標更廣,群體領導者權限范圍內可訪問的信息無法滿足需要,因此招攬更多的內部人員幫助其實現目標,組織過程較為復雜。或許在最開始,群體領導者就是個體竊密者。但隨著心理變化或者競爭者的誘惑,逐步發展成群體竊密,其個體不滿意的跡象并不十分明顯,“一月時間窗口”也并不完全適用。但有利的是,群體竊密相比較個體竊密更易被發現,一方面是發現高等級風險的渠道更多,另一方面試圖提高訪問權限的行為非常可疑。

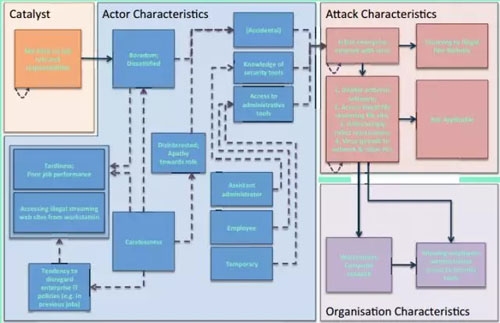

英國牛津(Oxford)的網安團隊分析了CERT數據庫中的內部威脅案例,抽象攻擊鏈,提出了最全面的內部威脅模型。該模型從內部威脅的動機開始建立攻擊鏈,描述了行為以及威脅目標和資源客體等諸多屬性[3]。

上圖中刻畫了內部威脅的四個方面:

- 觸發事件:刻畫內部威脅的導火索,觸發事件通常是對內部人的較大負面事件,造成不能勝任工作角色或職責;

- 攻擊者特征:刻畫攻擊者的心理狀態,從而刻畫出內部威脅動機,動機可以從人格特征、行為特征及職能角色三個角度分析。內部人員由于不滿或粗心導致工作效率低下、無視組織規定越權訪問、喪失工作興趣等,進而引發事故,加之不同角色用戶具有不同權限,這些構成了實施內部威脅的條件;

- 攻擊特征:刻畫不同的攻擊類型,例如利用病毒入侵企業網絡,進而非授權訪問站點、關閉殺毒軟件傳播病毒、非法獲取信息,造成系統癱瘓等;

- 組織特征:刻畫組織的安全程度,其脆弱性給了內部攻擊者以可乘之機,內部審計機制與訪問控制機制決定了內部威脅的技術門檻。

知識竊取類內部威脅檢測

內部威脅檢測最常用也最有效的方法是用戶與實體行為分析(User and Entity Behavior Analysis, UEBA)。通過審計和分析用戶對于文件或應用的訪問行為,建立用戶行為基線,據此檢測用戶的偏離行為,從而報警。該方法同樣適用于知識竊取類威脅檢測,可分為兩個方面:

用戶行為監測(User Activity Monitoring: UAM)

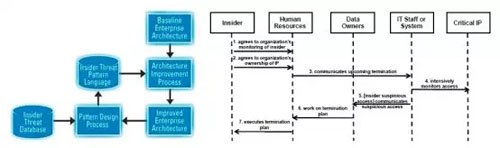

面向用戶,監測用戶行為來發現可疑趨勢,例如鍵盤監控、屏幕監控等,多數研究屬于該類型。例如CERT提出對即將離職的員工進行針對知識產權的增強監控,在“一月時間窗口”內采取高于組織安全基線的檢測模式以發現惡意的內部行為[4]。

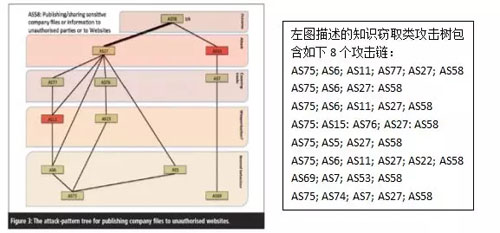

攻擊樹也是一種典型的攻擊模式描述方法。抽取每種攻擊類型的攻擊步驟組成攻擊鏈,再將攻擊目標相同的攻擊鏈合并形成攻擊樹。定義每個攻擊步驟對應的異常,分為單活動異常和多活動異常,通過檢測異常進而推斷攻擊的發生[5]。

數據行為監測(Data Activity Monitoring: DAM)

面向數據,從知識竊取的客體--文件入手,進行威脅檢測。例如從用戶遍歷文件系統以及訪問文件目錄的角度建立行為模型[6];針對用戶遍歷文件系統時的文件順序表示文件訪問行為[7];基于文件內容建立群組,根據個體用戶自身行為以及組群間行為偏移檢測文件訪問中的異常行為[8]等。然而這些并非真正意義上數據自身的行為,仍然是用戶對于文件的行為。

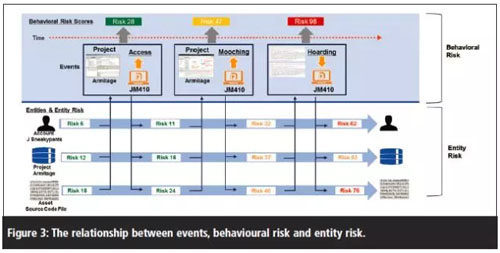

將UAM與DAM結合,也是日漸增多的一種方法。將行為風險與實體風險結合起來,彼此分值相互影響,綜合評判威脅等級與事件概率[9]。

高安全等級網絡下的知識竊取類內部威脅檢測

與互聯網相比,高安全等級網絡是功能相對單一的業務網絡,網絡之間的數據交換是一種目標明確、邊界清楚、數據格式確定,并且用戶身份可追溯的網絡系統。然而也正是由于其具有一定的封閉性,使得內部威脅相比外部攻擊更加成為一個突出的問題,并且失泄密是其重點關注與防范的內容,故而知識竊取類內部威脅尤為重要,不僅涉及經濟利益,更關系到國家安全,對該類威脅的檢測在高安全等級網絡下十分迫切。

然而,在高安全等級網絡中,諸如員工離職等現象并不明顯,CERT提出的“一個月時間窗口”增強監測并不能發揮積極作用,知識竊取呈現出更加隱蔽、隨意和長期的趨勢。很多組織都認同對信息缺少安全屬性的標定是造成知識竊取威脅的一個根本性原因。正是因為私有的或敏感的信息沒有被標記,或者沒有被正確標記,才使得知識竊取輕而易舉的發生[10]。CERT也指出如果能夠識別大部分核心資產,像數字水印、數字權限管理和數據防泄漏系統就能夠阻止資產離開網絡[1]。

所以,對敏感文件添加安全標志,既可清晰描繪文件的唯一性和繼承性,設置安全等級、訪問控制范圍,還可記錄操作主體、時間、行為等,結合文件的使用日志,使得對文件的畫像成為可能。一方面,可以作為信息管控和失泄密防護的依據;另一方面,可輔助發現知識竊取類內部威脅,提高檢測的精確度及風險預判能力,利于還原竊密過程。

參考文獻:

[1] “The CERT Guide to Insider Threats 2012.”US CERT, http://www.cert.org/insider-threat/.

[2] 楊光,馬建剛 ,于愛民 , 孟丹。“內部威脅檢測研究”。《信息安全學報》 , 2016 , 1 (3), PP21-36, 2016.7

[3] http://www.freebuf.com/news/topnews/104030.html

[4] Andrew P. Moore, alt. “A Pattern for Increased Monitoring for Intellectual Property Theft by Departing Insiders”. TECHNICAL REPORT, April 2012.

[5] Ioannis Agrafiotis, alt. “Identifying attack patterns for insider threat detection”. Computer Fraud & Security, PP9-17, July 2015.

[6] Rui Zhang, Xiaojun Chen, Jinqiao Shi, Fei Xu, and Yiguo Pu, “Detecting Insider Threat Based on Document Access Behavior Analysis,” The Asia Pacific Web Conference (APWeb) Workshops,8710:376-387,2014.

[7] J. B. Camina, R.Monroy, L.A. Trejo and E.Sanchez, “TowardsBuilding a Masquerade Detection Method Based on User File System Navigation, Mexican International Conference on Artificial (MICAI), pp. 174-186, 2011.

[8] Alex Memory, Henry G. Goldberg, “Context-Aware Insider Threat Detection Activity” In the Context-Aware System Architectures: Papers from the AAAI 2013 Workshop, PP 44-47, 2013.

[9] Mark Warren, “Modern IP theft and the insider threat”. Journal of Computer Fraud and Security. June, 2015, pp 5-10.

[10] RECENT INSIDER THEFT CASES. Report theft of trade secrets to your local FBI office or submit a tip online: tips.fbi.gov.

【本文為51CTO專欄作者“中國保密協會科學技術分會”原創稿件,轉載請聯系原作者】