著眼黑產攻防,四位大咖分享防護經驗為你支招

原創【51CTO.com原創稿件】6月9日,小編在中關村創業大街有幸參加了由威脅獵人、金山云和IPIP聯合主辦的首屆網絡黑產攻防沙龍,學習了不少有關業務安全攻防對抗,黑產攻防等方面的知識。本著好東西不能獨享的原則,趕緊跟大家分享一下。

“當前整個安全行業缺乏互通性,攻防雙方信息嚴重不對稱。作為防守方,都在自己的角度去做防護,缺乏交流。所以我們希望提供這樣的一個機會,與大家共同探討黑產攻防問題,這也是我們舉辦這次沙龍的初衷。”威脅獵人CEO畢裕在沙龍致辭中說到。

網絡黑產規模呈現幾何式增長

談起黑產,可能很多人覺得陌生而神秘,其實黑產就發生在我們身邊,比如常見的薅羊毛和盜取隱私個人數據。所謂黑產,泛指利用互聯網技術不正當謀取錢財的產業鏈,簡單來說就是利用病毒木馬來獲得利益的一個行業。在大數據領域和互聯網金融領域,黑產最為猖獗。

隨著互聯網的發展以及網民規模的擴大,網絡黑產帶來的收益也是日趨巨大,驅使不法黑客們從單純的炫技轉向對利益的攫取,并使網絡黑產的規模呈現幾何式增長。由于網絡黑產的低成本、高技術、高回報的特點,使其逐漸從半公開的純攻擊模式轉化成為斂財工具和商業競爭手段。

現在,黑產已經形成分工明確,組織化運作的產業鏈條:從尋找攻擊目標,制作攻擊工具,到實施網絡攻擊,將收集來的數據加工清晰打包成產品出售,最后購買者雇傭人撥打詐騙電話。據不完全統計,2017年我國黑產的從業人員在百萬級以上,每年造成的損失達千億元級規模。

談業務安全,評估是重中之重

會上,美團點評技術總監刁士涵分享了做業務安全的思路和方法。他表示,業務安全的問題五花八門,比如:刷單刷好評、優惠作弊、虛假注冊、盜號、惡意投訴、客戶騙賠、信用卡套現等。業務安全是一個非常系統的工程,業務安全的重中之重是評估,沒有評估,業務安全無從下手。評估可定性風險在哪里,來源是什么;評估可以定量,該如何防護,優先級是什么,防控效果如何;評估可以幫助企業發現問題,漏過的都是我們發現不了的。

那么怎樣做評估?要評估什么呢?對此,刁士涵認為,業務安全的評估內容包含優惠作弊的漏過濾,刷單的召回率,虛假注冊的識別率等。一個好的評估指標需要具備相關性、獨立性、及時性和延續性。

另外,他指出,企業的產品和運營會產生一定的風險,原因在于:業務相關同事不了解風險或者風險意識不夠,對黑產的專業性、分工程度、產業鏈成熟度、能夠調動的資源等,認識不充分;也因為人員流動性的原因,較難貫徹風險防范意識;研發運營環節太多,經常遺漏;著急上線,認為風險可以承受。

怎樣才能提高運營人員的風險意識?刁士涵建議,做風控意識培訓和案例宣講,并對風險點進行總結,做到舉一反三,一旦出現風險,風險責任落實到人。

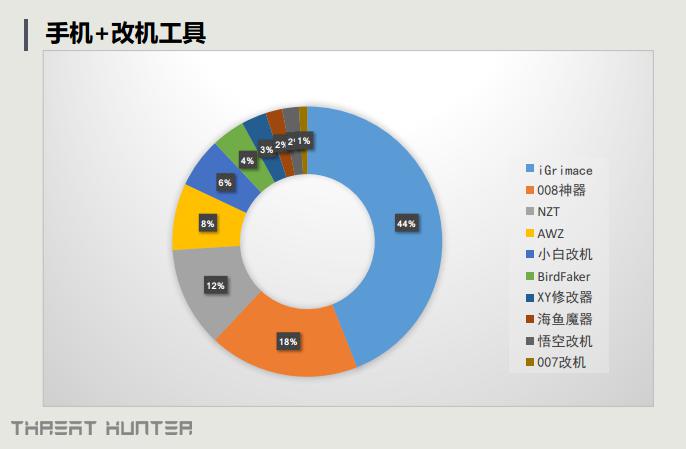

黑產在移動設備成本上的對抗:模擬器、手機+改機工具、群控

隨著移動互聯網的爆發,PC端業務的下降,黑產也與時俱進,在移動端作惡的比例越來越高。我們該如何對抗?對此,威脅獵人的高級情報專家梁倍毓介紹了初級、中級、高級三種對抗方式,即:模擬器、手機+改機工具、群控。

模擬器:初級對抗中,黑產主要使用手機模擬器來完成設備的復用。常見于各類薅羊毛活動,采用多開方式手動操作,或是結合模擬點擊腳本,進行攻擊行為,一些模擬器也具有修改設備信息的功能。

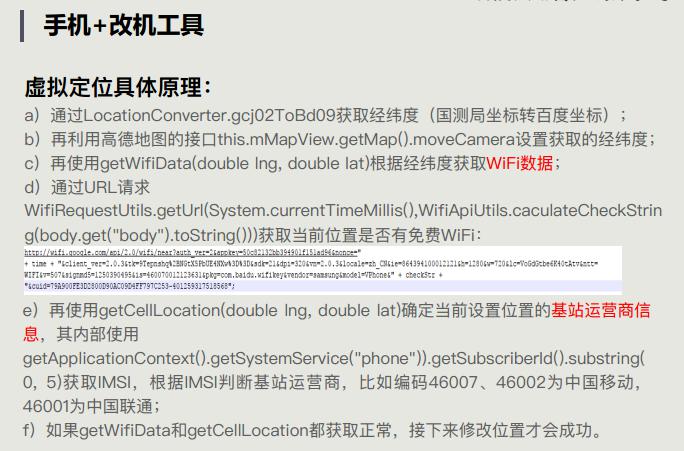

手機+改機工具:改機工具通過劫持系統函數,偽造模擬指定手機(模擬器)的設備信息的APP,能夠欺騙廠商在設備維度的檢測,或是提供虛假數據以達到特定的盈利目的。改機工具會從系統層面劫持獲取設備基本信息的接口,APP只能得到偽造的假數據。Andriod和iOS都有很多相應的改機工具,Andriod改機大部分都基于Xposed框架,需要Root,iOS大多基于Cydia框架,需要越獄。

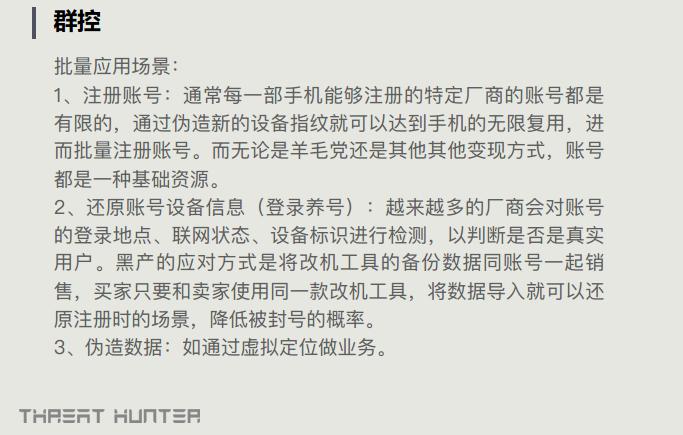

群控:面對利益的黑灰產不會因為一個維度的檢測而輕易放棄,所以使用群控類的高級對抗也隨之產生,并被批量應用于場景中。當前的主流配置是云控+改機工具(比如NZT)+iPhone(通常iOS9),滿足設備復用(成本降低)、自動化操作、批量化操作的要求。因為iOS的封閉性導致廠商APP難以獲取足夠的設備信息。

梁倍毓強調,單純只在設備指紋層面上做對抗是不夠的,還需要結合其他維度,比如注冊手機號是否是黑產貓池號碼,建立人機識別模型等。

面對云時代的僵尸網絡,云服務商可以做什么?

隨著人工智能、云計算、大數據等技術的發展,黑產也正在走進人工智能和云計算時代。金山云安全技術總監李鳴雷從一個僵尸網絡的故事說起,與大家分享了云時代僵尸網絡的特點分析及對抗思考。

李鳴雷表示,云時代的僵尸網絡有五大特點:

第一個特點,云的資源獲取容易,僵尸網絡可以按需開通,按時付費。

第二個特點,資源的銷毀會導致取證困難。傳統的IPC,物理機是不能銷毀的,但在云服務里用戶可以徹底撤銷云主機。另外,事后取證、溯源和傳統的方式不同,也增強了查殺和防御的難度。

第三個特點,云服務商信任度較高。云服務商的域名通常被防火墻或者各種安全策略標記為可信任。如果把惡意軟件,或者是控制端放在云上的話,很有可能被對方的防火墻給放掉。這也是云服務商面臨的一個新的問題。

第四個特點,云主機缺乏可靠的登錄機制和安全防護,導致黑客容易獲取到資源。

第五個特點,云服務自身運營活動缺陷被薅羊毛。云資源的獲取可以通過漏洞的方式來非法獲取,還有一種是云服務自身的運營活動導致被薅羊毛。

在此背景下,云服務商可以做什么?如何抵御黑產?李鳴雷總結了兩種對策:一是被動方式,首先是云主機的多重防御,如加強服務器安全、補丁、漏洞掃描等。其次是注冊嚴格實名制,如防止惡意注冊和薅羊毛,DNS檢測與全流量檢測發現潛在木馬通信。二是主動的對策,如通過蜜罐部署,實現多區域,國內跨省跨地區,甚至是國際上跨國來做到主動性的防御和監測。

來自一個IP老司機的七個忠告

現在,很多網絡服務所用的防作弊機制,在黑產分子的動態IP變換技術面前已岌岌可危。

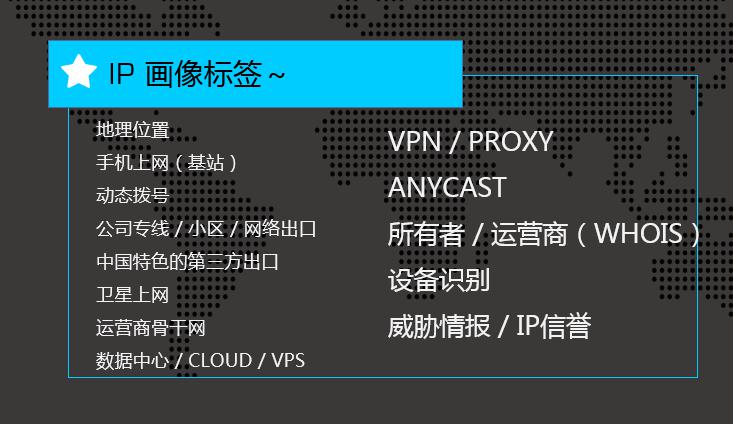

“地理位置是IP數據各個維度中應用最廣泛的標簽,但是很多時候只有地理位置是不夠的,這個IP后面是真實用戶還是服務器;是公司出口還是家庭使用;這個IP最近的行為如何,是不是有惡意行為當過肉雞?要想解決這些問題,必須要對IP畫像。維度越多越準確,就越可以更好的幫助大家做業務上的分析與對策。”IPIP.NET創始人高春輝表示。

演講中,作為一個IP老司機,高春輝給出了七個忠告:

- 正確認識 IP 的庫的各種情況。比如:基于 IP 做地理位置識別的局限性(網絡位置、用戶位置)。另外,不要拿覆蓋率去評估一個 IP 庫的準確度!

- 首先要正確獲取 IP 地址(REMOTE_ADDR)。如果你們的日志有人用 8.8.8.8 在訪問,100%是假冒的;如果地理位置錯的太離譜,恐怕你的業務安全也不好做。

- 對于基站用途的 IP 不能從 IP 層面做判斷。并且,對于一些網絡出口、網關,策略應該是類似的。此外,所有基于 IP 的封禁都要有效期,哪怕是 1 年。

- 來自于 IDC/VPN 的流量要嚴肅對待!

- 基于 IP 的安全風控和基于業務數據的安全風控是不一樣的。在極端情況下,可以在 IP 層面直接拒絕。

- 推薦把運營商以及所有者的信息納入到風控維度中。

- 目前基于 BGP 的劫持和濫用貌似越來越多了,希望可以多交流。

為了更好地解決日益猖獗的網絡威脅,威脅情報服務商威脅獵人指出,唯有打造以數據驅動安全為核心的安全生態,形成智能化、立體型的防御體系,才能對網絡黑產進行實時監控與防御。

【51CTO原創稿件,合作站點轉載請注明原文作者和出處為51CTO.com】