“誰動了我的奶酪?”從挖礦腳本談企業(yè)網(wǎng)絡(luò)安全

“瀏覽即挖礦,黑客總能找到各種奇怪的資源來牟利“

近年來,數(shù)字貨幣已經(jīng)成為經(jīng)濟和金融界最為熱門的話題,目前的虛擬加密數(shù)字貨幣比如比特幣、以太坊、門羅幣等都已經(jīng)漸漸成為了全世界都在參與的“財富盛宴“。當然,這其中也不乏常年活躍于互聯(lián)網(wǎng)的神秘人士——網(wǎng)絡(luò)黑客們的存在感,而且他們的參與方式相比常人,顯得更加另類清奇,腦洞迭出。

2018年2月,有不少漫友在論壇上反饋說在“快看漫畫網(wǎng)”上瀏覽網(wǎng)頁過程中,電腦會出現(xiàn)卡慢甚至異常發(fā)熱的情況。

經(jīng)過相關(guān)安全機構(gòu)的檢測發(fā)現(xiàn)該網(wǎng)站被黑客入侵并植入了挖礦代碼,在用戶訪問時,利用訪問者電腦的CPU資源挖門羅幣,大量占用訪問者電腦資源,造成用戶電腦出現(xiàn)卡頓、高溫甚至死機,至此掀起了網(wǎng)站惡意挖礦腳本這一黑客地下產(chǎn)業(yè)鏈的一角。而實際在被挖礦這件事上,“快看漫畫“網(wǎng)站并非個例。

根據(jù)區(qū)塊律動BlockBeats統(tǒng)計數(shù)據(jù),截止到2018年 7 月 9 日,全網(wǎng)有超過 3 萬家網(wǎng)站被內(nèi)置了挖礦代碼,只要用戶打開網(wǎng)站進行瀏覽、操作,網(wǎng)站就會調(diào)用電腦或手機的計算資源來進行挖礦。而根據(jù)Adguard的數(shù)據(jù)統(tǒng)計,全球約有 5 億臺電腦曾被綁架挖礦,這些用戶在不知情的情況下為黑客提供了CPU算力,并被強制占用大量系統(tǒng)資源,嚴重影響操作體驗和硬件壽命。

隨著虛擬貨幣價格的一路”高歌猛進“,利用在網(wǎng)站中插入挖礦腳本來實現(xiàn)流量變現(xiàn)正在成為一股不可阻擋的勢力,因為這顯然比網(wǎng)站的展示廣告有著更加直接可觀的收益。挖礦的巨大利潤勢必會讓許多黑客們趨之若鶩,作為企業(yè),如果自家的門戶網(wǎng)站被黑客劫持用于散播挖礦腳本,不僅會使企業(yè)信譽受損、客戶口碑下降,還可能在媒體的曝光披露、友商公共黑稿的輿論壓力下給企業(yè)的品牌效應(yīng)帶來不可挽回的損失。

那么,作為企業(yè)安全管理者,該如何防止自家的這塊“奶酪“被”啃“呢?

1. 未雨綢繆,完善企業(yè)資產(chǎn)管理

是的,魯迅先生曾經(jīng)說過:“未雨綢繆,有備無患“,在抵御企業(yè)網(wǎng)絡(luò)攻擊這里,預(yù)防永遠比彌補來的方便。

傳統(tǒng)的企業(yè)資產(chǎn)管理中,安全人員從運維人員那里獲得資產(chǎn)列表,導(dǎo)入傳統(tǒng)掃描器掃描,通過掃描器返回的結(jié)果來確認各資產(chǎn)狀態(tài),從而進行資產(chǎn)管理。

然而實際上,運維人員的資產(chǎn)列表往往由于各種原因存在滯后性,甚至在某些方面登記并不全面,這就導(dǎo)致了在資產(chǎn)掃描過程中,有一部分資產(chǎn)并未被劃入掃描行列,從而脫離了安全監(jiān)控,成為了所謂的“邊緣資產(chǎn)”,這類“邊緣資產(chǎn)”若存在安全漏洞,極易被攻擊者利用,從而進入內(nèi)網(wǎng),進行更深層次的安全攻擊。

此外,傳統(tǒng)掃描器的掃描結(jié)果大多基于特征而非驗證性結(jié)論,因而存在大量誤報,加重運維人員甄別負擔(dān)和工作量,導(dǎo)致運維人員對掃描器結(jié)果并不看重,從而導(dǎo)致有些非誤報的嚴重問題可能被忽略,使得掃描效果大大降低。

同時,針對公司外部資產(chǎn)泄露問題,傳統(tǒng)資產(chǎn)掃描能力難以觸及,需補充其他工具或能力。

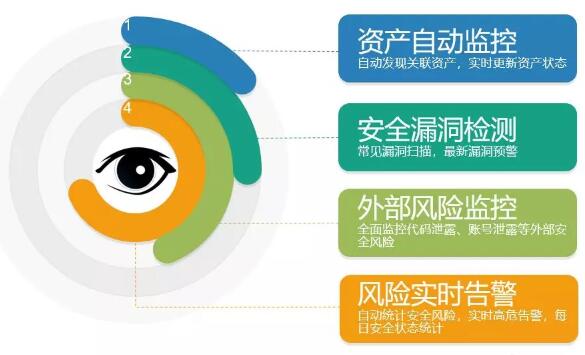

基于以上傳統(tǒng)資產(chǎn)管理的缺陷,結(jié)合當前大部分企業(yè)資產(chǎn)環(huán)境現(xiàn)狀,建議企業(yè)安全管理者實現(xiàn)基于資產(chǎn)自動發(fā)現(xiàn)、識別、建模以及安全漏洞檢測的一體化資產(chǎn)管理與安全監(jiān)控,同時實現(xiàn)外部風(fēng)險監(jiān)控,檢測信息泄露情況,并對所有風(fēng)險進行實時告警。

一體化資產(chǎn)管理與安全監(jiān)控平臺主要設(shè)計思想

通過這樣的資產(chǎn)管理平臺可以從資產(chǎn)發(fā)現(xiàn)、資產(chǎn)漏洞安全管理、外部信息泄露等多個維度針對企業(yè)資產(chǎn)進行更為細致的管理與防護,可大幅降低企業(yè)內(nèi)部未登記在案的邊緣資產(chǎn)被黑客用作跳板進行內(nèi)網(wǎng)攻擊的可能性,顯著增強企業(yè)資產(chǎn)層面的安全能力。

2. 兵來將擋,水來土掩

通過上述的資產(chǎn)安全能力建設(shè),我們在內(nèi)網(wǎng)資產(chǎn)層面的安全已經(jīng)得到了一定保證。可你是否想過?一旦企業(yè)的安全邊界能力被黑客攻破或者繞過,即黑客已經(jīng)成功進入企業(yè)的內(nèi)網(wǎng)并開始惡意行為了,企業(yè)要如何第一時間感知這件事從而進行應(yīng)急處理?

現(xiàn)今主流的安全防御機制,往往由防火墻或NGFW、入侵檢測、網(wǎng)閘及防毒軟件建構(gòu)其核心檢測能力,這些產(chǎn)品依靠已知攻擊特征碼進行模式匹配來檢測已知的網(wǎng)絡(luò)攻擊,在一些特定情況下,也可能檢測針對已知漏洞的新的未知攻擊。

這樣的解決方案,能非常有效的監(jiān)測到一般的已知網(wǎng)絡(luò)攻擊,但針對現(xiàn)今最具威脅的高級可持續(xù)威脅和東西流量安全,卻完全沒有招架之力。在大多數(shù)情況下,APT攻擊面對傳統(tǒng)的安全防御機制時,有如入無人之境,因為這些攻擊沒有特征碼,故傳統(tǒng)的防御機制無法檢測攻擊者在起始階段所采取的攻擊手段,最終導(dǎo)致網(wǎng)絡(luò)攻擊者可以任意的控制網(wǎng)絡(luò)。

一些防護更深入的傳統(tǒng)方案,會結(jié)合IPS(入侵防御系統(tǒng))或者NBA(網(wǎng)絡(luò)行為分析系統(tǒng))產(chǎn)品進行異常檢測,協(xié)助找到網(wǎng)絡(luò)攻擊,這種方式雖然可以偵測到新型的APT威脅,但是由于經(jīng)常受到誤報的影響(將正常流量歸為異常),因此防御效果不佳,并且也容易出現(xiàn)漏報的問題。

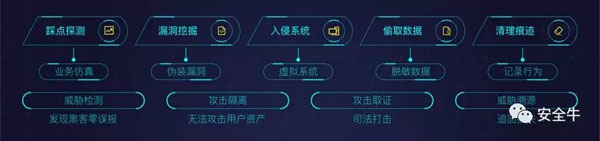

在此背景下,根據(jù)大部分企業(yè)當前安全形勢,建議針對性建設(shè)入侵感知能力以及攻擊者溯源能力,通過一個默認所有邊界安全手段都有可能被繞過的視角建設(shè)安全的最后一道防線,即在攻擊者成功入侵后實時感知并嘗試進行攻擊流量隔離、轉(zhuǎn)發(fā),記錄攻擊行為,從而實現(xiàn)入侵感知、相應(yīng)、降低損失以及事后溯源的全套入侵感知與溯源體系建設(shè)。

根據(jù)大部分企業(yè)當前安全能力,結(jié)合攻擊者常用的攻擊流程,建議企業(yè)在IDC、辦公網(wǎng)等內(nèi)網(wǎng)環(huán)境設(shè)計如下基于攻擊欺騙的入侵感知與攻擊溯源體系。

通過蜜罐組網(wǎng)、蜜罐誘餌實現(xiàn)高精度蜜網(wǎng),并實現(xiàn)以下欺騙防御能力建設(shè):

基于攻擊欺騙的入侵感知與攻擊溯源體系建設(shè)思路

Gartner在2015年到2017年,連續(xù)三年把“欺騙防御”(Deception)定位為未來的安全技術(shù)趨勢之一。通過構(gòu)建上述的內(nèi)網(wǎng)攻擊感知能力,可以實現(xiàn)內(nèi)網(wǎng)業(yè)務(wù)系統(tǒng)環(huán)境“真真假假,虛虛實實“,攻擊者進來進行內(nèi)網(wǎng)掃描時壓根不知道誰是真正的業(yè)務(wù)系統(tǒng),結(jié)果被擁有各種很好利用的漏洞的虛假業(yè)務(wù)系統(tǒng)欺騙,結(jié)果攻擊流量全部被隔離在虛擬系統(tǒng)中,行為全部被記錄,甚至進行了真人溯源,從而黑客的真實IP、網(wǎng)絡(luò)ID全部被企業(yè)掌握在手,做到真正的兵來將擋水來土掩。

【本文是51CTO專欄作者“”李少鵬“”的原創(chuàng)文章,轉(zhuǎn)載請通過安全牛(微信公眾號id:gooann-sectv)獲取授權(quán)】