三大基地停產,78億損失!制造業安全建設刻不容緩

8月3日,臺灣一知名芯片代工廠三大核心基地遭遇勒索病毒攻擊,導致生產線全線停擺,預估損失78億元,損失極其慘重,一時間震驚整個制造業!

不僅如此,不久前《紐約時報》剛報道了一起重大的制造業數據泄漏事件,100多家廠商的近4.7萬件敏感文件泄漏。文件共計157GB,包含裝配線和工廠原理圖、員工個人隱私信息、保密協議和機器人的配置、規格、演示動畫等。

一、為什么近期制造業安全事件頻發?

一方面,制造業正成為黑客攻擊新的重點目標。

天下熙熙皆為利來。制造業業務系統承載著極高的價值。攻擊者發起網絡攻擊可以直接影響控制系統的正常運行,例如可以直接對某些工控設備發送指令導致設備關機或參數修改,能夠直接造成重大生產事故。不僅如此,隨著智能制造、工業互聯網的發展,越來越多的企業使用ERP、MES等系統來提高生產效率,制造業早已離不開數據,在黑客眼里,數據就是金錢,因此病毒勒索、數據泄露等安全問題成為制造業安全面臨的新挑戰。

此外,隨著智能制造和工業互聯網的發展,信息化和自動化不斷打通,攻擊面越來越大,制造業的攻擊成本正在不斷地下降。

另一方面,目前制造業信息安全建設普遍存在問題。

1. 自動化系統帶“洞”運行

自動化系統設計人員安全意識相對薄弱,工控協議、設備、系統在設計之初就重視可用性、忽視安全性。并且系統一旦投入使用之后,更新升級周期非常長,許多PC還是十幾年前的xp系統和512m內存,這使得智能制造時代IT、OT兩網融合的情況下,脆弱性不斷暴露,讓攻擊者有機可乘。

2. 工控安全投鼠忌器

自動化系統本身比較“脆弱”,不能像傳統IT系統那樣進行漏掃、殺毒,因為這些“重”的安全措施容易造成生產故障,即便用防火墻也不敢開啟阻斷模式,因此工控安全大都以黑白應用名單為核心構建“輕”安全。這種安全措施在面對WannaCry等新型病毒時就像用冷兵器時代的盾牌來應對火藥時代的槍炮。

3. APT攻擊大都從信息化系統入手

例如BlackEnergy烏克蘭電力系統事件,黑客就是先通過辦公網進行突破,然后跳板進入控制層。ICS-CERT最新報告的290起工業安全事件當中,有77起來自魚叉式釣魚、43起來自弱身份認證、35起來自嗅探攻擊。很多時候,工控安全事件是從IT系統開始,工控系統安全防御體系難以在短期內大幅提升是由其固有特性決定的,但通過整體IT系統的安全加固,在攻擊進入OT層之前就將其扼殺掉,是有效提升制造業整體安全性的手段之一。

二、制造企業應如何應對安全新形勢?

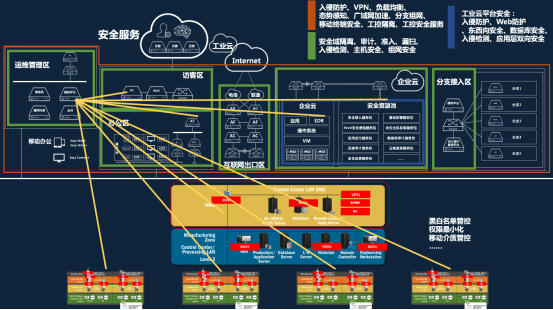

制造業遭受僵木蠕、黑客的攻擊無外乎兩種情況,第一種是從互聯網、辦公網跳板進入生產網,第二種是通過USB、流氓設備等方式從生產網內部感染。因此,建議的安全整改措施有:

1. 提前識別資產與風險,消除安全短板

通過資產識別、漏洞分析、策略自檢等技術主動發現網絡中所有被保護的資產對象及其風險狀況,確保安全防護策略的有效性,提前解決諸如開放端口、高危漏洞、弱密碼等安全風險。

此外,做好隔離與USB管控。通過構建微隔離體系,在病毒爆發時盡早將失陷主機隔離開來,防止其他主機被感染,縮小感染面積。比如將不同的車間進行安全隔離,同時利用軟件、物理等方式做好生產網PC USB權限的管控,避免通過USB感染。

2. 除OT安全投入外,加強IT層安全建設

許多制造企業在上MES的過程中,需要將OT與IT打通,使得工控的脆弱性暴露出來。因此在進行OT安全建設的同時應同步加強IT層的安全建設,將威脅隔絕在生產網之外。

一方面構建態勢感知的能力。感染病毒之后,重裝工控PC系統雖然能一定程度緩解威脅形勢,但難以定位病毒的根源,因此重新接入網絡一段時間后,新系統仍然會遭到重復感染,無法從根源上消除威脅。依托安全態勢感知,收集全網流量,利用人工智能、大數據分析等技術進行持續分析,對威脅進行溯源和定位,找到威脅的源頭,進而根除威脅。

另一方面,構建安全動態閉環,而非靜態的縱深防御。通過形成一套集預防、檢測、防御、響應于一體的動態安全體系,提升制造企業整體安全能力,持續對制造業進行閉環的安全保護。