解析漏洞管理的五個階段

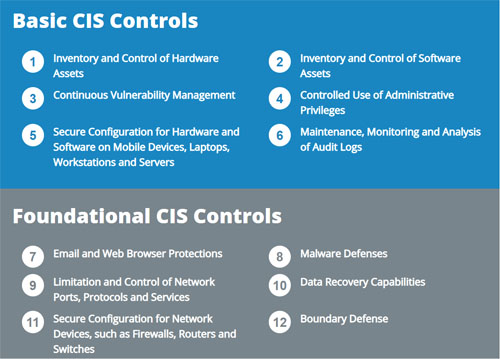

在組織內部建立良好的信息安全計劃的關鍵,是要擁有一個良好的漏洞管理計劃。大多數(如果不是全部的話)監管政策和信息安全框架都建議,將強大的漏洞管理計劃作為組織在構建其信息安全計劃時應該做的第一件事。互聯網安全中心也特別將其列為“Top 20 CIS控制”中的第三名。

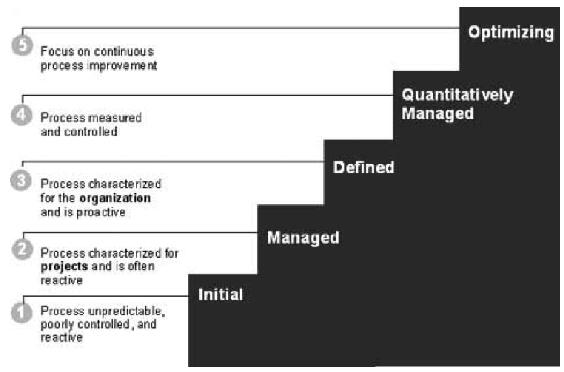

多年來,我看到過各種不同的漏洞管理計劃,并與許多在VM程序中具有不同成熟度的公司合作。本文將概述基于能力成熟度模型(CMM)的五個成熟階段,來讓您了解如何使您的組織更上一層樓,達到下一個成熟度階段。

什么是能力成熟度模型(CMM)?

CMM是一種模型,可幫助以漸進和可定義的方法來開發和優化流程。有關該模型的更多詳細信息,請點此鏈接查詢。以下為CMM的五個階段:

第1階段:初始

在漏洞管理計劃的初始階段,通常沒有或只有很少的流程和程序。漏洞掃描由第三方供應商完成,作為滲透測試或外部掃描的一部分。根據審核員或相關監管要求,這些掃描通常每年進行一到四次。

執行漏洞掃描的供應商將提供組織內漏洞的報告。然后,組織通常會修復所有嚴重或高危級別的漏洞,以確保自身保持合規性。一旦取得及格分數,剩下的信息就會被歸檔處理。

正如我們在過去幾年中所看到的那樣,安全性不能僅僅被視為合規性的復選框(checkbox)。如果您仍處于這一階段,那么您可能會成為攻擊者的主要目標。如果您尚未開始能力成熟度模型,那么建議您盡快完全這第一階段。

第2階段:管理

在漏洞管理程序的管理階段,漏洞掃描是在內部進行的。組織內部定義了一組漏洞掃描程序。他們會購買一個漏洞管理解決方案,并開始每周或每月掃描一次。在運行未經身份驗證的漏洞掃描時,安全管理員會從外部角度查看漏洞。

在這個階段,我看到的大多數組織都沒有得到高層管理人員的支持,因此掌握的預算也就十分有限。這導致組織只能去購買相對便宜的解決方案,或使用免費的開源漏洞掃描程序。雖然低端解決方案確實提供了基本的掃描功能,但它們的數據收集、業務環境和自動化的可靠性也會受到限制。

使用低端解決方案可能會出現不同的問題。首先是漏洞報告的準確性和優先級。如果您向系統管理員發送包含大量誤報的報告,您將立即失去他們的信任。因為他們和其他所有人一樣,工作非常忙碌,所以他們希望能夠有效地、最大限度地利用自己的時間。由此,可靠準確的報告對于確保及時進行補救至關重要。

第二個問題是,即便驗證了漏洞確實是易受攻擊的,又將如何確定哪些漏洞應該優先進行修復呢?大多數解決方案會按高,中,低或1-10分來分類評級。由于系統管理員擁有的資源有限,他們一次只能修復幾個漏洞。他們如何確定哪個“高”更高?哪個10分更為緊迫?如果沒有適當的優先級,這可能是一項艱巨的任務。當然,諸如CVSS之類的行業標準對于共同的通信機制是有必要的。除此之外,能夠優先排序則提供了巨大的價值。

第3階段:定義

在漏洞管理計劃的定義階段,整個過程和程序都已經具備了良好的特征,且在整個組織中得到了很好的理解。信息安全團隊也已經得到了執行管理層的支持以及系統管理員的信任。

在此階段中,信息安全團隊也已經證明,他們選擇的漏洞管理解決方案對于在組織的網絡上進行掃描是可靠且安全的。根據互聯網安全中心的建議,經過身份驗證的漏洞掃描至少每周運行一次,并將特定于受眾的報告傳遞到組織中的各個級別。系統管理員會收到特定的漏洞報告,而管理層則會收到漏洞風險趨勢報告。

此外,將漏洞管理狀態數據與信息安全生態系統的其余部分進行共享,可以為信息安全團隊提供可操作的情報。例如,如果在外部防火墻上檢測到漏洞,則可以在安全事件和事件管理(SIEM)工具中運行快速關聯,以確定哪些系統易受該漏洞攻擊。

我發現,目前大多數組織都介于“第二階段”(管理)和“第三階段”(定義)之間。如上所述,一個非常常見的問題是如何獲得系統管理員的信任。如果最初選擇的解決方案不符合組織的要求,則很難重新獲得信任。

第4階段:量化管理

在漏洞管理程序的定量管理階段,程序的特定屬性是可量化的,并且向管理團隊提供度量標準。以下是每個組織應跟蹤的一些漏洞度量標準:

- 近期組織的漏洞管理系統未掃描的組織業務系統的百分比是多少?

- 每個組織的業務系統的平均漏洞分數是多少?

- 每個組織的業務系統的漏洞總分是多少?

- 平均而言,將操作系統軟件更新完全部署到業務系統中需要多長時間?

- 平均而言,將應用程序軟件更新完全部署到業務系統中需要多長時間?

這些指標可以進行整體查看,也可以按各個業務部門進行細分,以查看哪些業務部門正在降低風險,哪些業務部門處于比較落后的狀態。

第五階段:優化

在漏洞管理程序的優化階段,前一階段定義的度量標準旨在進行改進。優化每個指標將確保漏洞管理程序不斷減少組織的攻擊面。信息安全團隊應該與管理團隊合作,為漏洞管理計劃設定可實現的目標。一旦達到這些目標,就可以設定新的、更積極的目標,以實現持續的流程改進。

漏洞管理與資產發現相結合,占據了“Top 20 CIS控制”的前三名。因此,確保漏洞管理計劃的持續成熟是減少組織攻擊面的關鍵。如果我們每個人都可以減少攻擊面,我們可以讓這個網絡世界更安全!

關于“Top 20 CIS控制”

- 硬件資產的庫存和控制;

- 軟件資產的庫存和控制;

- 持續漏洞管理;

- 管理權限的控制使用;

- 移動設備、筆記本電腦、工作站和服務器上的硬件和軟件的安全配置;

- 審計日志的維護、監控和分析;

- 電子郵件和Web瀏覽器保護;

- 惡意軟件防御;

- 網絡端口、協議和服務的限制和控制;

- 數據恢復功能;

- 網絡設備(例如防火墻、路由器和交換機)的安全配置;

- 邊界防御;

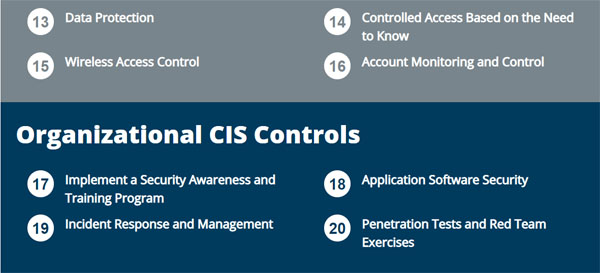

- 數據保護;

- 訪問控制(只賦予“需要的”人員訪問權限);

- 無線訪問控制;

- 賬戶監控;

- 實施安全意識和培訓計劃;

- 應用軟件安全;

- 事件響應和管理;

- 滲透測試和“紅隊”練習;

點擊查看完整白皮書。