2018年全球十大APT攻擊事件盤點

前言

APT攻擊(Advanced Persistent Threat,高級持續性威脅)是利用先進的攻擊手段對特定目標進行長期持續性網絡攻擊的攻擊形式。

360威脅情報中心結合2018年全年國內外各個安全研究機構、安全廠商披露的重大APT攻擊事件,以及近幾年來披露的高級持續性威脅活動信息,并基于這些重大APT攻擊事件的危害程度、攻擊頻度、攻擊技術等,評選出2018年全球十大APT攻擊事件。

2018年全球十大APT攻擊事件

360威脅情報中心將基于每個APT攻擊事件的背景信息、攻擊組織、相關TTP(戰術、技術、過程)進行描述,帶你一起回顧這些重大攻擊事件。

1. 韓國平昌冬奧會APT攻擊事件

危害程度 ★★★

攻擊頻度 ★★

攻擊技術 ★★★

事件時間:韓國平昌奧運會期間,首次活動于2017年12月22日

攻擊組織:Hades

受害目標:韓國平昌奧運會舉辦方

相關攻擊武器:Olympic Destroyer

相關漏洞:無

攻擊入口:魚叉郵件攻擊

主要攻擊戰術技術:

魚叉郵件投遞內嵌惡意宏的Word文檔

利用PowerShell實現的圖片隱寫技術,其使用開源工具Invoke-PSImage實現

利用失陷網站用于攻擊載荷的分發和控制回傳

偽裝成韓國國家反恐中心(NCTC)的電子郵件地址發送魚叉郵件,以及注冊偽裝成韓國農業和林業部的惡意域名

韓國平昌冬奧會APT攻擊事件是由McAfee在今年伊始公開披露的APT事件,據相關新聞報道,其導致了奧運會網站的宕機和網絡中斷。卡巴斯基將該事件背后的攻擊組織命名為Hades。

韓國冬奧會攻擊事件最為疑惑的是其攻擊者的歸屬問題,并至今仍未有定論。在事件中使用的植入載荷Olympic Destroyer,其用于破壞文件數據的相關代碼與過去Lazarus使用的載荷有部分相似,而美國部份媒體則聲稱該事件為俄羅斯情報機構實施并嫁禍給朝鮮。

該事件再一次展現了APT攻擊者利用和模仿其他組織的攻擊技術和手法特點,制造false flag以迷惑安全人員并誤導其做出錯誤的攻擊來源歸屬的判斷,而似乎制造false flag是Hades組織慣用的攻擊手法。

2. VPNFilter:針對烏克蘭IOT設備的惡意代碼攻擊事件

危害程度 ★★★★★

攻擊頻度 ★★★★

攻擊技術 ★★★★

事件時間:最早從2016年開始,2018年5月首次披露

攻擊組織:疑似APT28

受害目標:主要為烏克蘭

相關攻擊武器:VPNFilter

相關漏洞:針對IOT設備的多種漏洞

攻擊入口:利用IOT設備漏洞遠程獲得初始控制權

主要攻擊戰術技術:

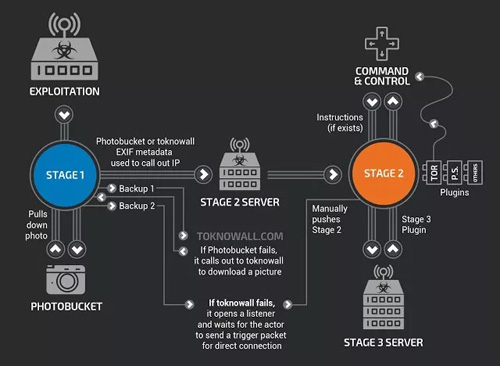

使用多階段的載荷植入,不同階段載荷功能模塊實現不同

使用針對多種型號IOT設備的公開漏洞利用技術和默認訪問憑據獲得對設備的控制權

實現包括:數據包嗅探、竊取網站登錄憑據、以及監控Modbus SCADA工控協議

針對多種CPU架構編譯和執行

使用Tor或SSL加密協議進行C2通信

VPNFilter事件是2018年最為嚴重的針對IOT設備的攻擊事件之一,并且實施該事件的攻擊者疑似具有國家背景。美國司法部在后續也聲稱該事件與APT28組織有關。

通過Cisco Talos的披露,該事件影響了至少全球54個國家和地區的50W設備,包括常用的小型路由器型號(例如Linksys,MikroTik,NETGEAR和TP-Link)、NAS設備等。

VPNFilter惡意代碼被制作成包含復雜而豐富的功能模塊,實現多階段的攻擊利用,并被編譯成支持多種CPU架構,使用已知公開的漏洞利用技術獲得控制權。

烏克蘭特勤局(SBU)后續也公開披露其發現VPNFilter對其國內的氯氣蒸餾站的攻擊。

3. APT28針對歐洲、北美地區的一系列定向攻擊事件

危害程度 ★★★★

攻擊頻度 ★★★★

攻擊技術 ★★★★★

事件時間:貫穿整個2018年

攻擊組織:APT28

受害目標:北美、歐洲、前蘇聯國家的政府組織

相關攻擊武器:Cannon、Zebrocy等

相關漏洞:Office文檔模板注入、疑似Lojack軟件缺陷或0day漏洞

攻擊入口:魚叉郵件、Office模板注入

主要攻擊戰術技術:

魚叉郵件發送使用了Office模板注入攻擊技術的惡意文檔

遠程注入惡意宏代碼并執行

釋放Delphi版的Cannon和.Net和C#等多個語言版本的Zebrocy木馬進行遠程控制

以及針對LoJack計算機防盜軟件植入UEFI rootkit木馬程序,實現重裝系統及更換硬盤都無法消除的持久化遠程控制

APT28組織在整個2018年頻繁利用Office模板注入遠程宏文檔的攻擊技術對包括北美國家的外交事務組織、歐洲國家的外交事務組織以及前蘇聯國家的政府實體進行定向攻擊。這些攻擊的攻擊媒介都是通過魚叉式網絡釣魚,使用注冊到免費電子郵件提供商Seznam的電子郵件帳戶,Seznam是一家位于捷克共和國的熱門網絡服務提供商,并且該攻擊大部分文檔都包含作者名Joohn。

在2018年9月,ESET還發現APT28組織使用UEFI rootkit針對巴爾干半島及中歐和東歐的政府組織進行定向攻擊的活動。

4. 藍寶菇APT組織針對中國的一系列定向攻擊事件

危害程度 ★★★★

攻擊頻度 ★★★

攻擊技術 ★★★

事件時間:2018年4月(首次攻擊時間為2011年)

攻擊組織: 藍寶菇(BlueMushroom)

受害目標:中國政府、軍工、科研、金融等重點單位和部門

相關攻擊武器:PowerShell后門

相關漏洞:無

攻擊入口:魚叉郵件和水坑攻擊

主要攻擊戰術技術:

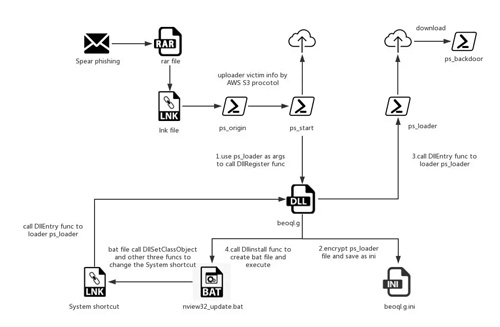

魚叉郵件投遞內嵌PowerShell腳本的LNK文件,并利用郵件服務器的云附件方式進行投遞

當受害者被誘導點擊惡意LNK文件后,會執行LNK文件所指向的PowerShell命令,進而提取出LNK文件中的其他誘導文件、持久化后門和PowerShell后門腳本。PowerShell后門會通過對受害者的電腦中的特定格式文件進行打包并上傳到第三方云空間(如:亞馬遜云,新浪云等)

從網絡上接受新的PowerShell后門代碼執行,從而躲避了一些殺軟的查殺

“藍寶菇”APT組織在2018年對我國的政府、軍工、科研、金融等重點單位和部門都發起了多次針對性攻擊,攻擊的技術以及手法也有所升級。從以往的PE木馬升級到現在的非PE的腳本后門,以及采用云空間、云附件的手法接收回傳的資料信息等都反映了藍寶菇APT組織在攻擊技術方面的更新。從近期360威脅情報中心監控到的攻擊事件來看,未來藍寶菇APT組織都會大量的使用PowerShell腳本等非PE后門來替代原有的PE木馬數字武器。

5. 海蓮花APT組織針對我國和東南亞地區的定向攻擊事件

危害程度 ★★★★

攻擊頻度 ★★★★★

攻擊技術 ★★★

事件時間:2018年全年(首次攻擊時間為2012年)

攻擊組織:海蓮花(OceanLotus)

受害目標:東南亞國家、中國及其相關科研院所、海事機構、航運企業等

相關攻擊武器:Denis家族木馬、Cobalt Strike、CACTUSTORCH框架木馬

相關漏洞:微軟Office漏洞、MikroTik路由器漏洞、永恒之藍漏洞

攻擊入口:魚叉郵件和水坑攻擊

主要攻擊戰術技術:

魚叉郵件投遞內嵌惡意宏的Word文件、HTA文件、快捷方式文件、SFX自解壓文件、捆綁后的文檔圖標的可執行文件等

入侵成功后通過一些內網滲透工具掃描滲透內網并橫向移動,入侵重要服務器,植入Denis家族木馬進行持久化控制

通過橫向移動和滲透拿到域控或者重要的服務器權限,通過對這些重要機器的控制來設置水坑、利用第三方工具并輔助滲透

橫向移動過程中還會使用一些逃避殺軟檢測的技術:包括白利用技術、PowerShell混淆技術等

“海蓮花”APT 組織在2018年全年頻繁的針對我國及東南亞國家進行持續的針對性攻擊,比如針對柬埔寨和菲律賓的新的攻擊活動,并且疑似利用了路由器的漏洞實施遠程滲透。相關漏洞首次公開是由維基解密披露的CIA Vault7項目資料中提及并由國外安全研究人員發布了相關攻擊利用代碼。并且“海蓮花”在2018年的攻擊活動中使用了更加多樣化的載荷投放形式,并使用多種白利用技術加載其惡意模塊。

6. 蔓靈花APT組織針對中國、巴基斯坦的一系列定向攻擊事件

危害程度 ★★★

攻擊頻度 ★★★★

攻擊技術 ★★★

事件時間:2018年初

攻擊組織: 蔓靈花(BITTER)

受害目標:中國、巴基斯坦

相關攻擊武器:“蔓靈花”特有的后門程序

相關漏洞:InPage文字處理軟件漏洞CVE-2017-12824、微軟公式編輯器漏洞等

攻擊入口:魚叉郵件攻擊

主要攻擊戰術技術:

魚叉郵件投遞內嵌Inpage漏洞利用文檔、微軟公式編輯器漏洞利用文檔、偽造成文檔/圖片的可執行文件等

觸發漏洞后釋放/下載執行惡意木馬,與C2保持通信,并根據C2返回的命令下載指定插件執行

下載執行多種遠控插件進行遠程控制

“蔓靈花”APT組織在2018年利用InPage文檔處理軟件漏洞、微軟公式編輯器漏洞、偽造文檔圖標的可執行文件等攻擊手法,針對中國、巴基斯坦重要組織機構和人員多次發起定向攻擊。多次攻擊活動表明,蔓靈花習慣攻陷巴基斯坦政府網站用于下發后續木馬,比如在11月針對巴基斯坦的攻擊活動中,后續木馬下發地址為:fst.gov.pk/images/winsvc,而fst.gov.pk則是巴基斯坦政府的相關網站。

并且在2018年11月左右針對巴基斯坦的攻擊中使用了大量InPage漏洞利用文檔進行攻擊。而InPage則是一個專門針對烏爾都語使用者(巴基斯坦國語)設計的文字處理軟件。

7. APT38針對全球范圍金融機構的攻擊事件

危害程度 ★★★★★

攻擊頻度 ★★★★

攻擊技術 ★★★★

事件時間:最早于2014年,持續活躍至今

攻擊組織:APT38

受害目標:金融機構,銀行,ATM,SWIFT

相關攻擊武器:多種自制惡意程序

相關漏洞:多種漏洞

攻擊入口:魚叉攻擊,水坑攻擊

主要攻擊戰術技術:

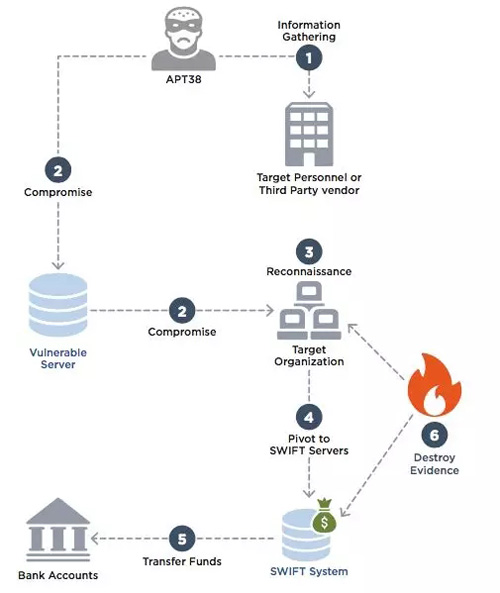

利用社交網絡,搜索等多種方式對攻擊目標進行詳細的網絡偵查

使用魚叉攻擊或水坑攻擊對目標人員實施攻擊并獲得初始控制權

在目標網絡橫向移動,最終以獲得SWIFT系統終端為目標

偽造或修改交易數據達到竊取資金

通過格式化硬盤或日志等方式清除痕跡。

APT38被認為是朝鮮來源的APT組織,國外安全廠商通常稱為LazarusGroup。近年來主要披露的攻擊活動涉及全球金融和銀行機構、中美洲在線賭場、以及虛擬電子貨幣相關的交易所和機構。FireEye在今年披露了一份詳細的APT組織報告,并將其中以經濟牟利為意圖的,針對全球金融、銀行機構攻擊的威脅活動獨立歸屬為一個新的組織名稱,APT38以明確區分其與Lazarus之間的一些不同。

美國司法部在今年9月也公開披露了一份非常詳細的針對朝鮮黑客PARK JIN HYOK及其相關組織Chosun Expo過去實施的攻擊活動的司法指控。在該報告中指出PARK黑客及其相關組織與過去SONY娛樂攻擊事件、全球范圍多個銀行SWIFT系統被攻擊事件、 WannaCry、以及韓國、美國軍事人員和機構被攻擊的相關事件有關。

APT38,作為目前以經濟利益為動機的最為活躍的APT組織,我們也應該持續關注其使用的攻擊技術和工具。

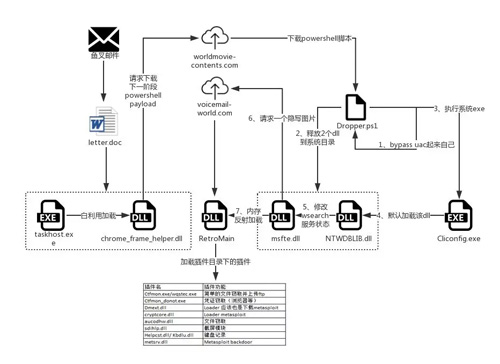

8. 疑似DarkHotel APT組織利用多個IE 0day“雙殺”漏洞的定向攻擊事件

危害程度 ★★★

攻擊頻度 ★★

攻擊技術 ★★★★

事件時間:首次發現于2018年5月,相同Payload在2月中旬被發現

攻擊組織:DarkHotel

受害目標:中國

相關攻擊武器:劫持操作系統DLL文件(msfte.dll、NTWDBLIB.DLL)的插件式木馬后門

相關漏洞:CVE-2018-8174、CVE-2018-8373等

攻擊入口:魚叉郵件攻擊

主要攻擊戰術技術:

魚叉郵件投遞包含IE 0day雙殺漏洞的Word文檔

漏洞利用成功后釋放白利用文件執行惡意PowerShell下載下一階段PowerShell腳本

下載回來的PowerShell腳本進行Bypass UAC,并通過劫持系統DLL文件下載核心木馬模塊

核心木馬模塊與C2地址通信下載執行更多的木馬插件實現持久化控制

Darkhotel(APT-C-06)是一個長期針對企業高管、國防工業、電子工業等重要機構實施網絡間諜攻擊活動的APT組織。2018年5月,360公司首次發現疑似該組織使用IE 0day“雙殺”漏洞針對中國的定向攻擊。

2018年8月15日,網絡安全公司趨勢科技公開了其在今年7月捕獲到的一例在野0day漏洞攻擊,經過分析對比發現該0day漏洞和2018年4月360公司首次發現影響IE瀏覽器并通過Office文檔進行攻擊的“雙殺”漏洞使用了多個相同的攻擊技術,極有可能是同一團伙所為。

并且早在2018年2月中旬,360威脅情報中心就跟蹤發現了DarkHotel APT團伙使用相同的惡意代碼的定向攻擊活動,并且結合威脅情報數據挖掘到了該團伙更多的樣本,對該團伙近年來使用的多個版本的惡意代碼進行了分析對比,梳理了樣本演化過程。

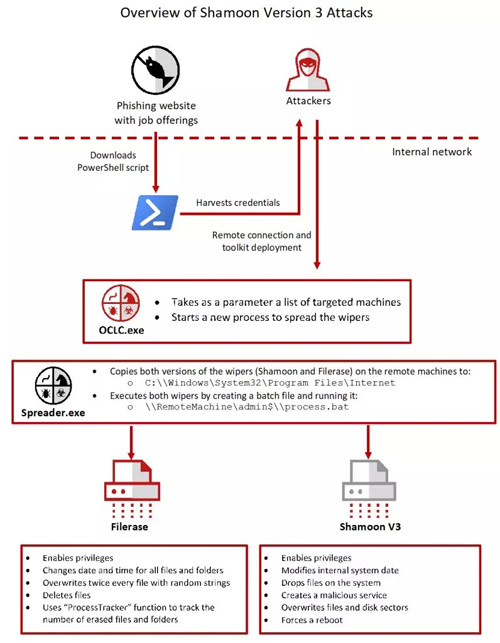

9. 疑似APT33使用Shamoon V3針對中東地區能源企業的定向攻擊事件

危害程度 ★★★★

攻擊頻度 ★★

攻擊技術 ★★★

事件時間:2018年12月發現

攻擊組織:疑似APT33

受害目標:中東和歐洲的石油和天然氣公司

相關攻擊武器:Shamoon V3

相關漏洞:無

攻擊入口:魚叉郵件攻擊

主要攻擊戰術技術:

使用隨機生成的數據覆蓋系統上的MBR、分區和文件

惡意文件的文件描述模仿合法的產品名稱

安全人員于今年12月在VirusTotal上發現了新版本的Shamoon惡意代碼,其使用隨機生成的數據覆蓋系統上的MBR,分區和文件。本次攻擊活動可能主要針對歐洲和中東的石油、天然氣公司。

隨后,國外安全廠商McAfee對Shamoon攻擊所使用的新的工具集進行分析,并認為新的Shamoon版本作為其攻擊工具集的一部分,其還包括一個.Net開發的攻擊工具。McAfee指出該攻擊活動可能與APT33有關。而后續FireEye對 APT33組織近期的攻擊活動與Shamoon攻擊的聯系也進行了分析說明。

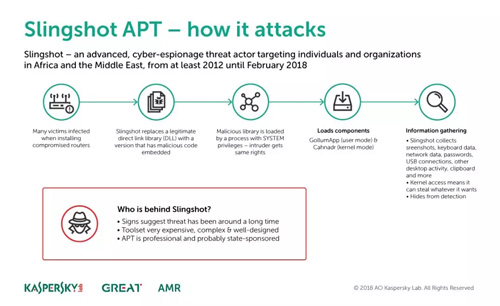

10.Slingshot:一個復雜的網絡間諜活動

危害程度 ★★★★

攻擊頻度 ★★

攻擊技術 ★★★★★

事件時間:2012至2018年2月

攻擊組織:疑似針對伊斯蘭國和基地組織成員

受害目標:非洲和中東各國的路由器設備

相關攻擊武器:自制的攻擊武器

相關漏洞:CVE-2007-5633、CVE-2010-1592、CVE-2009-0824

攻擊入口:可能通過Windows漏洞利用或已感染的Mikrotik路由器

主要攻擊戰術技術:

初始loader程序將合法的Windows庫'scesrv.dll'替換為具有完全相同大小的惡意文件

包括內核層的加載器和網絡嗅探模塊,自定義的文件系統模塊

可能通過Windows漏洞利用或已感染的Mikrotik路由器獲得受害目標的初始控制權。

Slingshot是由卡巴斯基在今年早些發現和披露的網絡間諜活動,并且披露其是一個新的、高度復雜的攻擊平臺的一部分,其在復雜度上可以與Project Sauron和Regin相媲美。

而后續,外媒對該曝光的活動也進行了報道。其中披露該攻擊活動可能與美國聯合特種作戰司令部(JSOC)進行的一項軍事計劃有關,用于幫助軍方和情報界通過感染受害目標常用的計算機收集有關恐怖分子的信息。

卡巴斯基披露Slingshot至少影響了約100名受害者,主要分布于非洲和中東地區國家(如阿富汗、伊拉克、肯尼亞、蘇丹、索馬里、土耳其等)。其同時針對Windows和Mikrotik路由器平臺實施持久性的攻擊植入。

總結

通過360威脅情報中心整理的2018年十大APT攻擊事件,我們可以總結出以下一些觀點:

工業制造業以及國家基礎建設相關的行業和機構越來越多的成為APT組織的直接攻擊目標,比如針對烏克蘭路由器等IOT設備的VPNFilter惡意代碼攻擊和針對中東地區能源企業的定向攻擊事件

APT組織通過不斷變換攻擊方式和更多的0day漏洞來嘗試突破目標的安全防護。比如被利用的多個IE 0day雙殺漏洞、針對小眾的InPage文字處理軟件漏洞、針對路由器的漏洞攻擊、躲避郵件或終端殺毒軟件檢測的Office模板注入攻擊等

多個著名的APT團伙在2018年非常活躍,被國內外多個安全研究機構、安全廠商所披露。比如針對歐洲、北美地區進行頻繁攻擊的APT28,針對東南亞地區持續進行定向攻擊的海蓮花、蔓靈花等APT組織

參考鏈接

[1].https://www.welivesecurity.com/2018/09/27/lojax-first-uefi-rootkit-found-wild-courtesy-sednit-group/

[2].https://www.securityweek.com/russia-hacked-olympics-computers-turned-blame-north-korea-report

[3].https://www.justice.gov/opa/press-release/file/1092091/download

[4].https://www.fireeye.com/blog/threat-research/2018/12/overruled-containing-a-potentially-destructive-adversary.html

[5].https://www.fireeye.com/blog/threat-research/2018/10/apt38-details-on-new-north-korean-regime-backed-threat-group.html

[6].https://www.cyberscoop.com/kaspersky-slingshot-isis-operation-socom-five-eyes/

[7].https://www.bleepingcomputer.com/news/security/ukraine-says-it-stopped-a-vpnfilter-attack-on-a-chlorine-distillation-station/

[8].https://unit42.paloaltonetworks.com/dear-joohn-sofacy-groups-global-campaign/

[9].https://twitter.com/360TIC/status/1078908533125443584

[10].https://ti.360.net/uploads/2018/07/05/5fc9c36b4cb81d4281599f0d3416931a.pdf

[11].https://ti.360.net/blog/articles/oceanlotus-with-cve-2017-8570/

[12].https://ti.360.net/blog/articles/oceanlotus-targets-chinese-university/

[13].https://ti.360.net/blog/articles/latest-sample-and-c2-mechanism-of-apt-c-12/

[14].https://ti.360.net/blog/articles/details-of-apt-c-12-of-operation-nuclearcrisis/

[15].https://ti.360.net/blog/articles/analyzing-attack-of-cve-2018-8373-and-darkhotel/

[16].https://ti.360.net/blog/articles/analysis-of-targeted-attack-against-pakistan-by-exploiting-inpage-vulnerability-and-related-apt-groups/

[17].https://ti.360.net/blog/articles/analysis-of-darkhotel/

[18].https://ti.360.net/blog/articles/analysis-of-apt-campaign-bitter/

[19].https://securityaffairs.co/wordpress/72851/apt/vpnfilter-botnet-doj.html

[20].https://securingtomorrow.mcafee.com/other-blogs/mcafee-labs/shamoon-attackers-employ-new-tool-kit-to-wipe-infected-systems/

[21].https://securingtomorrow.mcafee.com/other-blogs/mcafee-labs/malicious-document-targets-pyeongchang-olympics/

[22].https://securelist.com/threats-in-the-netherlands/88185/

[23].https://securelist.com/apt-slingshot/84312/

[24].https://blog.talosintelligence.com/2018/05/VPNFilter.html