2018年度全球APT報告顯示:79個國家和地區受影響

近日,360威脅情報中心發布了《全球高級持續性威脅(APT)2018年報告》(以下簡稱報告),揭示了過去一年全球APT發展態勢。

在所有網絡攻擊活動中,APT攻擊能夠對行業、企業和機構造成更嚴重的影響,并且更加難于發現和防御,APT攻擊的背后是APT組織和網絡犯罪組織。

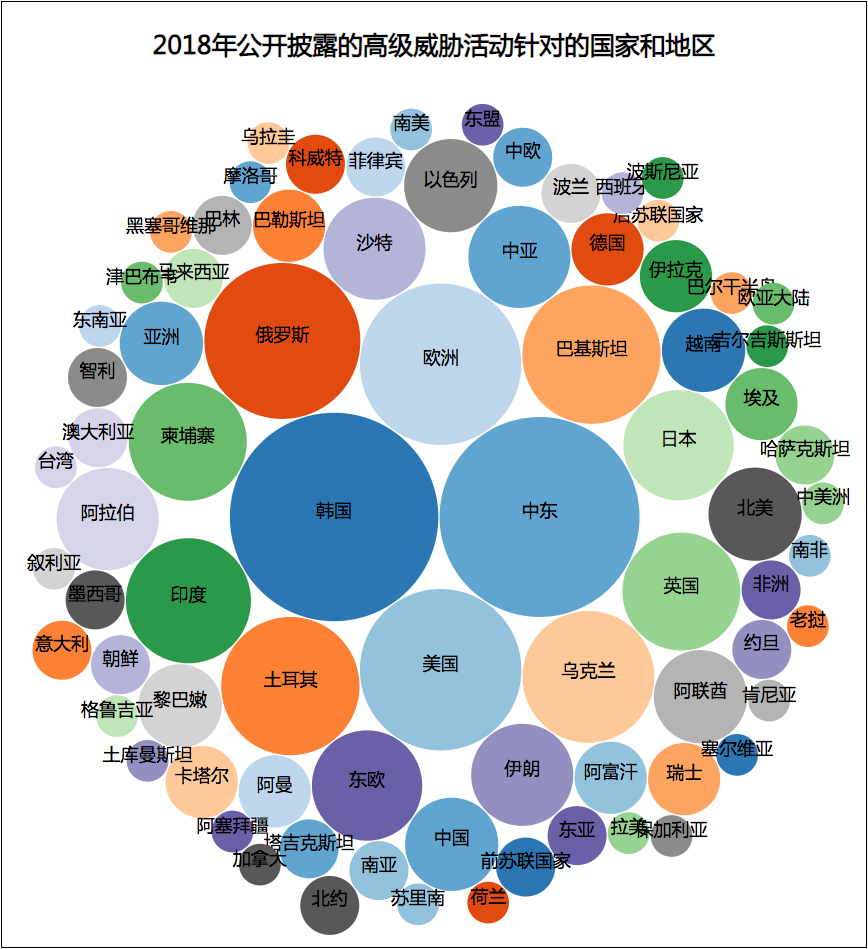

2018年1- 12月,360威脅情報中心共監測到全球99個專業機構(含媒體)發布的各類APT研究報告478份,涉及相關威脅來源109個,其中APT組織53個(只統計了有明確編號或名稱的APT組織),涉及被攻擊目標國家和地區79個。

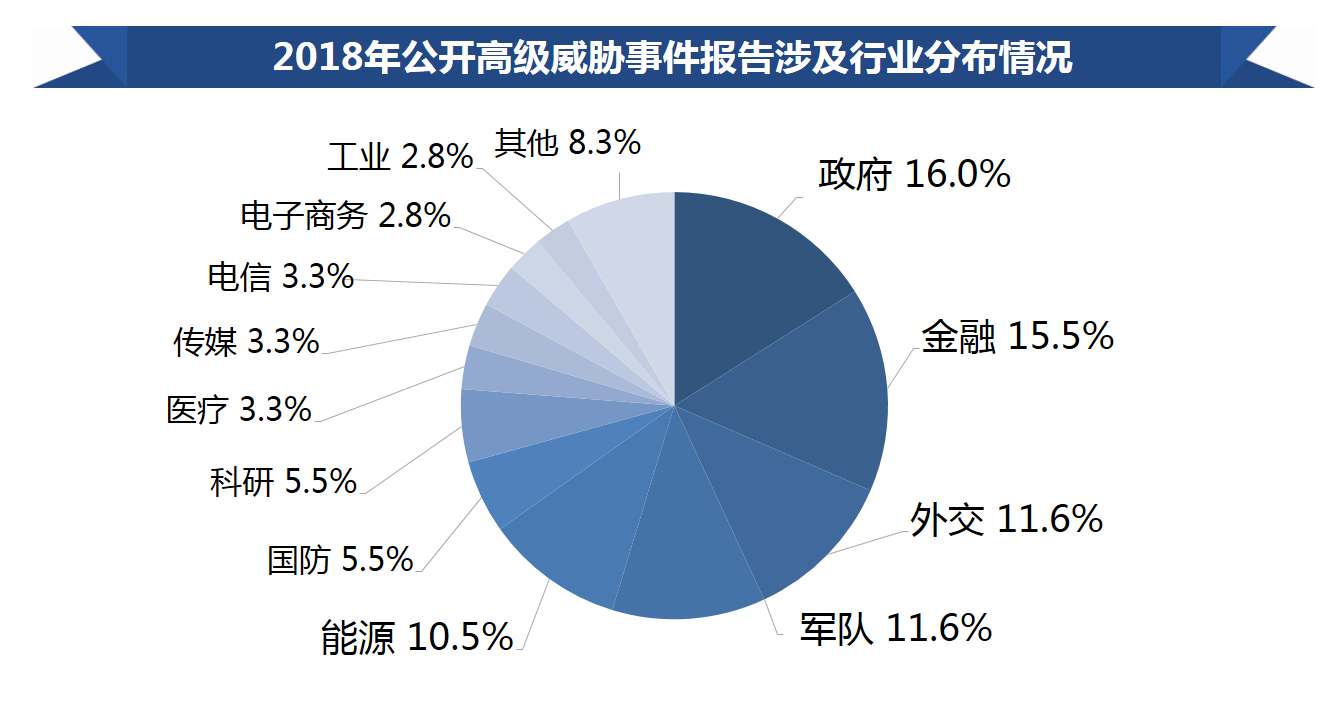

報告顯示,政府、外交、軍隊、國防依然是 APT 攻擊者的主要目標,能源、電力、醫療、工業等國家基礎設施性行業也正面臨著APT攻擊的風險。而金融行業主要面臨一些成熟的網絡犯罪團伙的攻擊威脅,如MageCart、Cobalt Group等等,其組織化的成員結構和成熟的攻擊工具實現對目標行業的規模化攻擊,這與過去的普通黑客攻擊是完全不同的。除了針對金融、銀行外,電子商務、在線零售等也是其攻擊目標。

高級威脅活動涉及目標的國家和地域分布情況統計如下圖(摘錄自公開報告中提到的受害目標所屬國家或地域),可以看到高級威脅攻擊活動幾乎覆蓋了全球絕大部分國家和區域。

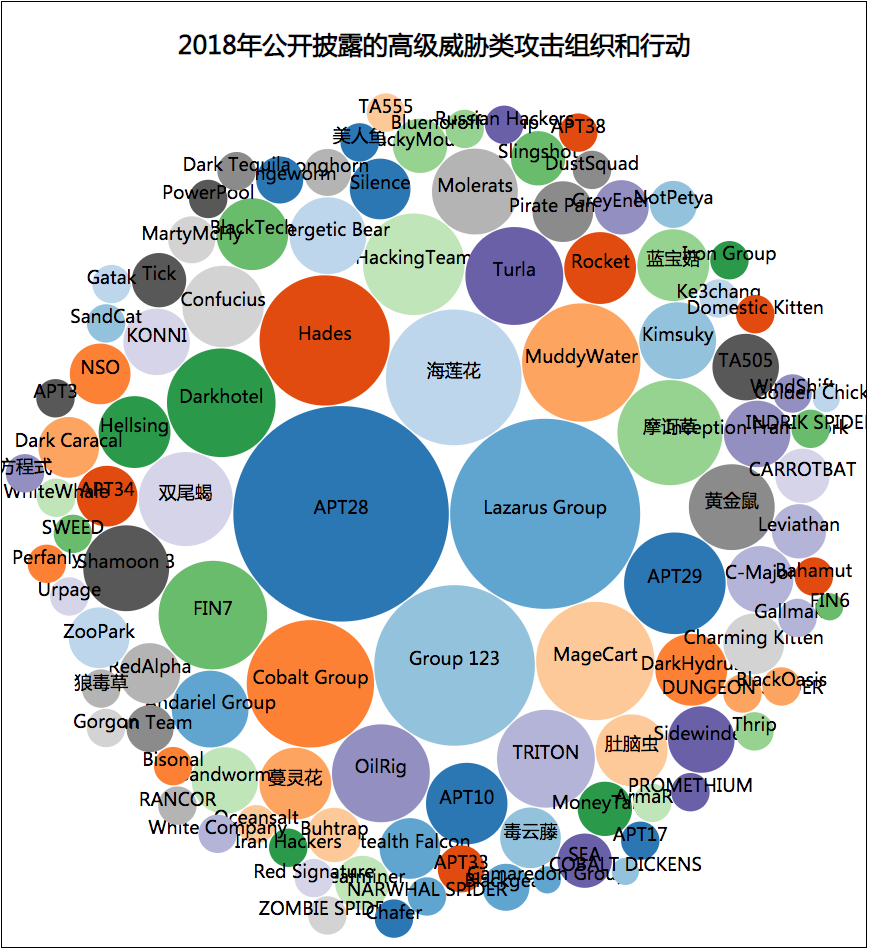

進一步對公開報告中高級威脅活動中命名的攻擊行動名稱、攻擊者名稱,并對同一背景來源進行歸類處理后的統計情況如下,總共涉及109個命名的威脅來源命名。基于全年公開披露報告的數量統計,一定程度可以反映威脅攻擊的活躍程度。

從上述威脅來源命名中,我們認為明確的APT組織數量有53個。其中,明確的針對中國境內實施攻擊活動的,并且依舊活躍的公開APT 組織,包括海蓮花,摩訶草,蔓靈花,Darkhotel,Group 123,毒云藤和藍寶菇,其中毒云藤和藍寶菇是360在2018年下半年公開披露并命名的APT組織。

APT攻防的現狀和趨勢

2018年,APT威脅的攻防雙方處于白熱化的博弈當中。作為APT防御的安全廠商比往年更加頻繁的跟蹤和曝光APT組織的攻擊活動,其中包括新的APT組織或APT行動,更新的APT攻擊武器和在野漏洞的利用。而APT威脅組織也不再局限于其過去固有的攻擊模式和武器,APT組織不僅需要達到最終的攻擊效果,還刻意避免被防御方根據留下的痕跡和特征追溯到其組織身份。

一、 多樣化的攻擊投放方式

(一) 文檔投放的形式多樣化

在過去的APT威脅或者網絡攻擊活動中,利用郵件投遞惡意的文檔類載荷是非常常見的一種攻擊方式,通常投放的文檔大多為Office文檔類型,如doc、docx,xls,xlsx。

針對特定地區、特定語言或者特定行業的目標人員攻擊者可能投放一些其他的文檔類型載荷,例如針對韓國人員投放HWP文檔,針對巴基斯坦地區投放InPage文檔,或者針對工程建筑行業人員投放惡意的AutoCAD文檔等等。

(二) 利用文件格式的限制

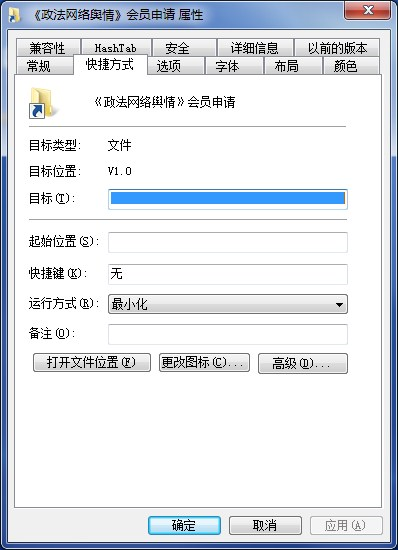

APT攻擊者通常會利用一些文件格式和顯示上的特性用于迷惑受害用戶或安全分析人員。這里以LNK文件為例,LNK文件顯示的目標執行路徑僅260個字節,多余的字符將被截斷,可以直接查看LNK文件執行的命令。

而在跟蹤藍寶菇的攻擊活動中,該組織投放的LNK文件在目標路徑字符串前面填充了大量的空字符,直接查看無法明確其執行的內容,需要解析LNK文件結構獲取。

(三) 利用新的系統文件格式特性

2018年6月,國外安全研究人員公開了利用Windows 10下才被引入的新文件類型“.SettingContent-ms”執行任意命令的攻擊技巧,并公開了POC。而該新型攻擊方式被公開后就立刻被黑客和APT組織納入攻擊武器庫用于針對性攻擊,并衍生出各種利用方式:誘導執行、利用Office文檔執行、利用PDF文檔執行。

2018年8月14日,微軟發布了針對該缺陷的系統補丁,對應的漏洞編號為CVE-2018-8414。360威脅情報中心隨后發布了利用該攻擊技術的相關報告,并發現疑似摩訶草和Darkhydrus組織使用該技術的攻擊樣本。

(四) 利用舊的技術實現攻擊

一些被認為陳舊而古老的文檔特性可以被實現并用于攻擊,360威脅情報中心在下半年就針對利用Excel 4.0宏傳播商業遠控木馬的在野攻擊樣本進行了分析。

該技術最早是于2018年10月6日由國外安全廠商Outflank的安全研究人員首次公開,并展示了使用Excel 4.0宏執行ShellCode的利用代碼。Excel 4.0宏是一個很古老的宏技術,微軟在后續使用VBA替換了該特性,但從利用效果和隱蔽性上依然能夠達到不錯的效果。

從上述總結的多樣化的攻擊投放方式來看,攻擊者似乎在不斷嘗試發現在郵件或終端側檢測所覆蓋的文件類型下的薄弱環節,從而逃避或繞過檢測。

二、 0day 漏洞和在野利用攻擊

0day漏洞一直是作為APT組織實施攻擊所依賴的技術制高點,在這里我們回顧下2018年下半年主要的0day漏洞和相關APT組織使用0day漏洞實施的在野利用攻擊活動。

所謂0day漏洞的在野利用,一般是攻擊活動被捕獲時,發現其利用了某些0day漏洞(攻擊活動與攻擊樣本分析本身也是0day漏洞發現的重要方法之一)。而在有能力挖掘和利用0day漏洞的組織中,APT組織首當其沖。

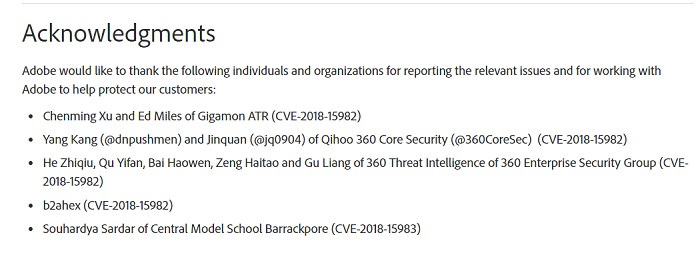

在2018年全球各安全機構發布的APT研究報告中,0day漏洞的在野利用成為安全圈最為關注的焦點之一。其中,僅2018年下半年,被安全機構披露的,被APT組織利用的0day漏洞就不少于8個。而在2018全年,360的各個安全團隊也先后通過在野利用研究,向微軟、Adobe等公司報告了5個 0day漏洞。

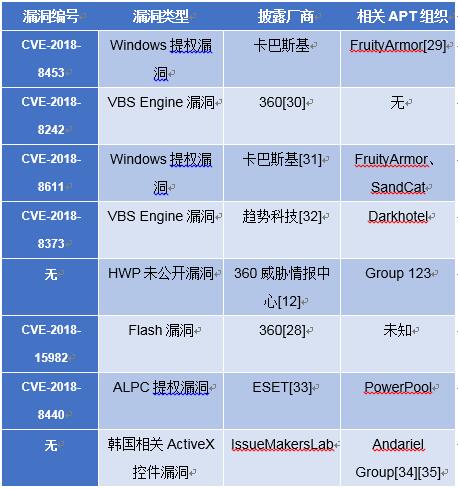

表 10 2018下半年APT組織使用的0day漏洞

360多個安全團隊在下半年再一次發現Flash 0day漏洞的在野攻擊樣本并獲得Adobe致謝,這是360今年第二次首先捕獲到Flash 0day漏洞的在野樣本并獲得致謝。

三、 APT 威脅活動歸屬面臨的挑戰

APT威脅活動的歸屬分析一直是APT威脅分析中最為重要的一個環節,目前APT活動的歸屬分析,主要的判斷依據包括以下幾點:

1) APT組織使用的惡意代碼特征的相似度,如包含特有的元數據,互斥量,加密算法,簽名等等。

2) APT組織歷史使用控制基礎設施的重疊,本質即pDNS和whois數據的重疊。

3) APT組織使用的攻擊TTP。

4) 結合攻擊留下的線索中的地域和語言特征,或攻擊針對的目標和意圖,推測其攻擊歸屬的APT組織。

5) 公開情報中涉及的歸屬判斷依據。

但APT攻擊者會嘗試規避和隱藏攻擊活動中留下的與其角色相關的線索,或者通過false flag和模仿其他組織的特征來迷惑分析人員。針對韓國平昌奧運會的攻擊組織Hades就是一個最好的說明。

360威脅情報中心在下半年的兩篇分析報告中,就對活躍在南亞地區的多個APT組織間使用的TTP存在重疊。

表 11 APT組織TTP對比

四、 APT檢測及防御

隨著APT攻擊的日益猖獗,現有的APT防御技術也面臨著非常大的挑戰。傳統的APT防護技術專注于從企業客戶自身流量和數據中通過沙箱或關聯分析等手段發現威脅。而由于企業網絡防護系統缺少相關APT學習經驗,而且攻擊者的逃逸水平也在不斷的進步發展,本地設備會經常性的出現誤報和漏報現象,經常需要人工的二次分析進行篩選。而且由于APT攻擊的復雜性和背景的特殊性,僅依賴于單一企業的數據經常無法有效的發現APT攻擊背景,難以做到真正的追蹤溯源。360天眼則創新性的從互聯網數據進行發掘和分析,由于任何攻擊線索都會有相關聯的其他信息被互聯網數據捕捉到,所以從互聯網進行挖掘可極大提升未知威脅和APT攻擊的檢出效率,而且由于數據的覆蓋面更大,可以做到攻擊的更精準溯源。

360天眼系統幫助客戶發現和處置超過百余起APT攻擊事件,包括海蓮花事件、摩訶草事件、蔓靈花事件、黃金鼠等APT安全事件,天眼系統服務的客戶超過300家,遍及20多個省份和直轄市,在公檢法、金融、政府部委、運營商、石油石化、電力、教育、醫療等行業都具有成功案例。

五、 APT 威脅的演變趨勢

從2018年的APT威脅態勢來看,我們推測APT威脅活動的演變趨勢可能包括如下:

1) APT組織可能發展成更加明確的組織化特點,例如小組化,各個攻擊小組可能針對特定行業實施攻擊并達到特定的攻擊目的,但其整體可能共享部分攻擊代碼或資源。

2) APT組織在初期的攻擊嘗試和獲得初步控制權階段可能更傾向于使用開源或公開的攻擊工具或系統工具,對于高價值目標或維持長久性的控制才使用其自身特有的成熟的攻擊代碼。

3) APT組織針對的目標行業可能進一步延伸到一些傳統行業或者和國家基礎建設相關的行業和機構,隨著這些行業逐漸的互聯化和智能化可能帶來的安全防御上的弱點,以及其可能面臨的供應鏈攻擊。

4) APT組織進一步加強0day漏洞能力的儲備,并且可能覆蓋多個平臺,包括PC,服務器,移動終端,路由器,甚至工控設備等。