慎用Wi-Fi,ES文件管理器數據洗劫一空

如果您在任何Android系統的智能手機或平板電腦上使用當下流行的文件資源管理應用程序ES FileExplorer,請務必小心了:一名法國安全研究人員BaptisteRobert在該應用程序中發現了一個漏洞(被追蹤為CVE-2019-6447),允許黑客訪問設備上的敏感信息。他表示該漏洞存在于該應用程序的v4.1.9.7.4及更低版本中。

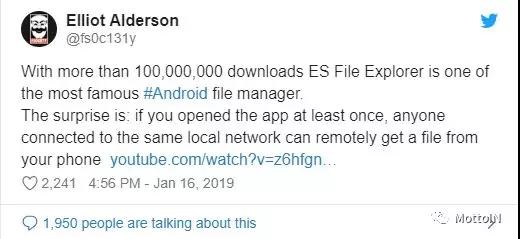

法國網絡安全研究員Baptiste Robert(Twitter:@fs0c131y)

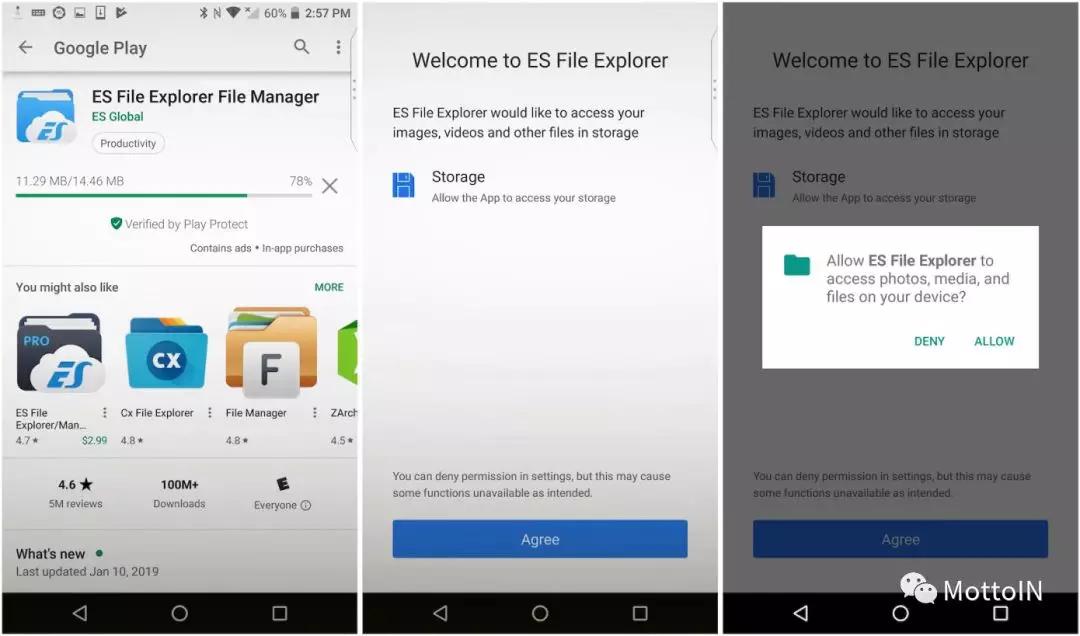

ES文件資源管理器

ES文件資源管理器的用戶基數龐大,在GooglePlay商店上安裝量超過1億次,自2014年以來,在全球范圍內更是有超過4億的下載量,是一個非常方便、快捷和高效的Android文件管理應用程序。該應用程序如此受歡迎,還在于其完全免費,包含一個升級至ES FileManager Pro的選項,能夠刪除廣告,并提供新的功能選項。與此同時,這可能意味著存在很多易受攻擊的設備。

本地網絡漏洞允許黑客竊取數據

法國網絡安全研究員Baptiste Robert(Twitter:@fs0c131y),在一些在線論壇上的網名為ElliotAlderson,根據他的說法,ES文件資源管理器應用程序可能包括一個在后臺運行的小型隱藏Web服務器。盡管Robert并不能完全確定Web服務器存在的原因(他認為這可能與使用端口59777上的HTTP服務器將視頻傳輸到其他應用程序有關),但他仍得出此結論,用戶的設備會因此像本地網絡上的任何人開發,任何與受感染設備相同網絡上的黑客都可以使用連接到web服務器的開放端口來獲取設備的訪問權限。并使用該端口注入JSON惡意負載。

一旦黑客獲得了訪問權限,理論上他們可以從用戶Android設備上的任意文件——包括照片、視頻、文本文件等,并在黑客感染的設備之間互相傳送。與此同時,黑客們還可以在受感染的設備上遠程啟動各種應用程序。

黑客可竊取的數據類項:

- 列出受害設備中SD卡中的所有文件;

- 列出受害設備中的所有圖片;

- 列出受害設備中的所有視頻;

- 列出受害設備中的所有音頻;

- 列出受害設備中安裝的所有應用程序;

- 列出受害設備中安裝的所有系統應用程序;

- 列出存儲在受害者設備的SD卡中的所有apk文件;

- 獲取受害設備的設備信息;

- 從受害設備中提取文件;

- 啟動選擇的應用程序;

- 獲取您選擇的應用程序的圖標。

盡管確實存在這一漏洞,但是黑客要想發起攻擊還必須滿足一個前提條件,即他們必須與受害用戶處于同一網絡中,如連接上同一個Wi-Fi網絡。也就是說,當用戶在自己的家里使用私人網絡時,這種威脅其實并不算十分嚴重。但如果處于公共場所,如機場、咖啡店、圖書館等,且使用公共網絡的話,那么風險就將成倍增加。

Robert據此開發了一個概念驗證腳本,用于獲取本地網絡上運行ES FileExplorer的Android設備和SD卡上的數據,如下圖所示:

另一個本地漏洞可用于中間人攻擊

在Robert披露CVE-2019-6447開放端口漏洞的大約四個小時后,ESET的Android惡意軟件研究員LukasStefanko 在ES文件資源管理器中發現了另一個本地漏洞。

潛在的攻擊者可以利用中間人(MitM)攻擊,攔截應用程序的HTTP網絡流量,并將其與自己的網絡進行切換。Stefanko同樣表示,所有v4.1.9.7.4及更低版本的ES文件資源管理器都受此MitM安全漏洞的影響。

當研究人員與ES文件資源管理器的開發商——ES App Group取得聯系并報告上述漏洞后,ES App Group為這一漏洞事件表達了歉意。同時,該公司表示已經開始修復這一漏洞。但新的版本目前還在等待審批,因此可能還需要數日才能在Google Play商店中上架。