物聯網威脅情報研究

由于網絡攻防不對等,網絡攻擊者越來越聰明,攻擊能力也與日俱增,通過威脅情報可以縮小這個差距。隨著物聯網面臨的威脅日益嚴峻,有必要對物聯網威脅情報機制進行研究,分析威脅情報在物聯網中的應用模式。本文對物聯網威脅情報進行了分析,之后,以某省的物聯網資產和UPnP協議的暴露情況為例,分析了如何使用物聯網威脅情報。

物聯網威脅情報分析

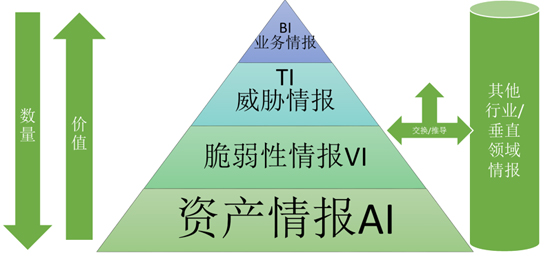

我們將物聯網威脅情報分為四層,分別是資產情報、脆弱性情報、威脅情報和業務情報,其數量依次越來越少,但是價值越來越高。

圖1 物聯網威脅情報框架

資產情報:大量互聯網上暴露的物聯網資產(即物聯網設備與服務)成為攻擊者發動大規模DDoS攻擊的首選,對于物聯網資產的識別,構成了物聯網資產情報。只有分析清楚了哪些物聯網資產暴露在互聯網上,才能夠更好地提供防護措施。這部分的研究成果我們發布在了綠盟科技《2017物聯網安全年報》上。

脆弱性情報:脆弱性情報主要針對的是各類物聯網設備的漏洞,如弱口令、信息泄露、未授權訪問等。當知曉物聯網設備的廠商、產品、型號、版本等信息時,可以關聯脆弱性情報,及時發現其潛在的問題。

威脅情報:這部分主要來自于物聯網蜜網系統和物聯網僵尸網絡監控系統,通過這兩個系統的構建可以及時發現當前網絡中的攻擊活動及攻擊趨勢、捕獲新的惡意樣本等。

業務情報:這部分針對的是物聯網特定應用場景的情報,也是客戶最為關注的,這部分情報的應用將可以有效減少客戶的損失。以物聯卡為例,存在惡意行為的物聯卡可以構成物聯卡威脅情報,這些卡有可能被用于“薅羊毛”,比如電商網站在推廣階段,邀請用戶注冊可以得到一定的收益,這些卡可能被用于批量注冊賬號,使得電商網站看似新注冊用戶很多,但是并未得到有效的用戶。而通過使用物聯卡威脅情報,就可以及時發現惡意的用戶注冊行為。

其他行業/垂直領域情報:借助其他行業/垂直領域的情報也可以發現物聯網設備存在的威脅。比如通過將物聯網設備對外訪問的域名、IP與區塊鏈情報(礦池域名、IP)相關聯,可以發現物聯網設備的挖礦行為。

物聯網威脅情報的應用

下面我們將借助威脅情報,分別對某省的物聯網資產和UPnP協議的暴露情況進行分析。

1. 某省物聯網資產暴露情況分析

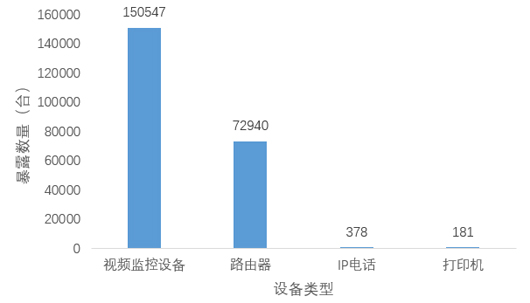

借助資產情報,我們可以看到某省的物聯網資產暴露情況(圖2),更進一步,我們還可以分別對不同類型的設備的地理分布、廠商分布、端口分布等進行分析。由于這些信息比較敏感,所以不在這里進行展示,如果你對這方面感興趣的話,可以給我們留言。

圖2 某省物聯網資產暴露情況

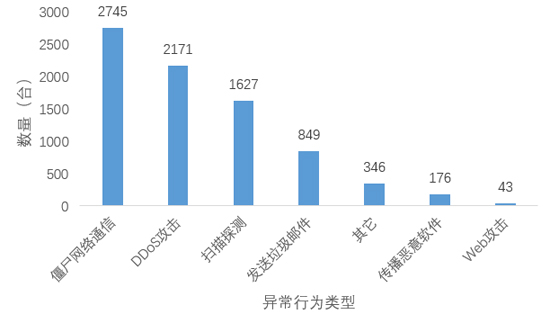

借助威脅情報(TI)中的IP信譽,我們可以看到視頻監控設備異常行為類型的分布情況(圖3)。運營商可以借助這樣的分析,重點關注存在風險的IP的流量,由于關注范圍縮小,可以更容易地發現潛在的風險并做出應對處理。

圖3 視頻監控設備異常行為類型的分布情況

2. UPnP協議暴露情況分析

UPnP是一種用于 PC 機和智能設備(或儀器)的常見對等網絡連接的體系結構。UPnP 以 Internet 標準和技術(例如 TCP/IP、HTTP 和 XML)為基礎,使這樣的設備彼此可自動連接和協同工作,從而使網絡(尤其是家庭網絡)對更多的人成為可能。簡單來說,以家庭環境為例,若我們要使用一臺新買的網絡打印機,我們無需對打印機進行繁瑣的配置只需將打印機插上網線即可,基于UPnP技術,從打印機使用DHCP獲取IP,到電腦自動發現打印機,搜索其相關服務,最后調用相關服務供我們打印文檔,每一步都是UPnP中的一個組成部分。因此,很多路由器都開放了UPnP服務。但是,本來僅用于局域網的UPnP服務,卻有很多暴露在了互聯網上。我們按照UPnP服務的SDK類型和版本號進行了統計,如表1所示。從中可以看到,Portable SDK for UPnP devices、IGD、MiniUPnPd這三類SDK出現最多。

以Portable SDK for UPnP devices為例,在其版本更新日志中可以看到,當前的最新版為1.6.23,在表1中出現數量最多的版本1.6.6是2008年推出的,即便是1.6.19,也是在2013年就已經推出。這也從側面說明,當前大多暴露在互聯網中的設備所采用的UPnP服務的SDK版本比較老,而且并未采用自動升級機制。

表1 UPnP服務SDK類型和版本號分布情況

通過與脆弱性情報相關聯,甚至不需要進行漏洞的驗證,就可以說明漏洞在全球的影響情況。例如Portable SDK for UPnP devices在2012年的這幾個漏洞,CVE-2012-5958、CVE-2012-5959、CVE-2012-5960、CVE-2012-5961、CVE-2012-5962、CVE-2012-5963、CVE-2012-5964、CVE-2012-5965,漏洞影響1.6.18之前的版本。只需要通過關聯資產情報和脆弱性情報,即可說明漏洞的影響范圍。

【本文是51CTO專欄作者“綠盟科技博客”的原創稿件,轉載請通過51CTO聯系原作者獲取授權】