量子計(jì)算是網(wǎng)絡(luò)安全的威脅嗎

更強(qiáng)大的計(jì)算機(jī)可以打破當(dāng)今最先進(jìn)的加密技術(shù)

網(wǎng)絡(luò)安全研究人員和分析師的憂慮是合理的:基于量子物理技術(shù)的的新型計(jì)算機(jī)可能會(huì)破壞大多數(shù)現(xiàn)代密碼體系,而以標(biāo)準(zhǔn)的電子技術(shù)為基礎(chǔ)的計(jì)算機(jī)是無法做到這一點(diǎn)的。這將導(dǎo)致通信系統(tǒng)不再被認(rèn)為是安全的,就如同根本沒有編碼加密一樣。

幸運(yùn)的是,迄今為止的威脅是假設(shè)的。目前存在的量子計(jì)算機(jī)無法破壞任何常用的加密方法。根據(jù)美國國家科學(xué)院的一份新報(bào)告,在能夠打破互聯(lián)網(wǎng)廣泛使用的強(qiáng)大代碼之前,需要取得重大的技術(shù)進(jìn)步。

仍然有令人擔(dān)憂的問題。支持現(xiàn)代互聯(lián)網(wǎng)通信和電子商務(wù)的密碼學(xué)有朝一日可能會(huì)屈服于量子攻擊。要了解風(fēng)險(xiǎn)以及可以采取的措施,重要的是要更加密切地關(guān)注數(shù)字密碼術(shù)及其使用方式-并將其破壞。

密碼學(xué)基礎(chǔ)知識(shí)

編碼方式可以采取簡單方式或者高級(jí)方式

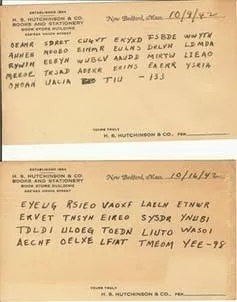

從最基本的角度來看,加密是一種獲取原始信息(例如一條消息)的行為,并按照一系列步驟將其轉(zhuǎn)換為看起來像胡言亂語的東西。

當(dāng)今的數(shù)字密碼使用復(fù)雜的數(shù)學(xué)公式將清晰的數(shù)據(jù)轉(zhuǎn)換為安全加密的消息再進(jìn)行存儲(chǔ)或者傳輸,計(jì)算過程依據(jù)數(shù)字密鑰而變化。

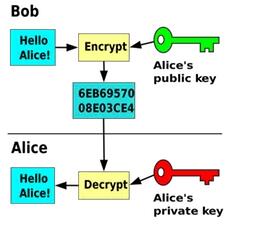

有兩種主要的加密類型:對稱加密是指其中相同的密鑰用于加密和解密數(shù)據(jù);非對稱加密或公鑰,它涉及一對在數(shù)學(xué)上有鏈接關(guān)系的密鑰,一個(gè)公開共享,用于對消息進(jìn)行加密,然后發(fā)送給這對密鑰的所有者,另一個(gè)密鑰是所有人秘密保存的,用于對接收到的加密消息進(jìn)行解密操作。

- 對稱加密比公鑰加密快得多,因此,它用于加密所有通信和存儲(chǔ)的數(shù)據(jù)。

- 公鑰加密用于安全地交換對稱密鑰,以及對公鑰與其所有者身份配對的消息,文檔和證書進(jìn)行數(shù)字身份驗(yàn)證(或簽名)。當(dāng)您訪問使用HTTPS的安全網(wǎng)站時(shí),您的瀏覽器使用公鑰加密來驗(yàn)證網(wǎng)站的證書,并設(shè)置對稱密鑰以加密與網(wǎng)站之間的通信。

這兩種類型的加密算法完全不同,這會(huì)影響它們的安全性。因?yàn)閹缀跛谢ヂ?lián)網(wǎng)應(yīng)用程序都使用對稱和公鑰加密,所以兩種形式都需要是安全的。

打破密碼

IBM量子計(jì)算機(jī)的內(nèi)部

破解代碼最直接的方法是嘗試所有可能的密鑰,直到你得到一個(gè)有效的密鑰。傳統(tǒng)的計(jì)算機(jī)可以做到這一點(diǎn),但這很困難。例如,在2002年7月,一個(gè)小組宣布它已經(jīng)找到了64位密鑰-但是這項(xiàng)努力在超過四年半的工作中花費(fèi)了超過30萬人。一個(gè)兩倍長度的密鑰,即128位,將有2128個(gè)可能的解決方案,即一個(gè)3后跟38個(gè)零。即使是世界上最快的超級(jí)計(jì)算機(jī)也需要數(shù)萬億年才能找到合適的密鑰。

然而,一種稱為Grover算法的量子計(jì)算方法加速了這一過程,將該128位密鑰轉(zhuǎn)換為64位密鑰的量子計(jì)算等價(jià)物。然而,防守是直截了當(dāng)?shù)模鹤岃€匙更長。例如,256位密鑰具有與量子攻擊相同的安全性,因?yàn)?28位密鑰具有針對傳統(tǒng)攻擊的能力。

處理公鑰系統(tǒng)

一對密鑰可以幫助陌生人交換安全消息

然而,由于數(shù)學(xué)運(yùn)算的方式,公鑰加密會(huì)帶來更大的問題。當(dāng)前流行的算法,RSA,Diffie-Hellman和橢圓曲線,都可以從公鑰開始,并在不嘗試所有可能性的情況下以數(shù)學(xué)方式計(jì)算私鑰。

例如,對于RSA,可以通過將一個(gè)數(shù)字作為兩個(gè)素?cái)?shù)的乘積來計(jì)算私鑰-因?yàn)?和5是15。

到目前為止,通過使用非常長的密鑰對(例如2,048位),公鑰加密已經(jīng)無法破解,這對應(yīng)于長度為617十進(jìn)制數(shù)的數(shù)字。但是,使用稱為Shor算法的方法,足夠先進(jìn)的量子計(jì)算機(jī)可以在短短幾個(gè)小時(shí)內(nèi)破解甚至4,096位密鑰對。

這是未來理想的量子計(jì)算機(jī)。目前在量子計(jì)算機(jī)上可以分解的最大數(shù)字是15-只有4位長。

美國國家科學(xué)院的研究指出,現(xiàn)在運(yùn)行的量子計(jì)算機(jī)處理能力太弱,而且太容易出錯(cuò),無法破解當(dāng)今強(qiáng)大的代碼。未來破壞密碼的量子計(jì)算機(jī)將需要100,000倍的處理能力,錯(cuò)誤率比現(xiàn)在最好的量子計(jì)算機(jī)要好100倍。該研究并未預(yù)測這些進(jìn)展可能需要多長時(shí)間-但它并未預(yù)計(jì)這些進(jìn)展會(huì)在十年內(nèi)發(fā)生。

然而,潛在的傷害是巨大的。如果這些加密方法被破壞,人們將無法信任他們通過互聯(lián)網(wǎng)傳輸或接收的數(shù)據(jù),即使它是加密的。攻擊者將能夠創(chuàng)建虛假證書,質(zhì)疑在線任何數(shù)字身份的有效性。

量子抗性密碼學(xué)

幸運(yùn)的是,研究人員一直致力于開發(fā)公鑰算法,這些算法可以抵御量子計(jì)算機(jī)的破解代碼,保留或恢復(fù)對證書頒發(fā)機(jī)構(gòu),數(shù)字簽名和加密消息的信任。

值得注意的是,美國國家標(biāo)準(zhǔn)與技術(shù)研究院已經(jīng)在評(píng)估其所謂的“后量子加密技術(shù)”的69種潛在新方法。該組織預(yù)計(jì)到2024年將有一個(gè)標(biāo)準(zhǔn)草案,如果不是之前的話,那么它將被添加到網(wǎng)絡(luò)中瀏覽器和其他互聯(lián)網(wǎng)應(yīng)用和系統(tǒng)。

原則上,對稱加密可用于密鑰交換。但這種方法取決于可信第三方的安全性,以保護(hù)密鑰,而且對稱加密無法實(shí)現(xiàn)數(shù)字簽名,并且難以在互聯(lián)網(wǎng)上應(yīng)用。但是,它在整個(gè)GSM蜂窩標(biāo)準(zhǔn)中用于加密和認(rèn)證。

用于密鑰交換的公鑰加密的另一種替代方案是量子密鑰分發(fā)。這里,發(fā)送器和接收器使用量子方法來建立對稱密鑰。但這些方法需要特殊的硬件。

交換量子加密密鑰的硬件原型

堅(jiān)不可摧的加密并不意味著安全

強(qiáng)大的加密技術(shù)對整個(gè)個(gè)人和社會(huì)網(wǎng)絡(luò)安全至關(guān)重要。它為安全傳輸和數(shù)據(jù)存儲(chǔ)以及驗(yàn)證人員和系統(tǒng)之間的可信連接提供了基礎(chǔ)。

但密碼學(xué)只是一個(gè)更大的餡餅中的一小塊。使用最佳加密技術(shù)不會(huì)阻止用戶點(diǎn)擊誤導(dǎo)性鏈接或打開附加到電子郵件的惡意文件。加密也無法抵御不可避免的軟件缺陷,或者濫用其數(shù)據(jù)訪問權(quán)限的內(nèi)部人員。

即使數(shù)學(xué)是牢不可破的,密碼學(xué)的使用方式也可能存在缺陷。例如,微軟最近發(fā)現(xiàn)了兩個(gè)無意中向公眾透露其私有加密密鑰的應(yīng)用程序,這使得它們的通信不安全。

如果強(qiáng)大的量子計(jì)算到來,它會(huì)帶來很大的安全威脅。由于采用新標(biāo)準(zhǔn)的過程可能需要數(shù)年時(shí)間,因此現(xiàn)在計(jì)劃量子抗性加密是明智之舉。