緩沖區溢出實戰教程系列(一):頭籌緩沖區溢出小程序

在安全圈里我們會經常聽到或用到一些0day漏洞,在印象里我們都覺的只有真正的大神才能挖掘到這樣的漏洞,事實也的確如此。不過也不要被嚇到,其實大部分的0day是緩沖區溢出漏洞演化而來,只要我們了解了緩沖區溢出原理,假以時日也可以自己挖掘出0day漏洞。

由于是本系列的開篇,所以不給大家講解過多的原理,今天先讓大家直觀感受一下什么是緩沖區溢出,讓各位有一個初步的認識,閑話少敘,讓我們開始。

給大家一段c語言編寫的代碼,大家在DEV中編譯執行一下:

- #include <stdio.h>

- #include <string.h>

- char name[] = "kalikingkalikingkaliking" ;

- int main()

- {

- char buffer[8];

- strcpy(buffer, name);

- printf("%s\n",buffer);

- getchar();

- return 0;

- }

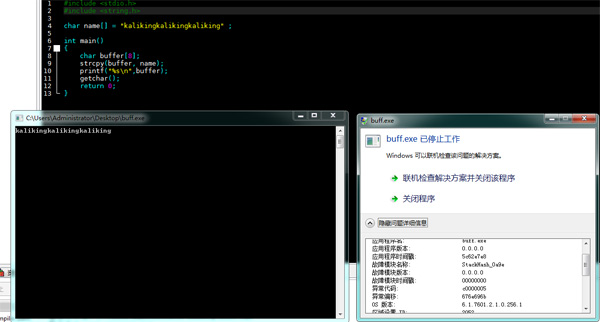

在win7中會出現以下報錯,如圖所示:

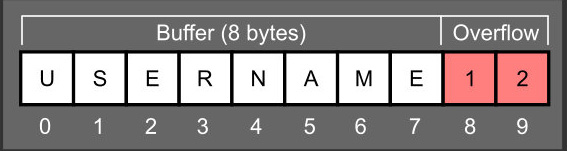

有一點c語言基礎的人就不難看出問題所在,在程序中我們要把變量name的值拷貝給變量buffer,但我們分配給變量的空間只有8個字節,而name的長度遠遠大于8個字節。這就導致系統原本分配的空間不足而占用了本來用于存儲程序返回地址的空間,導致程序無法正常運行。

今天先不講原理,先講講分析緩沖區溢出必備的幾款軟件:

1. Dev-C ++ 是一個免費的全功能集成開發環境(IDE),分布在GNU通用公共許可證下,用于 C和C ++編程。它是用Delphi編寫的。

免費下載地址:://sourceforge.net/projects/orwelldevcpp/files/latest/download

2. OllyDbg(以其作者Oleh Yuschuk命名)是一個強調二進制代碼分析的x86調試器。

免費下載地址:http://www.ollydbg.de/odbg201.zip

3. IDA (Interactive Disassembler)是反匯編為計算機軟件,其生成匯編語言源代碼從機器可執行代碼。它支持多種可執行文件格式為不同的處理器和操作系統。它還可以用作Windows PE,Mac OS X Mach-O和Linux ELF可執行文件的調試器。

免費版下載地址:https://www.hex-rays.com/products/ida/support/download_freeware.shtml

接下來介紹一下三個軟件的基本使用方法:

在這里只介紹在程序分析過程中常用的方法,其余的詳細使用教程請自行Google

1. Dev c++的使用方法:

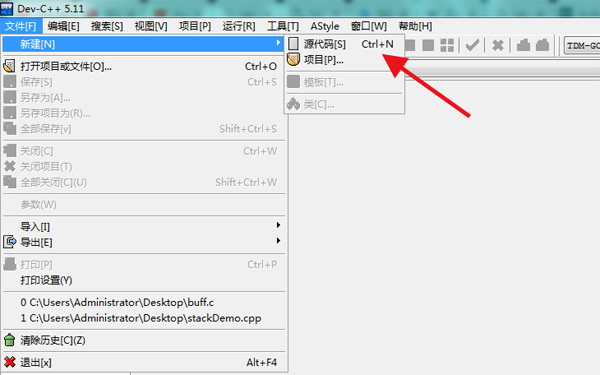

(1) 新建源代碼文件

由于我們編寫的源代碼,只為了了解緩沖區溢出的原理,所以不必過于復雜,我們只需要新建個源代碼文件就可以了,沒必要創建項目文件。

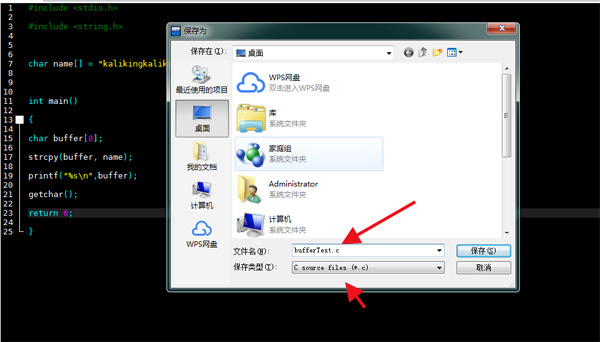

把我們上邊的示例代碼拷貝進去,保存與其他編輯器無異,ctrl+s就ok,我習慣保存成c文件,這個大家隨意。

(2) 編譯運行:

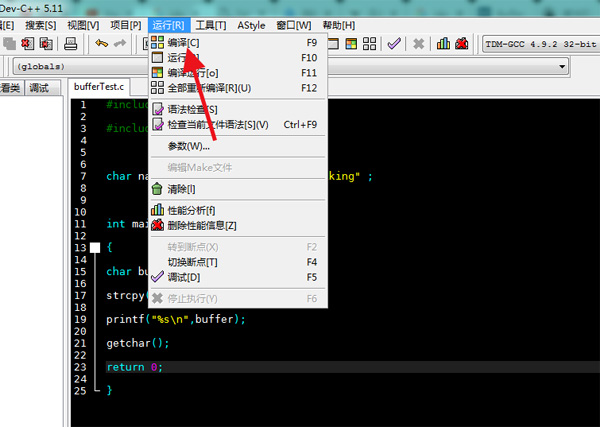

編譯運行就很簡單了,點擊工具欄最上方的運行,接著在下拉菜單中找到編譯和運行,點擊:

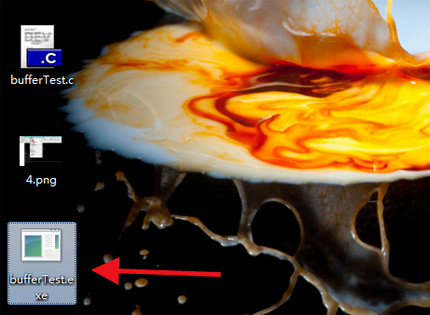

這時候會看到文件夾中多了一個exe文件這就是我們要用來調試的程序:

(3) 調試和查看匯編代碼

這個是比較重要的一步,因為在編寫shellcode的時候會用到,這里只講用法,如何提取shellcode以后再講。

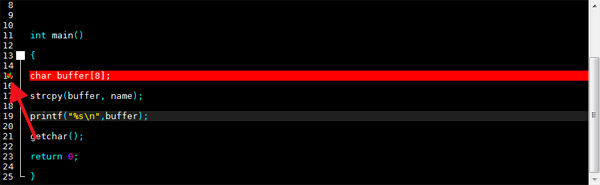

首先設置斷點,選擇設置斷點的行,可以再前面行標出單擊也可以按F4,當行標處出現紅點說明斷點設置成功。

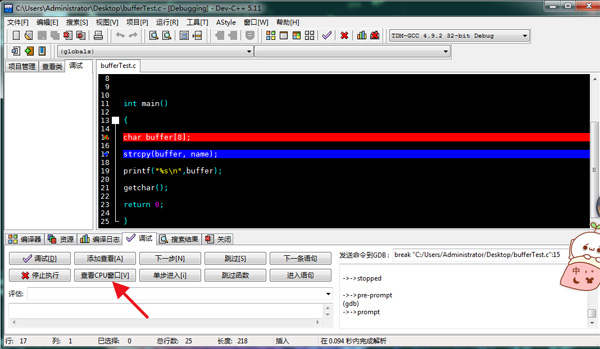

然后開啟調試模式,我們點擊下方選項卡里的調試,接著點擊調試按鈕。

接著點擊查看CPU窗口:

我們就會看到匯編代碼界面:

dev c++幾個重要用法已經說完了,還要跟大家說一下如何解決安裝使用過程中經常會出現zlib2.dll文件丟失的問題。

解決辦法如下:

a. 下載zlib1.dll:

http://www.pc6.com/softview/SoftView_81060.html

b. 解壓后放到系統目錄中

- 32位系統:放到C:\Windows\System32\(此處為系統目錄)

- 64位系統:放到C:\Windows\SysWOW64\

為了不使篇幅過長,其余兩個軟件使用方法我將在下一篇文章中進行講解。