誰說內網穿透如此復雜

釘釘內網穿透

由于我們公司有一部分程序員在北京而有一部分在沈陽,服務器是在北京這邊,但是沈陽的同事要測試代碼就是一個問題,所以我們需要進行內網穿透,由于公司相當一部分業務是和釘釘進行合作的,所以我們就干脆使用的釘釘內網穿透。操作起來還是比較容易的,這要得益于總監,所以日常感謝總監。這篇文章呢也是總監指導我,某些原因我離職了,我也是很感恩這一段的工作旅程,我真的學習到了很多。

釘釘內網穿透工具ngrok使用

- 什么是 ngrok :

ngrok 是一個反向代理反向代理,通過在公共的端點和本地運行的 Web 服務器之間建立一個安全的通道。ngrok 可捕獲和分析所有通道上的流量,便于后期分析和重放。

- ngrok 的作用 :

我們有時候會需要臨時地將一個本地的 Web 網站部署到外網,以供他人體驗評價或協助調試等等,通常我們會這么做:

- 找到一臺運行于外網的 Web服務器

- 服務器上有網站所需要的環境,否則自行搭建

- 將網站部署到服務器上

- 調試結束后,再將網站從服務器上刪除

此例子背景:出差要訪問公司內網 git 倉庫以及 gitlab

- 下載 ngrok :

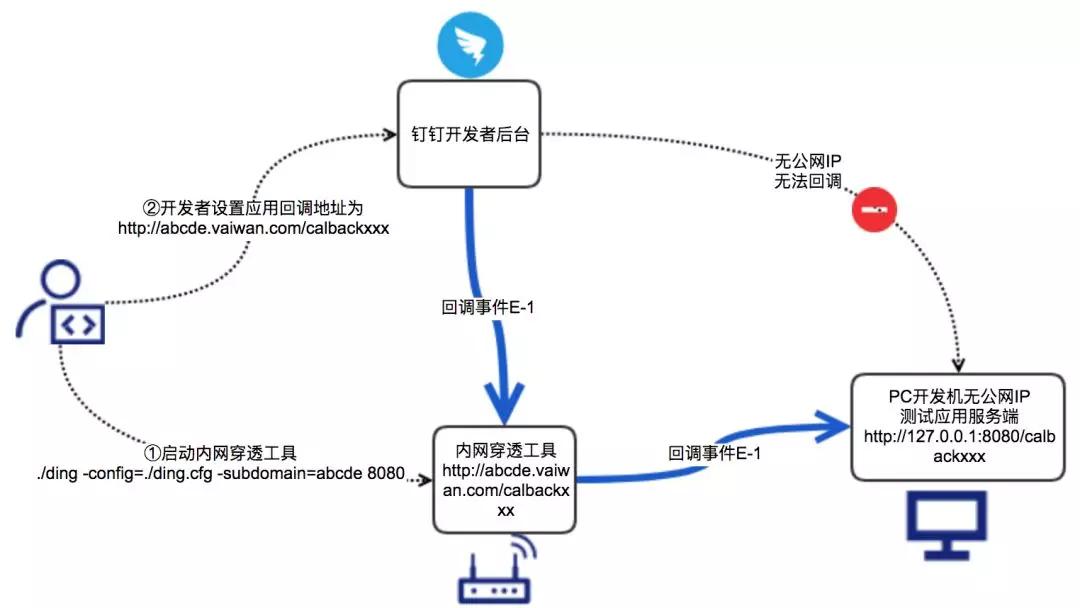

由于 ngrok 是一個開源程序, 官網服務在國外, 國內訪問國外速度慢,所以使用釘釘提供的 ngrok,釘釘官方給出的原理圖如下:

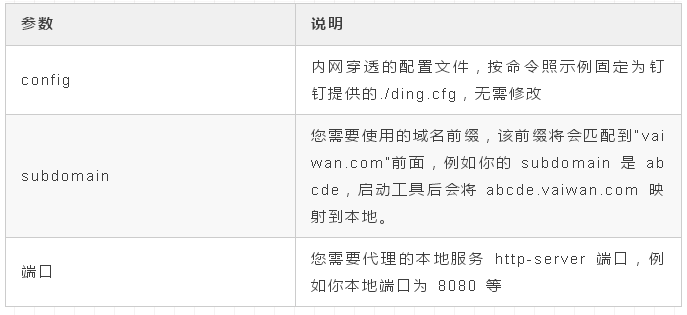

- 命令參數說明 :

搭建 ngrok 反向代理服務器

下載工具:

https://github.com/open-dingtalk/pierced (選擇合適的系統進行下載)

啟動工具:

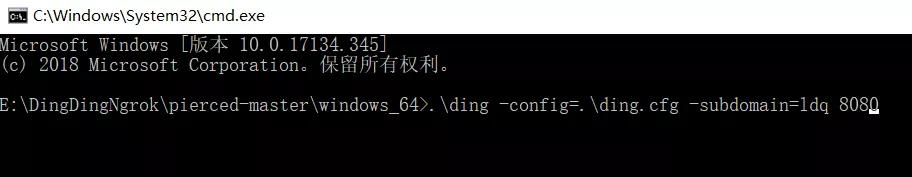

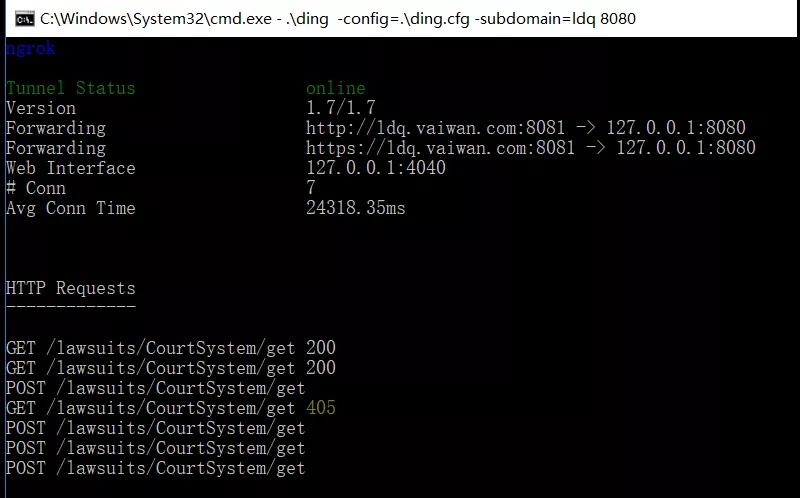

在你所下載ngrok位置打開運行窗口,然后輸入:“./ding -config=./ding.cfg -subdomain= 域名前綴 端口”,以 windows 為例:

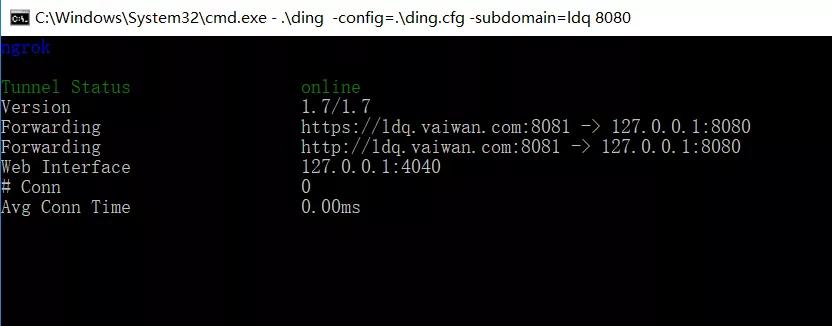

- 啟動完客戶端后,你訪問http://ldq.vaiwan.com/xxxxx 都會映射到http://127.0.0.1:8080/xxxxx

注意:

- 你需要訪問的域名是 http://ldq.vaiwan.com/xxxxx 而不是http://ldq.vaiwan.com:8082/xxxxx

- 你啟動命令的 subdomain 參數有可能被別人占用,盡量不要用常用字符,可以用自己公司名的拼音,例如:alibaba、dingding 等。

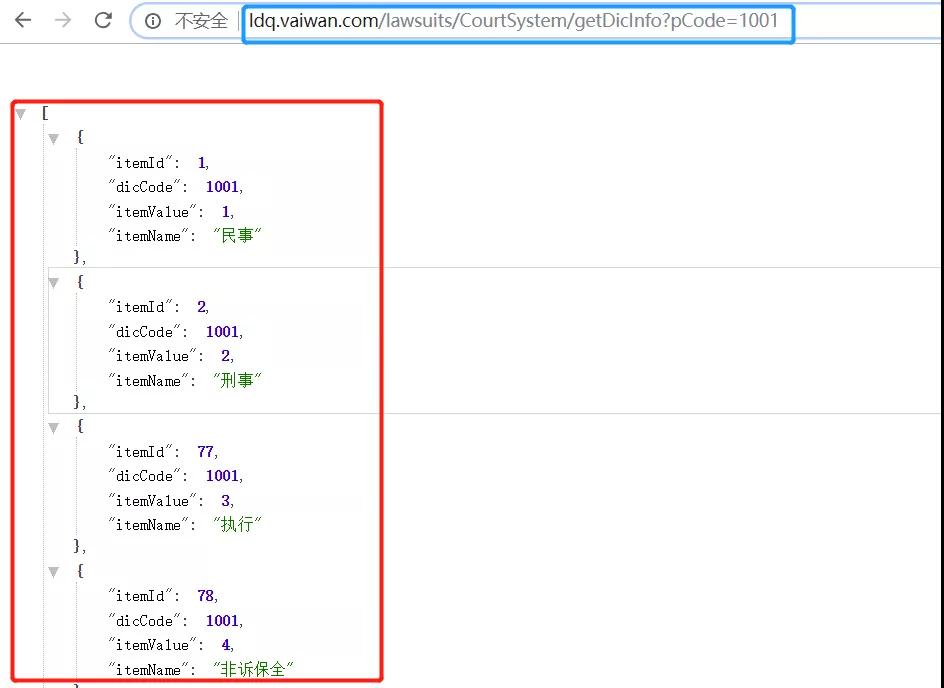

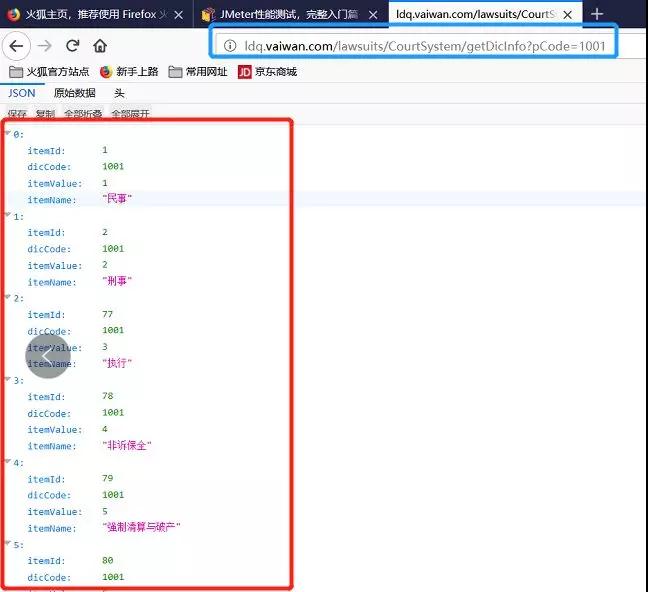

- 可以在本地起個 http-server 服務,放置一個 index.html 文件,然后訪問http://ldq.vaiwan.com/index.html 測試一下,我這里呢是直接測試我自己所寫的接口,測試結果如下:

本機

同事電腦

客戶端所顯示的線程

參考資料:

https://hacpai.com/article/1536648478230