提前布防!2019年五種新威脅

在這個世界上,人類不斷研究和發展新的信息安全機制和工程實踐,為戰勝計算機網絡安全威脅付出了艱巨的努力。似乎如果網絡威脅手法不再翻新,關于信息安全的戰爭將很快結束。然而,這將是一場永不結束的戰爭,只要計算機技術在發展,就會有新的威脅手法出現。

盡管防守方永遠是被動的,但威脅者仍不斷改變策略,因為他們總是希望在網絡攻防戰中占據上風。

雖然諸如網絡釣魚和SQL注入等攻擊技術年復一年占據頭條,但過去一年中也出現了其他更新、更危險的“后起之秀”,威脅者越來越多地利用這些新技術,使企業面臨可能更嚴峻的威脅。

在今年RSA會議上,來自SANS研究所的專家概述了企業在2019年可能會看到的五種最危險的新技術。在本文中,我們總結了這五種威脅技術以及企業可以采取哪些措施以降低風險。

1.DNS操作(DNS Manipulation)

SANS研究所的專家Ed Skoudis認為DNS操作是最危險的新技術之一。通過DNS操作,威脅者利用被盜憑證登錄域名注冊系統并更改信息。DNS(Domain Name Service,域名服務)技術可將域名(如baidu.com)定向到內容可用的IP地址。

委內瑞拉救援組織DNS劫持

為了降低DNS操作的風險,Skoudis建議企業使用多因素身份驗證進行管理并部署DNSsec以提高DNS記錄的真實性。

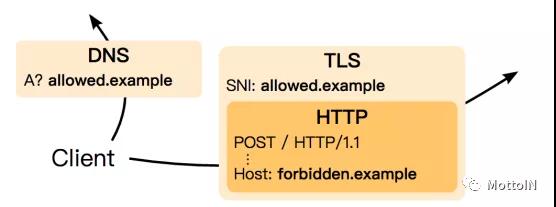

2.域前置(Domain Fronting)

Skoudis解釋說,域前置是威脅者隱蔽自身的一種技術,可以掩蓋多個位置,包括威脅者所在、命令和控制來源,以及威脅者將數據泄露至何處。域前置濫用云內容傳遞網絡功能,以使系統誤信其為信任內容。

域前置攻擊的特點在于,你真正訪問的域名并不是你看到的域名,即可以隱藏威脅者的真實地址,并且此技術能夠讓我們在一些受限制的網絡中依然連接到我們的C2服務器,其關鍵思想是在不同的通信層使用不同的域名,在HTTP(S)請求中,目標域名通常顯示在三個關鍵位置:DNS查詢、TLS(SNI)拓展及HTTP主機頭中。通常,這三個地方都會是我們要訪問的域名地址。然而,在“域前置(Domain Fronting)”請求中,DNS查詢以及SNI攜帶了一個域名(前域),而在HTTP host頭中攜帶了另一個域名(隱蔽的,被禁止訪問的域名)。

為了降低域前置的風險,Skoudis建議企業不要盲目信任通過云服務商傳遞的流量。

3.定向個性化攻擊(Targeted Individualized attacks)

SANS Institute高級講師Heather Mahalik警告稱,Targeted Individualized attacks的風險越來越大。黑客能夠通過多種不同的機制訪問用戶的信息。即使用戶只是在線共享了過多信息,黑客也能夠訪問用戶帳戶。

Mahalik建議用戶查看他們的云設置以查看哪些內容是公開的,并采取措施限制個人信息的可用性。

4.DNS信息泄露(DNS Information Leakage)

當您使用瀏覽器訪問某個網站時,瀏覽器會使用您輸入的URL向DNS服務器發送請求,然后您將被定向到該IP地址。這是互聯網如何運作的重要部分。當瀏覽器無法直接向您的ISP發送DNS請求時,會發生DNS泄漏。

SANS研究所技術主任Johannes Ullrich強調,默認情況下DNS信息是不安全的,這可能使潛在的威脅者能夠查看DNS流量信息。借助DNS信息,威脅者可以深入了解流量的前進方向。當然,對于防御方而言,通過DNS信息同樣可以了解流量是如何進入的,以及它的來源。

通過對DNS流量進行加密,可以緩解DNS信息泄漏的風險,盡管Ullrich警告說這種方法也使得防御者更難發現網絡上的惡意內容。

5.BMC的硬件缺陷(Hardware flaws in BMC)

基板管理控制器(BMC)是許多現代IT系統的組成部分,其負載監視和管理固件和硬件設施,包含自己的CPU、存儲系統和上網接口,可以讓遠程管理員接入PC/服務器,并發送指令,執行各種任務,包括修改系統設置、重新安裝系統或者更新驅動。根據Ullrich的說法,這些系統有時可能存在能被威脅者利用的漏洞。

Ullrich建議,為了降低硬件管理系統漏洞的風險,用戶可以刪除不需要的管理實用程序,并監控對所需管理控制臺的訪問。