回憶殺!CS 1.6服務器已成為惡意軟件的傳播渠道

前言

Counter-Strike 1.6(CS1.6)已經廉頗老矣,早已不復10年前的盛況,筆者也早就將CS 1.6與年少時美好的記憶封存在內心的一個小盒子里了,沒想到“CS 1.6”這個名詞再次出現眼前是因為俄羅斯殺毒軟件廠商Dr.Web的一份惡意軟件報告。

報告指出39%的CS 1.6服務器已成為新型惡意軟件Belonard的傳播渠道。在筆者打CS 1.6的那個年代,只見透視、自瞄、加速、假冒sXe反作弊器、惡意插件、炸房等客戶端惡意手段橫行,而現在還有人拿服務器做文章,怎么回事?

服務器之殤

一般而言,CS 1.6服務器運營者會通過賣一些特權武器、屬性或者皮膚來取得一些盈利,一部分運營者自己來推銷服務器,還有一部分則向供應商購買服務器推廣服務。在支付了服務費之后,運營者往往不知道他們的廣告是如何到達玩家處的,或者壓根就懶得管。

就是在你不管我也不管的狀態下,有一個名叫“Belonard”的開發商采用了非法的推廣手段,其服務器通過遠程代碼執行(RCE)漏洞在玩家設備上安裝木馬程序,并使用他們的帳戶來推廣其他游戲服務器。該木馬在感染玩家設備后會下載惡意軟件以保護系統中的木馬并將其分發到其他玩家的設備。

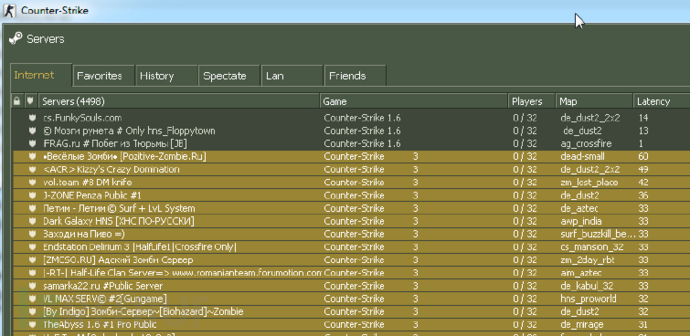

Belonard共利用了6個RCE漏洞,2個存在于官方游戲客戶端(Steam正版),剩下4個來自盜版客戶端。通常這些惡意服務器通過很低的ping值吸引玩家進入,進入后玩家會被重定向到惡意服務器,玩家設備會通過而已服務器下載Trojan.Belonard,替換客戶端的可用游戲服務器的列表并在受感染的計算機上創建代理以傳播特洛伊木馬。Belonard通過這種模式創建了一個僵尸網絡,據分析Steam官方CS 1.6客戶端能夠搜到的約5000個服務器中,有1951個是由Belonard Trojan創建的,占總數的39%。

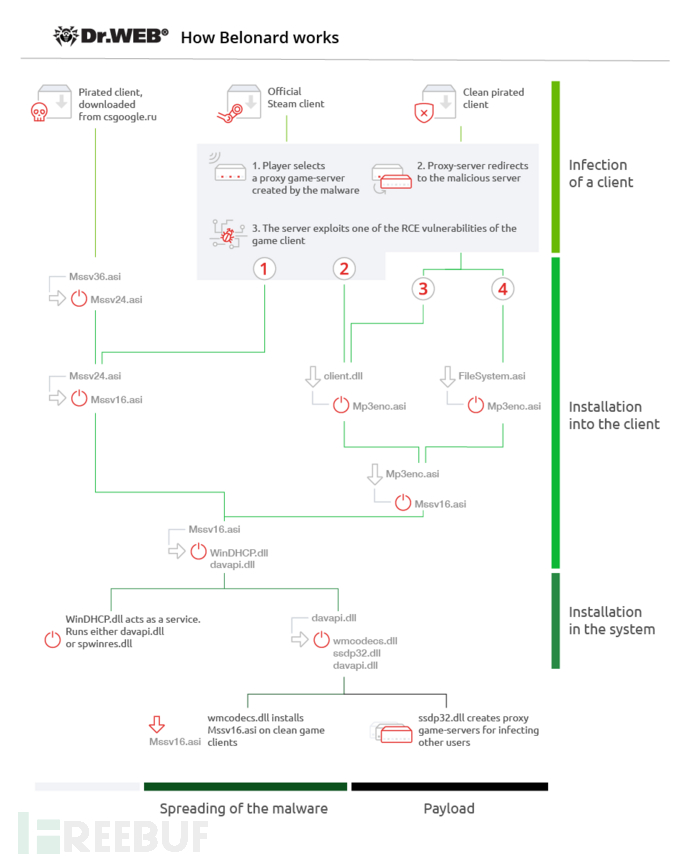

Trojan.Belonard由11個組件組成,并根據游戲客戶端處于的不同場景運行。如果使用官方客戶端,木馬會通過惡意服務器利用的RCE漏洞感染設備,然后在系統中扎穩腳跟,干凈的官方客戶端就是這么被感染的。如果用戶從惡意服務器所有者的網站下載受感染的客戶端,則在啟動游戲后木馬就會植入系統中。

Belonard木馬的工作流程:

根據安全專家的說法,Belonard的代理服務器“錯誤”地將服務器游戲類型顯示為“Counter-Strike 1”、“Counter-Strike 2”或“Counter-Strike 3”而不是標準“Counter-Strike 1.6。”但誰也不知道Belonard之后會不會“修復”這個“錯誤”。

木馬的開發者可以通過這種僵尸網絡模式推廣其他服務器以獲取服務費,Dr.Web曾經報告過類似的事件,木馬同樣可以通過惡意服務器感染玩家的設備。但是,用戶必須批準下載惡意文件,此時木馬就會悄悄襲擊用戶未注意到的設備。Valve已知曉游戲的漏洞情況,但截至目前還沒有解決方案和修復補丁釋出。

閱讀Dr.Web發布的報告,了解最詳細的分析過程。

結語

CS 1.6早在幾年前就停止開發,可是黑產依然沒有放過它,指望官方推出修復補丁遙遙無期,玩家能做的也不多,主要就是加入經過審查的服務器進行游戲或者升級客戶端到新版本。