Gartner:2019年CIO們應該關注的十大安全項目

在2018 Gartner 安全與風險管理峰會上,Gartner研究副總裁兼杰出分析師Neil MacDonald 談道:“企業須致力于那些能夠大幅度降低風險并能夠對業務產生很大影響的項目上”。為了幫助cso官們著手實施,MacDonald 先生分享了2018年Gartner為安全團隊建議的十大新項目。MacDonald 還解釋道:“這些都是獨立的項目,而非項目集。它們各自都有真正的基礎技術”。他還談道,對于大多數CSO來說,這些項目都是新鮮事物,企業采用率還不到50%。

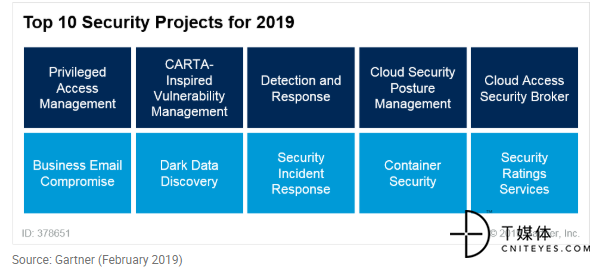

同樣地,安全這個話題在2019年依然繼續。近期,Gartner在一篇客座文章中,汲取了分析人士的見解,指出了2019年CIO們應該關注的十大安全項目。

Gartner表示,安全與風險管理(SRMs)的企業管理者經常在平衡和優先考慮跨技術、人員和流程的投資方面遇到困難。安全團隊錯誤地假設他們可以成功地實現新項目,而不需要首先正確地驗證他們是否具備基本的安全功能和風險評估。

以下是2019年十大安全項目,其中圖表第二行中的五項是在去年的基礎上進行過修改過或者全新的項目:

項目1:特權訪問管理(PAM)

PAM項目應該幫助組織發現并對特權帳戶應用適當的控制,這樣黑客就很難訪問它們。

PAM項目必須支持本地、混合和云環境,并且至少為所有管理員和第三方使用多因素身份驗證(MFA)。SRM管理者可以通過基于風險的方法(高價值、高風險)優先考慮特權訪問帳戶。

項目2:持續性適應風險與風險信任評估支持(CARTA)的漏洞管理

基于持續自適應風險和信任評估(CARTA)方法,SRM管理者需要采用一種策略方法,其中安全性是自適應的。

顯然,安全團隊不能修補出現的每個漏洞,但是可以通過正確地優先考慮IT的業務價值和相關風險之間的交叉,而不是只考慮漏洞,來顯著降低風險。查看當前的威脅和漏洞管理產品和流程來實現這一點。

項目3:檢測和響應

從來沒有“完美的保護”這回事,但是考慮數據管理和妥協指標(IOCs)的檢測和響應項目肯定會朝這個方向發展。

向端點保護平臺(EPP)供應商提供端點檢測和響應(EDR)功能,然后確定哪些功能最適合與安全程序的其余部分集成。

項目4:云安全態勢管理(CSPM)

對云服務的絕大多數成功威脅都是客戶配置錯誤、管理不善和錯誤的結果。SRM管理者應該對CPSM過程和工具進行投資,以主動和反應性地識別和糾正這些風險。

項目5:云訪問安全代理商(CASBs)

已經采用多個軟件即服務(SaaS)應用程序的組織可以使用CASBs來增強跨多個基于云的服務的可見性和控制。

項目6:飯商業電子郵件失陷(BEC)

這是2019年新一波安全項目浪潮中的第一個。在網絡釣魚和定義不清的業務流程方面有問題的SRM管理者可以從BEC項目中受益。

BEC項目應該同時關注電子郵件技術控制和對特定于組織的流程分解的更好理解,比如財務交易的電子郵件審批或數據披露。

項目7:暗數據挖掘

對于SRM管理者來說,擁有未知數量的暗數據是很自然的——這些數據提供的價值很少,而且風險無法測量——但是他們仍然可以努力減少數據占用,并尋找支持數據整合和存儲的供應商。

暗數據挖掘的一個強大驅動力是獲得降低組織風險暴露于一般數據保護法規(GDPR)和其他隱私法規的能力。

項目8:安全應急響應

由于安全事件是當今數字業務的自然副產品,2019年的安全項目應該包括更新安全事件響應策略和流程,或者根據各種不斷變化的因素完全重新編寫這些響應。

所以說,對組織當前的事件準備水平進行持續的評估從來不是浪費時間。

項目9:容器安全

為了確保在將所有容器發布到生產環境之前自動掃描以發現漏洞和配置問題,負責保護容器的安全團隊必須加強持續集成/持續交付(CI/CD)管道。

查看可以保護多個容器部署的容器安全性,特別是作為服務提供的新興容器。

項目10:安全評級服務

隨著數字化轉型的成熟,與復雜生態系統相關的風險成為業務的一個組成部分。它不再僅僅關乎一個組織的內部安全和風險狀況,而是關乎供應商、監管機構、客戶、業務合作伙伴和平臺的狀況。

因此,SRM管理者應該利用安全評級服務作為額外的數據點,為其整體數字生態系統(面向公眾的資產等)提供連續的、獨立的評分。