初入甲方的企業安全建設規劃

一年一度的跳槽季又到了,很多圈內的朋友之前是在安全公司這樣的乙方工作,隨著年齡的增加,手速變慢,頭發變少,身體感覺被掏空。等下,好像有點跑題。那么言歸正傳,再加上加上家庭的壓力,所以很多小伙伴都有跳槽到甲方的想法。

一、背景

這種想法產生的原因無外乎以下幾點:

- 當了那么多年乙方,被甲方爸爸虐的體無完膚,也想轉變下體會下當“爸爸”的滋味。

- 進入甲方可能會掙的比在乙方多一些,如果是熱門行業或者新興行業說不定還能拿到一定得股權。

- 逐漸有了家庭的壓力,希望能夠有更多的時間陪陪家人,而不是無休止的給客戶加班做項目。

那從乙方到甲方,雖說都是干安全的工作,但是其實關注的重點是不一樣的,有的甚至在面試的時候碰壁,有的勉強面試通過,可是初入甲方,開始新工作后也不適應,也有的伙伴所在公司安全就一人,只要是跟安全相關甚至不想關的工作都必須干。那么甲方安全到底怎么開展?應該做些什么工作呢?

首先,先確定甲方企業安全建設的目標。

甲方企業安全建設的目標就是要實現業務的整體安全,賦能業務產線,將安全從傳統的成本中心轉變成業務中心(部門),使安全工作可管、可控、可視,盡可能保證業務運行。

圍繞這個目標開展以下工作。

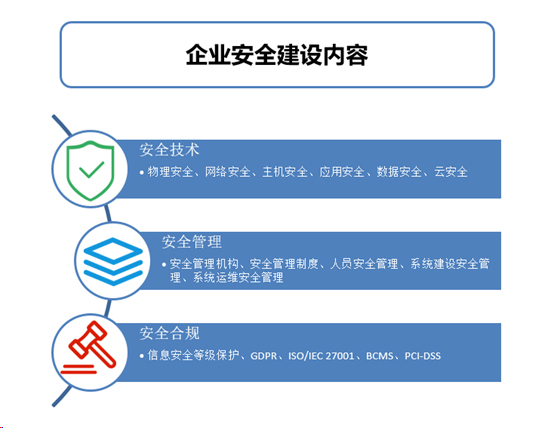

二、企業安全建設的三方面

圍繞企業安全建設的目標,應該從技術、管理、合規三個大的方面進行工作開展。

- 安全技術層面:物理安全、網絡安全、主機安全(服務器和終端)、應用安全、數據安全(大數據安全)、云安全

- 安全管理層面:安全管理機構、安全管理制度、人員安全管理、系統建設安全管理、系統運維安全管理

- 安全合規層面:信息安全等級保護、GDPR、ISO/IEC27001、BCMS、PCI-DSS等。

通過對安全技術層面的建設,可以確保企業線上業務的整體技術防護能力達到一個新的高度,形成縱深防御技術架構;通過對安全管理層面的建設,可以形成成熟的安全管理體系,使成功經驗變得可復制;通過對安全合規層面的建設,既可以符合國家層面或行業層面的安全要求也可以檢查自身是否存在安全風險和短板。三者結合,相輔相成,共同組成了整體企業安全體系,使得企業在安全方面能夠實現風險看得見、事件管得住、管理落了地。

三、企業安全建設的階段

企業如果在安全方面基本是空白的話,那么可以按階段、分步驟有序的進行,循循漸進,避免眉毛胡子一把抓,到頭來什么也做不好。針對安全工作開展,我總結了以下三個階段。

1. “救火”階段

此階段重點關注外部安全威脅、資產識別、漏洞、病毒、安全事件的處置和應急響應。

對于中小型企業或者安全工作剛起步的企業,初步工作是要做好外部網絡的防護,因為此時外部威脅對企業造成的損害遠大于內部或其他方面造成的損害。此階段要以信息系統資產為基礎開展如下工作:

- 發現識別所有資產,對資產進行分類梳理,查找脆弱點,降低風險,做到資產可控、風險可視。

- 購買或采用開源安全設備如防火墻、WAF、IDS/IPS、防病毒等進行網絡、主機和應用層面的安全加固,提升防護的基線水平。

- 進行基線配置核查和加固,如口令口令復雜度和生存周期核查加固、訪問控制策略(ACL、文件和目錄的權限、賬戶權限)核查和加固、端口開放核查和加固、系統版本核查和升級等。

- 開展滲透測試,分為外部互聯網訪問節點、內網辦公節點和業務生產網節點,發現存在的脆弱點,有針對性地進行加固。

2. 穩定階段:

此階段重點關注內部安全和數據安全,同時不斷更新完善外部安全。包括終端安全、上網行為管理、數據安全各生命周期、安全審計、SDLC、攻防演練平臺(紅藍軍對抗)、應急演練等。

當初級階段取得階段性成果后,企業業務系統基本能夠安全地運行,抵御大部分惡意代碼。此時,我們需要將工作重心由外部安全威脅防護轉移到內部安全和數據安全層面。俗話說:“家賊難防”,如果出現“內鬼”,那么一切防護措施就形同虛設,而且會造成嚴重危害。同時,不斷完善初級階段的外部安全防護工作,形成閉環。

- 部署終端安全管控和上網行為管控系統,針對不同的業務部門或崗位職責設置設置不同的安全策略,尤其是掌握高密級數據或核心資料的人員(如財務、高管、運維、人力、開發等)。

- 采用網絡準入和域控對接入企業內部網絡進行限制,防止非法人員非法接入企業內網進行滲透和數據盜取。

- 對數據各生命周期(數據采集、數據傳輸、數據處理、數據分析、數據共享、數據銷毀)階段進行安全防護,開展SDLC活動,保證數據安全。

- 對整體網絡架構和業務系統及數據系統進行優化,設置冗余架構和備份容災系統,包括:電力、網絡線路、服務器、應用系統、數據備份。

- 考慮安全審計功能,開啟設備或系統本身的審計功能以及部署專門的審計設備,對進出網絡的流量和行為進行審計,保證發生安全事件后能夠溯源追蹤,同時為下一階段做態勢感知、威脅情報和大數據分析提供基礎數據。

- 關注安全動態,特別是已公布的漏洞、病毒預警等信息,進行驗證和復盤,同時對標企業自身進行檢查和防護。

- 建立攻防演練平臺,開展紅藍對抗。目的是提高內部人員安全技術能力的同時也提高業務系統的安全性,培養人員和發現安全風險一舉兩得。

- 制定應急預案,并定期進行應急演練,包括模擬實際業務中斷和沙盤推演或桌面演練。

3. 提升階段:

此階段重點是精細化和可視化的安全運營。基于前兩個階段的安全建設和能力提升,實現安全業務工作的常態化和可視化。包括:構建可視化的態勢感知平臺、ISOC、SRC(安全應急響應中心)、威脅情報庫、自研安全系統(WAF、完整性檢測及防篡改、堡壘機、資產管理、漏洞掃描平臺等)、安全比賽、安全教育培訓、合規等。

前兩個階段將外部安全和內部安全進行了整體建設,安全能力水平基本上達到了優秀水平,那么為何還要進行這個階段呢?這個階段就是提升和拔高的階段,就是要將安全能力進行聚合并向外輸出,將安全這個傳統的“成本中心”向“業務中心”進行轉變。同時,實現安全的目標:安全可視化和安全工作日常化。

- 利用前兩階段的日志和審計信息、告警信息、運行信息、收集的漏洞、病毒信息、設備的運行信息等構建企業自身的安全管理系統(SOC)和態勢感知系統以及威脅情報系統,并將結果再次輸入到企業安全建設發展工作中去,形成良性循環。

- 組建安全應急響應中心(SRC),對內部和外部進行開放,以獲得更多的安全情報和安全體檢,發現業務更多的安全風險,豐富自身的態勢和威脅情報系統。

- 開展自行研發安全系統工作,這個時候為了更大程度提高安全防護水平,需要針對具體的業務系統自行研發有針對性的安全防護系統,加固業務安全。比如自行開發WAF、防篡改、堡壘機、資產管理和漏掃系統。

- 主辦或承辦安全比賽,開展安全培訓工作,提升知名度吸引更多的安全人才,同時將安全能力向外輸出,獲得經濟收益。

- 開展各種國家或行業層面的安全合規工作,比如等保、GDPR、PCI-DSS等,確保符合法律法規要求。

四 、安全技術

安全技術是企業安全建設的基石,只有將安全技術的各個方面都覆蓋到,才能保證不會出現業務安全短板。

- 物理安全:物理訪問控制、防雷、防潮防水、防靜電、防火、溫濕度控制、電磁干擾(電磁屏蔽)、電力供應、物理防盜防破壞、監控等。

物理安全可以說是所有業務系統安全的支撐,如果在物理層面發生安全問題,那將是將是直接性或者毀滅性的打擊。物理安全基本上說的就是機房或數據中心的物理層面的安全,尤其是防潮防水和防火方面,因為之前做項目見識了太多的機房被水侵蝕和被火侵蝕的案例,直接造成了大量的經濟損失,甚至是刑事責任。其他方面參照機房建設標準嚴格執行,并落實到位。

- 網絡安全:鏈路冗余、帶寬和設備性能、系統版本升級、CDN、高防、流量清洗、安全基線配置、ACL規則細化、IDS/IPS、WAF、審計(網絡審計、數據庫審計)、邊界安全、遠程訪問加密、資源監控等。

網絡作為業務系統運行的橋梁和通道,其安全的重要性不言而喻。雖然隨著安全設備的部署及安全防護水平的提高,但是安全攻防永遠是進行互相博弈的,不能放松。在網絡安全層面需要從從可用性、完整性、保密性三方面進行建設。

- 可用性:設置冗余鏈路,保證業務不因運營商的事故而中斷;保證帶寬和網絡設備的吞吐量能夠滿足業務高峰需要,避免出現網絡擁堵和癱瘓的情況。

- 完整性:設置詳細的ACL、配置IDS/IPS、waf、審計等設備,保障數據在網絡中不被非法篡改。

- 保密性:提供網絡加密設備如加密機等,確保在網絡傳輸過程中對數據進行加密,不被非法竊取。

- 主機安全:身份鑒別和認證加強(堡壘機和多因子鑒別)、賬號權限控制、文件權限分配、安全審計、冗余備份、防病毒、資源監控限制、遠程訪問限制、端口和服務關閉、完整性和檢測、系統版升級、終端安全(準入、安全管理、DLP)等。

主機安全方面,做好自身安全基線核查和自身加固,為業務運行提供高效、安全、穩定的計算環境和存儲環境。

- 應用安全:基于web的安全包括防sql注入、xss防御、CSRF防御、文件上傳、文件包含防護、越權防護、邏輯漏洞防護、敏感信息泄露防護等。基于APP的安全包括:數據傳輸加密、代碼混淆、加殼、完整性校驗、身份認證等。

在應用層面,建議開展SDL工作,從系統生命周期全面考慮安全。同時,對應用系統采用代碼審計和安全測試兩方面,盡可能發現各種安全漏洞。針對OWASP Top 10漏洞和常見的其他漏洞檢測和防護這里不一一細述,以后可以做個專題。

- 數據安全:遵循DSMM涉及數據采集安全、數據傳輸安全、數據存儲安全、數據分析安全、數據共享安全、數據銷毀安全、數據備份恢復安全等。

數據安全遵照數據安全生命周期安全開展建設工作,保證從數據產生到銷毀整個鏈條的安全,不放過任何一個環節。

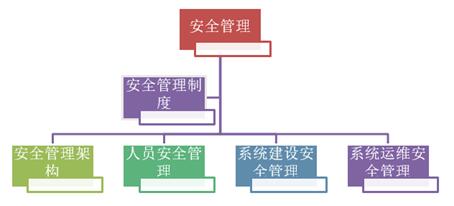

五、安全管理

- 安全管理架構:設置網絡安全委員會(領導牽頭等)、匯報機制、安全管理機構的支持等。

- 安全管理制度:制定各種安全管理制度和獎懲措施、構建安全體系。

- 人員安全管理:從入職到離職的安全意識教育、安全技能普及和提升、安全制度執行和考核。

- 系統建設安全管理:系統建設工程安全管理(安全設計架構、安全模型建立和評估、安全編碼、安全測試等)生命周期的安全管理。

- 系統運維安全管理:上線后系統運維的安全管理從網絡、主機、應用和數據的安全防護來執行安全制度和要求。

俗話說:“安全是三分技術,七分管理”,可見安全管理的重要性,對于安全管理機構、人員安全、安全管理制度、安全建設和安全運維體系和制度的建立,可以參照ISO/IEC27001等要求。但是安全管理最重要的不是制定許多安全制度,然后束之高閣,而是要能夠有效的落地和執行。

以上就是我的一點關于企業安全建設的看法和總結,或多或少會有不足的地方,只要有一點或幾點能夠對大家帶來作用,就不白費我親手碼這么多字。歡迎各位多多指出不足之處并和我進行交流,一起提高,一起進步。