小白帽從病毒視角聊企業安全建設

背景

最近各類安全事件還是很流行的,以前只是批量抓雞做DDOS現在伴隨著虛擬貨幣的流行挖礦勒索逐步進入了大眾的視野,僅以此文按照精力財力人力最小化的原則分析一些惡意行為與相對應的此類安全事件一些防范措施。

安全標準是個好東西奈何現在客戶安全意識并沒有特別高,所以在具體落實實踐的過程中難度太大,況且按照ISO27XXXX標準、等級X保、GD*R、或者GB*X的條例來說人力物力財力都是一個不小的挑戰,畢竟那都是要花錢的。在業務部門看來安全就是來找麻煩的,***標準落實了測評通過了***又出了安全事件又會被抓住一陣狂懟。

弱口令問題

首當其沖的還是先解決最嚴重的問題:弱口令。強弱密碼的區分沒有一個嚴格明確的定義,通常認為容易被別人(他們有可能對你很了解)猜測到或容易被破解工具破解的口令均可以定義為弱密碼。

目前大多數worm類病毒都具備暴力破解模塊針對的常見服務如下:

- SSH RDP MSSQL Mysql Redis SMB SMTP HTTP

此處定義弱口令非一些傳統的類似與123456這類的弱口令主要舉例如下:

A類常見的弱口令如:

- 12345678 1111111 admin 1234abcd 8888888

B類符合密碼復雜度的弱口令如:

- 1qaz@WSX Aa12345678 P@ssword

C類用戶名關系配合常見字符串類的如:

- zhangsan123 zhangsan888 zhangsan@qq zhangsan520

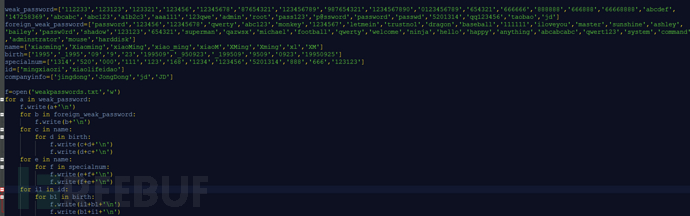

順手寫一個腳本短短幾十行的代碼量而已或者上github找一個弱口令生成器都可以生成大量C類弱口令:

解決建議:

統一整改一批弱口令同時設置一個強的面密碼策略,設置一個若密碼字段的檢測針對不同的用戶不運行類似C類密碼的設置。

統一或規律密碼問題

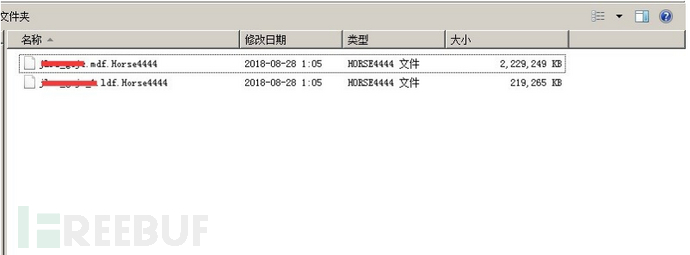

去年下半年的時候出現了一個比較流行的勒索病毒叫GlobeImposter3.0,該勒索往往可以導致內網很多主機同時被勒索。加密文件的后綴改成.動物名稱+4444的樣子,如:.Horse4444 12生肖湊齊的感覺有沒有。

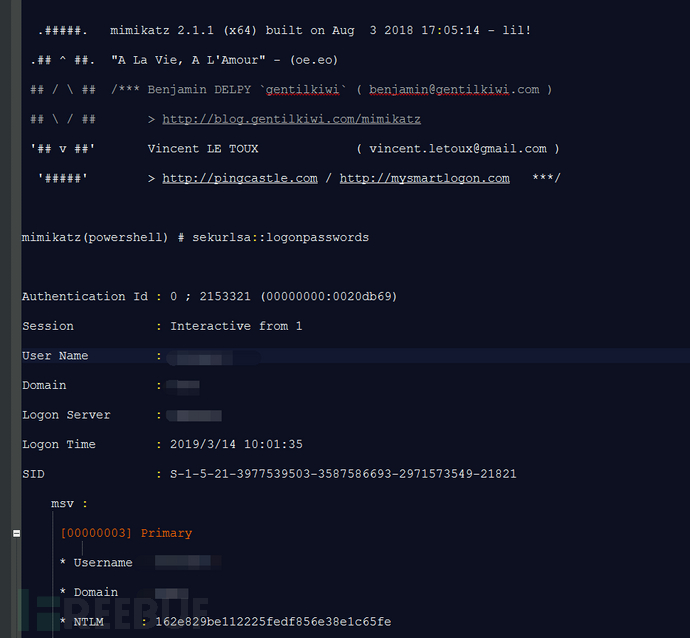

這貨利用mimikatz.exe掃描本機的所有賬戶機器密碼,將結果保存到result.txt里面加入到暴力破解的字典里面。之后利用nasp.exe掃描哪些機器開放3389端口。然后遠程登錄桌面爆破工具NLBrute.exe會根據掃描結果,依次爆破局域網的機器。拿到機器賬號后,成功登陸進而重復該步驟,再次進行傳播。

針對很多內網主機密碼都是一致的情況,估計分分鐘就內網就歇菜了。比如還有一些運維管理員喜歡把密碼和IP關聯在一起。比如192.168.1.101 密碼就設置為Root@101隨便一下8個字符、大小寫數字字母、特殊字符都具備了卻往往很危險。攻破一臺主機,可能內網所有主機都玩完了。

解決建議:

強烈推薦開源的跳板機JumpServer可以自己做二次開發,梳理內網主機的訪問關系圖設置內網主機的訪問控制策略

系統補丁

每次談到windows系統補丁就覺得有必要說一下Windows二個比較有代表性病毒Conficker與Wannacry系列二者都屬于比較活躍且感染面相對較大的。

前者主要利用了MS08-067后者主要利用MS17-010進行內外網的擴散,MS17-010涉及面相對較廣廣泛被挖礦勒索病毒用于橫向傳播,收獲頗豐這個是真的猛。

解決建議:

這個解決辦法是真的簡單就是打補丁,有條件的可以自己搭建一個WSUS用于補丁的分發、或者自己寫一個小腳本用于檢測主機端的補丁安裝情況。針對與一些服務器不方便重啟的情況建議可以做好ACL策略或者端口封禁。

熱點安全漏洞利用

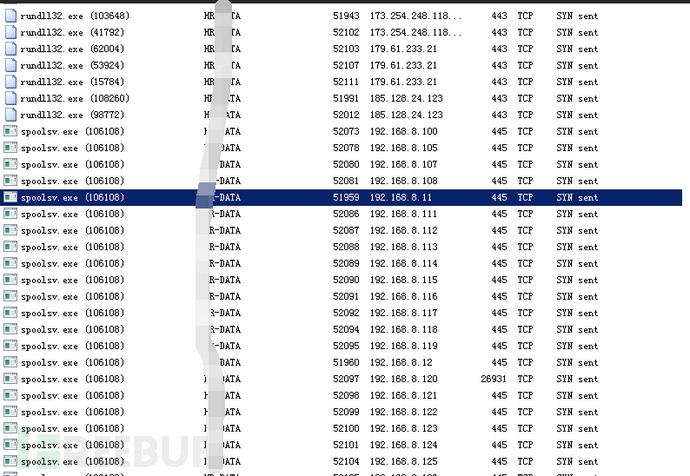

客戶普遍都認為內網是相對安全的,連接外網的服務一般也會重點關注。目前較多的worm類挖礦病毒與時俱進常常有很多Web漏洞的利用模塊。

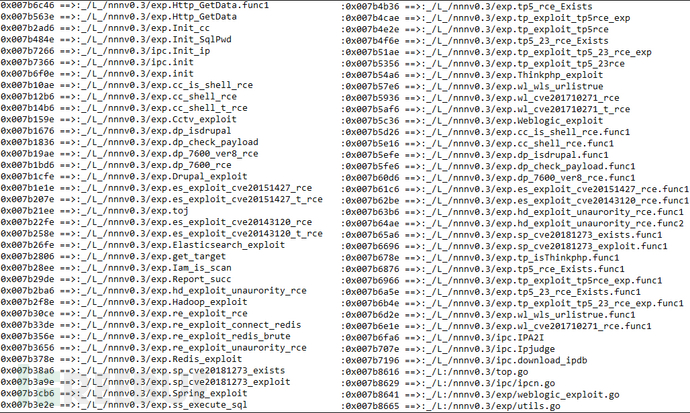

如最近360捕獲的Psminer 基本上覆蓋了Weblogic類、Redis未授權訪問、ES類、ThinkPHP命令執行類、Spring命令執行類。

除非之外還有一些常見的Tomcat Manager弱密碼、S2命令執行系列、Wordpress命令執行漏洞都是一些可以用于傳播的漏洞。這一些漏洞的特別就在于簡單高效,不需要提權什么的直接就是一個curl或者wget從互聯網下載一個惡意腳本回來開始搞事情,windows調用Powershell一個downloadsrting開始搞事情。

無論是做為內網的突破口還是內網橫向擴散使用,這一類高位漏洞都能發揮較好的效果。指不定很多剛剛入門的腳本小子練練手搞點EXP批量掃描,拿到了一個shell之后一個rm -rf /* ,咱們后面又該怎么和領導去交代呢,估計第二天是不是都不用來上班了。

解決建議:

這一類安全漏洞是危險性比較強的,說不定就是導致內網癱瘓的一個入口。定期的跟蹤熱點的安全事件、安全測試上github收集各類POC回來驗證,參考自動化測試那一套玩意做到內部安全風險自己評估。Ummmm….還涉及到一個問題誰去修復的問題?當然是誰開發誰負責,開發不修復怎么辦,誰去做回歸測試等問題參考如下:

安全意識與安全管理

安全意識這個屬于老生長談了無論說的怎么牛X感覺都是在自嗨,該點擊的釣魚郵件還是要點,說了很多遍不要安裝來路不明的軟件還是一樣安裝,不要打開來路不明的附件出于好奇看了看,弱密碼一定會改的就從123456改成了12345678,***發現電腦卡到不行CPU占用率90%,內存占用90%以上中了勒索挖礦就是安全工作沒有做好。

每次遇見到這種情況,我也不知道怎么玩,除了本地裝上EDR就不知道還能怎么玩了遇見免殺的Virus就呵呵了。

所以這個時候有個人背鍋就很重要了,按照XXXX標準結合自己的實際場景搞一些簡單的安全管理制度,大家看不看沒有關系一定把責任要劃分到人頭,***還能走正式的那種制度文檔,批準人為:XXX領導。大概就差不多了。

解決建議:

定期抽查部分PC的終端防護軟件、多培訓多洗腦,多出一些制度。

安全運營

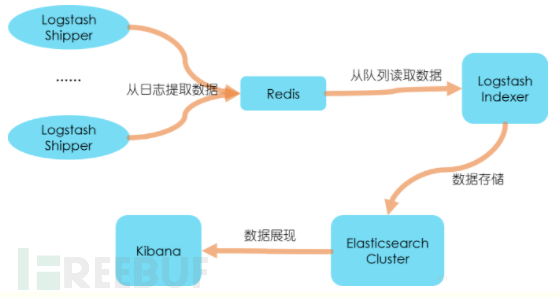

根據一些law的要求需要將日志保存到至少半年,搞一個簡單的日志中心就十分的有必要了,購買第三方廠商或者自己搞個開源的都可以主要看領導給不給預算。

開源的日志中心還是比較推薦,畢竟可以根據自己的業務場景自定義,比較推薦比較完善的ELK套裝。現在新增了一個FileBeat,它是一個輕量級的日志收集處理工具(Agent),Filebeat占用資源少,適合于在各個服務器上搜集日志后傳輸給Logstash,官方也推薦此工具

Elasticsearch是個開源分布式搜索引擎,提供搜集、分析、存儲數據三大功能。它的特點有:分布式,零配置,自動發現,索引自動分片,索引副本機制,restful風格接口,多數據源,自動搜索負載等。

Logstash 主要是用來日志的搜集、分析、過濾日志的工具,支持大量的數據獲取方式。一般工作方式為c/s架構,client端安裝在需要收集日志的主機上,server端負責將收到的各節點日志進行過濾、修改等操作在一并發往elasticsearch上去。

Kibana 也是一個開源和免費的工具,Kibana可以為 Logstash 和 ElasticSearch 提供的日志分析友好的 Web 界面,可以幫助匯總、分析和搜索重要數據日志。

Filebeat隸屬于Beats。目前Beats包含四種工具:

- Packetbeat(搜集網絡流量數據,溯源可能用得著)

- Topbeat(搜集系統、進程和文件系統級別的 CPU 和內存使用情況等數據,檢測挖礦神器)

- Filebeat(搜集文件數據)

- Winlogbeat(搜集 Windows 事件日志數據,檢測暴力破解必備!!!)

主要目的還是能夠通過日志發現一些異常點,出了安全事件后方便溯源分析,根據對業務情況的熟悉可以自己寫一些報警規則對于很多常規的暴力破解、異常登錄都能做到準確的報警提醒。

總結

企業安全還是看資金投入只有領導愿意投入,預算管夠直接就購買一些安全廠商的全家桶FW+IPS+IDS+WAF+SIEM+EDR+DLP+Scaner+Codereviewer+APTdetecter,剩下的就是一些運營工作了美滋滋畢竟是真金白銀搞出來的。

***吐槽一下熱門的利用”驅動人生”升級通道的那個木馬,各種不好查殺還經常變來變去已經被折磨的快吐血了,求大佬放過。