用于執(zhí)行DDoS攻擊的超鏈路審計(jì)Ping

近日Imperva的研究人員發(fā)現(xiàn),稱為超鏈接審核或ping的HTML功能正被用于對(duì)各種站點(diǎn)執(zhí)行DDoS攻擊。站點(diǎn)通常使用此功能來跟蹤鏈接點(diǎn)擊,但現(xiàn)在發(fā)現(xiàn)攻擊者濫用此功能向站點(diǎn)發(fā)送大量Web請(qǐng)求以使其脫機(jī)。

DDoS攻擊

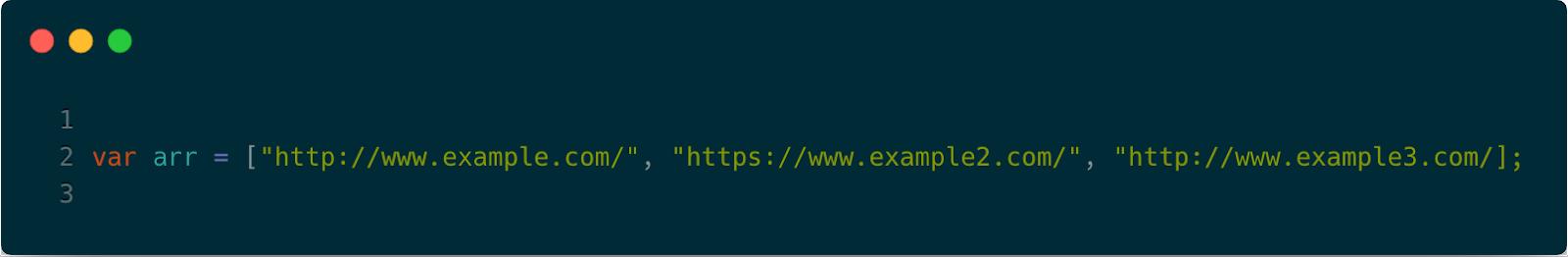

對(duì)于那些不熟悉超鏈接審核的人來說,它是一種HTML功能,允許網(wǎng)站跟蹤鏈接的點(diǎn)擊次數(shù)。要?jiǎng)?chuàng)建超鏈接審核URL或ping,您只需創(chuàng)建一個(gè)普通的超鏈接HTML標(biāo)記,包含一個(gè)ping =“[url]”變量,如下所示。

Ping HTML鏈接

在上圖的示例中,當(dāng)用戶點(diǎn)擊鏈接時(shí),他們的瀏覽器將首先通過POST請(qǐng)求連接到https://www.bleepingcomputer[.]com/pong[.]php,然后將瀏覽器定向到Google。這就會(huì)導(dǎo)致您的瀏覽器在單擊單個(gè)鏈接時(shí)連接到兩個(gè)不同的站點(diǎn)。

接收ping的網(wǎng)頁可以檢查POST請(qǐng)求標(biāo)頭,以查看點(diǎn)擊的原始頁面 (Ping-From header)以及鏈接到達(dá)的頁面 (Ping-To header)。

雖然不像JS和重定向跟蹤那樣常見,但Google搜索結(jié)果中使用了此功能,Google可以跟蹤其鏈接的點(diǎn)擊次數(shù)。

Ping被濫用來執(zhí)行DDoS攻擊

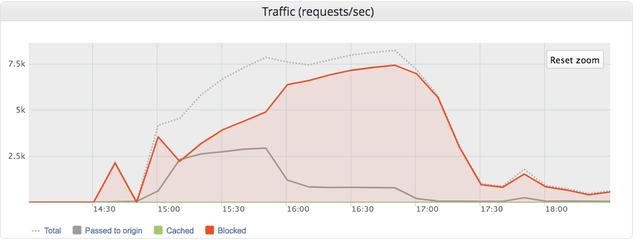

在Imperva的新研究中,研究人員發(fā)現(xiàn)攻擊者利用HTML ping來對(duì)各種站點(diǎn)進(jìn)行分布式拒絕服務(wù)攻擊。 在此次攻擊過程中,Imperva檢測(cè)到4,000個(gè)IP地址,涉及在4小時(shí)內(nèi)發(fā)送大約7,000萬個(gè)請(qǐng)求。該攻擊高點(diǎn)達(dá)每秒7,500個(gè)請(qǐng)求。2016年類似的一次基于Android的手機(jī)DDoS攻擊是從27,000個(gè)獨(dú)特IP中實(shí)現(xiàn)了每秒400個(gè)請(qǐng)求的峰值。

峰值7,500每秒請(qǐng)求數(shù)(RPS)

奇怪的是,Imperva觀察到的所有PING請(qǐng)求都顯示Ping-To 和Ping-Fromt 標(biāo)頭值來自http://booc.gz.bcebos [.] com / yo.js?version = cc000001。奇怪在于通常來說鏈接URL與點(diǎn)擊鏈接的URL不同。

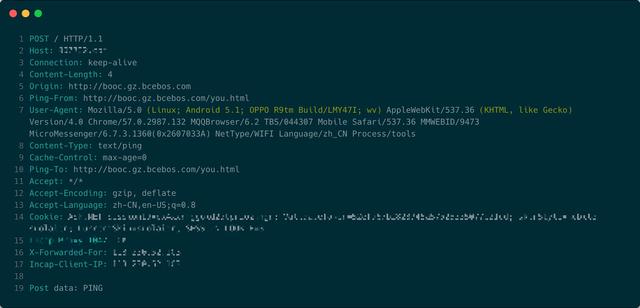

您可以在下面看到此攻擊的POST ping請(qǐng)求示例。

示例Ping發(fā)布請(qǐng)求

從Ping-To和Ping-From標(biāo)頭檢查you.html頁面時(shí),Imperva能夠了解發(fā)生了什么。you.html頁面(如下所示)加載了兩個(gè)可執(zhí)行HTML ping DDoS攻擊的JS文件。

you.html頁面上的腳本

ou.js文件(如下所示)包含一系列針對(duì)DDoS攻擊的網(wǎng)站。Imperva表示大多數(shù)目標(biāo)網(wǎng)站針對(duì)的都是游戲公司。

一系列DDoS目標(biāo)(OU.jsg)

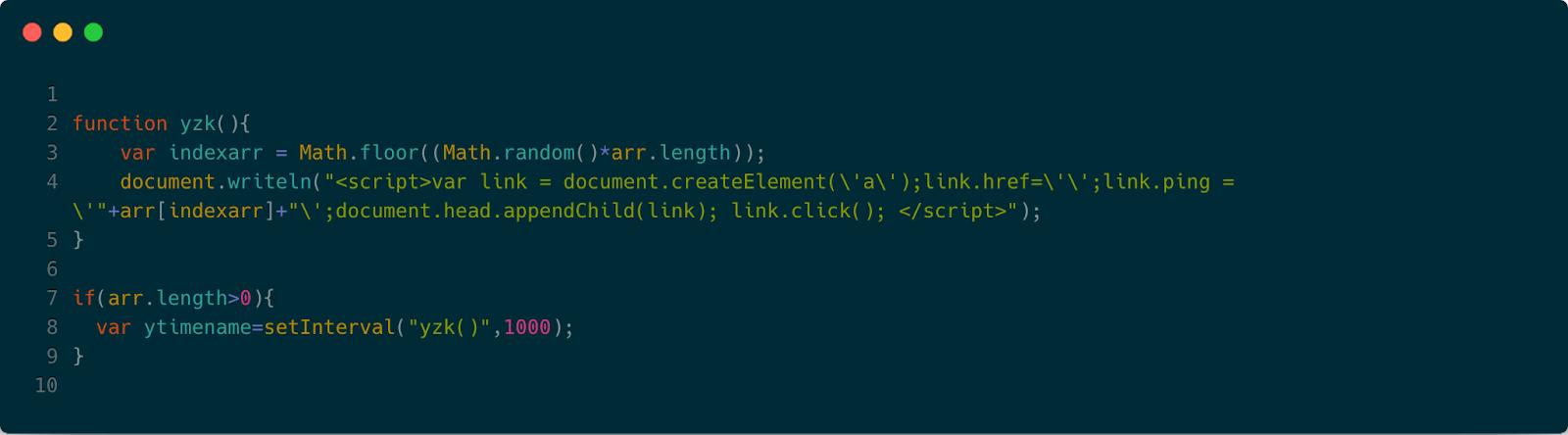

如下圖所示yo.js腳本將隨機(jī)選擇上述站點(diǎn)之一,并創(chuàng)建一個(gè)HTML ping URL,該站點(diǎn)作為ping目標(biāo)。然后它將以編程方式單擊鏈接,如link.click()命令所示。

生成鏈接并單擊它的功能(yo.js)

然后,JavaScript將創(chuàng)建一個(gè)新的HTML ping URL并每秒點(diǎn)擊一次。因此用戶訪問此頁面時(shí)將生成最多次數(shù)的點(diǎn)擊次量。

我們可以注意到請(qǐng)求中的User-Agent與中文聊天應(yīng)用程序微信相關(guān)聯(lián)。微信使用默認(rèn)的移動(dòng)瀏覽器打開郵件中的鏈接。而QQ瀏覽器在中國很受歡迎同屬于騰訊,許多用戶會(huì)選擇它作為智能手機(jī)的默認(rèn)瀏覽器。

Imperva的理論是攻擊者利用社交工程和惡意廣告將用戶引導(dǎo)到托管這些腳本的頁面。欺騙毫無戒心的微信用戶打開瀏覽器,這是一種可能的情況:

1、攻擊者將惡意廣告注入合法網(wǎng)站

2、使用iframe中的惡意廣告鏈接到合法網(wǎng)站會(huì)發(fā)布到大型微信群聊

3、合法用戶通過惡意廣告訪問該網(wǎng)站

4、執(zhí)行JavaScript代碼,創(chuàng)建一個(gè)包含用戶點(diǎn)擊的“ping”屬性的鏈接

5、生成HTTP ping請(qǐng)求并從合法用戶的瀏覽器發(fā)送到目標(biāo)域

瀏覽器可阻止您禁用HTML ping

好消息是,如上所述,通過在瀏覽器中禁用超鏈接審核,很容易阻止大多數(shù)瀏覽器被用于超鏈接審計(jì)ping攻擊。

不好的是,除了Firefox和Brave之外,Chrome,Edge,Safari和Opera等瀏覽器默認(rèn)啟用超鏈接審核,大多數(shù)允許您禁用它。但這些瀏覽器的未來版本或許將不再允許用戶根本禁用超鏈接審核。 無法禁用超鏈接審核不僅是一種隱私風(fēng)險(xiǎn),也是許多人關(guān)注的原因,但這項(xiàng)新的研究表明它遠(yuǎn)比之前理解的要糟糕。

既然我們知道這個(gè)功能正在分布式攻擊中使用,那么用戶能夠比以往任何時(shí)候都更有能力禁用此功能。目前默認(rèn)禁用超鏈接審核并繼續(xù)提供禁用方法的瀏覽器是Firefox和Brave。