大規模的SIM卡交換詐騙趨勢已經形成

SIM卡交換詐騙事件回顧

2018年7月12日,美國的加利福尼亞警方逮捕了一名大學生——Joel Ortiz,該學生攻擊了數十個手機號碼,竊取了總額超過500萬美元的加密貨幣。這是首例被報道的人為涉嫌使用日益流行的SIM卡交換技術或SIM卡劫持竊取比特幣、其他加密貨幣以及社交媒體賬戶的案件。Ortiz和他的同伙專門針對那些涉足加密貨幣和區塊鏈的人。

緊接著,2018年8月15日,美國投資者Michael Terpin向AT&T提起了一起價值高達2.24億美元的訴訟。因為他認為這家電信巨頭向黑客提供了訪問他手機號碼的途徑,從而導致了一場重大的加密貨幣盜竊事件的發生。Michael Terpin是一位總部位于波多黎各的企業家,他也是TransformGroup inc .的首席執行官,同時他還是BitAngels(面向比特幣投資人的天使團隊)和數字貨幣基金BitAngels DApps Fund的聯合創始人。Terpin聲稱他在7個月的時間里遭遇了兩次黑客攻擊,這直接導致他損失了價值2400萬美元的加密貨幣:他向加州律師事務所Greenberg Glusker提交的長達69頁的起訴書中提到了兩起分別發生在2017年6月11日和2018年1月7日的黑客攻擊案件。根據該文件顯示,兩次黑客攻擊中AT&T都未能保護他的的數字身份。

SIM卡交換詐騙:電信供應商與金融賬戶之間的關系?

所謂的SIM卡交換技術,就是通過欺騙電信提供商,將目標手機號碼轉移到犯罪分子控制的SIM卡上。一旦犯罪分子控制了目標的手機號碼,犯罪分子就可以利用它來重置受害者的密碼并登錄他們的在線帳戶(加密貨幣帳戶和金融賬戶是最常見的目標)。簡單來說,“SIM 卡交換”是一種復雜的社會工程學攻擊,別有用心者會收集特定目標的身份識別信息,以便向運營商證明“我就是你”。所以在這種情況下,即使帳戶受雙重身份驗證保護,這種方法仍然有效。去年的一項調查顯示,這種攻擊也被稱為“端口詐騙(port out scam)”,相對容易操作并且已經非常普遍。

SIM卡交換是一個引導電信供應商的過程,比如T-Mobile將被攻擊目標的手機號碼轉移到了攻擊者所持有的SIM卡上。一旦黑客收到手機號碼,他們就可以用來重置受害者的密碼并侵入他們的賬戶,這其中就包括了加密貨幣交易所的賬戶。

目前,美國執法部門已經將 “SIM卡交換詐騙”作為打擊加密貨幣欺詐的“重中之重”。

根據卡巴斯基實驗室近一年的追蹤,像這樣的攻擊現在很普遍,網絡犯罪分子利用“SIM卡交換詐騙”不僅竊取憑證并捕獲通過短信發送的OTP(一次性密碼),而且還對受害者造成財務損失。

如果有人竊取了你的手機號碼,你將面臨很多問題,特別是因為我們的大多數現代雙因素身份驗證系統都基于可以使用此技術攔截的SMS。犯罪分子可以通過密碼重置發送到你的手機劫持你的帳戶。除了以上所說的加密貨幣和銀行賬戶劫持外,更糟糕的是,他們可以使用被劫持的號碼來攻擊你的工作電子郵件和文檔。

“SIM卡交換詐騙”對新興的移動支付的影響

移動支付現在在發展中國家很大,基于移動手機的匯款允許用戶訪問融資和小額融資服務,并通過移動設備輕松存取,提取和支付商品和服務。但是現在這些移動支付遭受了有史以來的一波攻擊,因為所有這些攻擊都是由大規模進行的SIM卡交換欺詐所驅動的。

以巴西和莫桑比克為例,這兩個國家的SIM卡交換欺詐率很高,這兩國都講同一種語言(葡萄牙語)并面臨同樣的問題。通過使用社會工程甚至簡單的網絡釣魚攻擊,欺詐者控制客戶的手機號碼以接收移動貨幣交易,或收集家庭銀行OTP以完成資金轉移或竊取用戶的錢。

在本文中,我們將詳細介紹非常有組織的網絡犯罪如何發展自己的欺詐生態系統,以及莫桑比克如何解決SIM卡交換欺詐計劃中的資金被盜問題,其中移動支付是日常生活的重要組成部分。

網絡犯罪分子是如何進行“SIM卡交換詐騙”的?

詐騙開始于欺詐者通過使用網絡釣魚電子郵件,通過底下黑市購買相關信息,進而通過社會工程或在數據泄漏后獲取信息來收集有關受害者的詳細信息。一旦欺詐者獲得了必要的信息,他們就會聯系受害者使用的移動電信運行商。欺詐者使用社交工程技術讓電信運行商將受害者的手機號碼移至欺詐者自己的SIM卡上,例如,冒充受害者并聲稱他們丟失了手機。他們要求在新的SIM卡上激活此號碼。

此時,受害者的手機就會失去與網絡的連接,且欺詐者將接收針對受害者的所有SMS和語音呼叫。這允許欺詐者攔截通過短信或致電受害者的手機發送的任何一次性密碼,并最終使用基于SMS或手機呼叫認證的所有服務。

研究人員發現,移動運營商使用的安全保護流程很脆弱,使SIM卡交換攻擊很容易進行。例如,在某些運行商的流程中,為了驗證你的身份,運營商可能會要求客戶提供一些基本信息,例如全名,出生日期,最后一次充值憑證的金額,號碼的最后五個數,等等。但實踐中,欺詐者完全可以在社交媒體上找到這些信息或使用TrueCaller等應用程序根據號碼獲取來電者姓名。

不過攻擊者的目標有時是運營商,而不是個人。當運營商在小城市的分支機構工作的員工有時無法識別欺詐性或摻假的文件時,就會發生這種情況,尤其是位于報刊亭或購物中心的分支機構,這使得欺詐者能夠激活新的SIM卡。

另外,詐騙者有時會賄賂內部人員,每激活一張SIM卡支付10至15美元。當欺詐者發送旨在竊取運營商系統憑據的網絡釣魚電子郵件時,會發生最嚴重的攻擊。具有諷刺意味的是,大多數這些系統都不使用雙因素身份驗證。有時,此類電子郵件的目標是在運營商的網絡上安裝惡意軟件,所有欺詐者只需要一個憑證,就能進入運營商的系統。

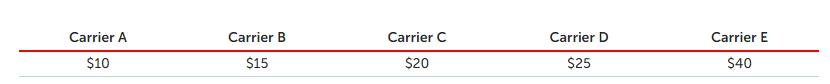

針對著名人或政客的SIM卡交換可能需要花費數千美元,這些費用在地下黑市都明碼標價:

網絡犯罪分子對此類攻擊非常感興趣,其中一些人決定將其作為一項服務出售給其他人。通常情況下,罪犯可以在兩三個小時內毫不費力地實施攻擊,因為他們已經進入了運營商的系統或跟內部腐敗人員打好了招呼。

如何知道你的手機發生了“SIM卡交換”攻擊

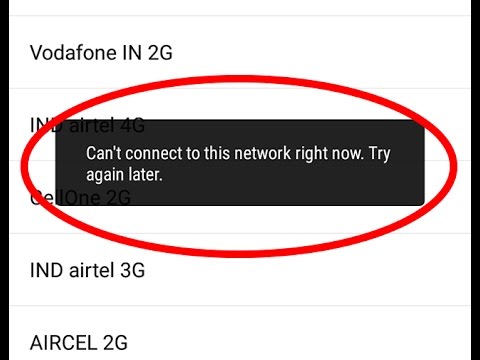

當你的手機在信號很強的地方突然沒有信號了,且時間很長,就表示可能有威脅了。

上圖是本文的作者去年在一家巴西酒店出差時,大約有30分鐘,手機突然失去了連接功能的截圖。

經過多番努力無果后,他嘗試重新啟動設備并再次試圖與運營商連接,但還是沒有成功。之后通過向運營商的客服人員詢問,才知道有人報告此號碼“丟失或被盜”,并要求在另一張SIM卡上激活它。

對WhatsApp的攻擊目前非常猖獗

WhatsApp是許多國家中受歡迎的即時通訊工具,巴西的欺詐者使用該應用程序在一項名為“WhatsApp克隆”的攻擊中實施詐騙。在SIM卡交換之后,罪犯所做的一件事就是加載WhatsApp和所有受害者的聊天記錄和聯系人。然后他們開始以受害者的名義發送消息,比如假裝被綁架情況,要求對方立即付款。

還有一些攻擊是專門針對公司高管們的,在SIM卡交換之后,聯系財務部門轉賬。

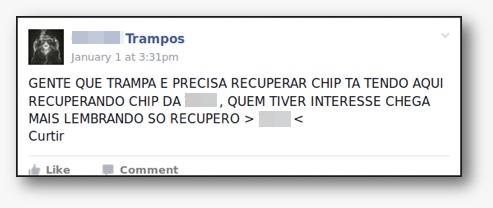

巴西的SIM卡交換攻擊示例

在2013年Nubank(虛擬信用卡)在巴西成功推出之后,如Banco Inter,Next,Digio和Neon相繼出現,他們都與數字帳戶綁定,且仍然依靠通過SMS進行雙因素身份驗證。這就為欺詐者實施SIM卡交換提供了方便。

欺詐者進行SIM卡交換后,在另一張SIM卡上激活了受害者的號碼。一旦獲得此訪問權限,欺詐者就會以受害者的名義使用應用程序中發布的信用卡進行多次非法操作。

莫桑比克的SIM卡交換攻擊示例

而在莫桑比克,微型金融服務非常發達,使用者僅需要一部手機即可搞定一切。

像M-Pesa這樣的移動支付系統在非洲產生了巨大的影響。在莫桑比克,每年約有50億美元通過該平臺進行交易,相當于該國GDP的約41%,而在肯尼亞這樣的成熟和人口稠密的市場,這一數字高達330億美元,占GDP總量的48%。

大多數本地銀行依賴于一次性密碼(OTP),許多人是不使用物理或軟件令牌,因為這會增加客戶的成本和復雜性,特別是那些低收入的客戶。

手機詐騙的趨勢在上升

隨著金融包容性服務在發展中國家的發展,欺詐者越來越猖狂。大多數SIM卡交換欺詐都是內外勾結的結果。比如銀行員工負責提供有關帳戶余額的信息以及有關受害者的詳細信息。有了這些信息,欺詐者就會進行網絡釣魚或SMmiShing攻擊,以訪問受害者的在線銀行賬戶及其驗證碼。

在攻擊開始,由于銀行使用短信進行OTP,犯罪分子需要進行SIM卡交換或SIM卡劫持,將所有受害者的通信重定向到他們所擁有的新SIM卡。為實現這一目標,運營商的一些員工負責激活手機號。

解決方案

銀行可以在48-72小時內,禁止更換SIM卡的手機號碼進行任何交易

當SIM卡被劫持時,欺詐者很可能會在SIM卡交換后幾分鐘內,快速從銀行賬戶轉移資金,以防止受害者有足夠的時間向移動運營商投訴并重新控制該號碼。

在SIM卡交換后用戶號碼被阻止后,受害者通常認為存在網絡問題,只有當他們發現附近的其他人仍然有網絡連接時,他們才決定去了解發生了什么。這中間就會浪費很多時間。

以莫桑比克為例,莫桑比克的所有移動運營商都為銀行提供了一個平臺,該平臺使用一個私有API,如果SIM卡交換涉及一個特定的手機號碼,且該號碼與一個銀行賬戶關聯的時間超過了預先設定的時間,該API就會發出警告。然后銀行決定下一步做什么。

大多數銀行禁止在過去48小時內更換SIM卡的手機號碼進行任何交易,而其他銀行則選擇72小時的更長時間。48-72小時的時間被認為是安全時間,在此期間,如果用戶是未經授權更換SIM卡的受害者,他們將與運營商聯系。

平臺工作流程的安全設置

銀行如果通過VPN連接到不同的移動運營商,因此所有的流量都是安全的。在線銀行系統向相應的移動運營商進行REST API查詢,并將移動電話號碼(MSISDN)和時間段(24-72小時)作為參數。

如果查詢為False,則銀行允許正常交易。如果為True,則銀行會阻止交易,并可能會請求其他步驟來驗證交易。需要注意的是,移動運營商不會與第三方(即銀行)共享個人身份信息(PII)。

一旦平臺工作流程實施,源自SIM卡交換攻擊的網上銀行欺詐就會急劇下降。不過目前,還幾乎沒有涉及實施反SIM卡交換平臺的銀行的案例。

必須避免以語音和短信作為真實身份的驗證機制

以上說的兩種措施都是臨時解決方案,終極解決方案是必須避免以語音和短信作為真實身份的驗證機制。

移動運營商依賴于舊協議進行通信,比如7號信令系統(signal System No. 7)或SS7,該系統最初是在上世紀70年代開發的。該協議存在安全漏洞,允許截取SMS消息或語音通話。按照今天的標準,如果你想保護銀行賬戶等高價值信息,手機/短信不再被認為是一種可靠的安全方法。2018年,Reddit的一次攻擊就給大多數公司敲響了警鐘。根據Reddit的說法,黑客攻擊發生在2018年6月14日到2018年6月18日之間,當時一名黑客利用基于SMS的雙因素身份驗證(2FA)通過短信攔截來入侵其部分員工的賬戶。然后,黑客設法從2007數據庫備份和一些Reddit用戶的當前電子郵件地址訪問舊的 salted 和 哈希密碼。

而且美國國家標準與技術研究院(NIST)也明確要棄用以雙因素驗證的方式來保護SMS的安全,如果可能,我們建議用戶選擇其他方式,例如在移動應用程序中生成OTP(如谷歌Authenticator)或使用物理令牌。

生物識別技術的應用

一些運營商已經實現了額外的安全機制,要求用戶通過語音生物識別,使用諸如“我的語音就是我的密碼”之類的口令進行身份驗證。這項技術非常安全,甚至可以檢測語音是否為錄音,或者用戶是否患有流感。然而,它被認為是一個昂貴的解決方案,特別是對于新興市場,并且需要一些額外的努力來集成后端系統。

自動短信服務

當請求SIM更改時,運營商可以自動進行消息通知:“你的號碼將從此SIM卡停用。”以提醒所有者已經有SIM更改請求。不過,這不會阻止劫持的發生,只會提醒用戶,以便他們在惡意活動的情況下能夠更快地做出響應。

在WhatsApp上激活2FA

為了避免WhatsApp被劫持,使用設備上的六位數PIN激活2FA至關重要。如果發生劫持事件,你將擁有另一層不易繞過的安全層。

不要在TrueCaller等類似應用中公開自己的信息

Truecaller是一款幫助用戶將那些騷擾電話或者不想接的電話全部屏蔽的軟件,但是,正如我們之前提到的,欺詐者使用此工具來查找有關目標的更多信息。因此,請不要在TrueCaller等類似應用中公開自己的信息。