英特爾再曝漏洞,影響2011年以來幾乎所有的產品

據(jù)外媒報道,英特爾處理器再現(xiàn)嚴重漏洞,影響數(shù)百萬臺運行英特爾處理器的計算機。黑客可利用這一新漏洞獲取英特爾處理器最近訪問過的任何數(shù)據(jù)。目前,英特爾已經發(fā)布漏洞補丁,并聯(lián)合各計算機廠商分發(fā)、由用戶安裝、運行、生效。微軟,谷歌,蘋果和惠普已采取措施保護客戶免受潛在威脅。

新漏洞暫無惡劣影響

新漏洞分別被命名為為ZombieLoad、RIDL(Rogue In-Flight Data Load)和Fallout。如同2018年初英特爾爆出的Meltdown和Spectre漏洞一樣,這些新漏洞主要利用的也是處理器的推測執(zhí)行(speculative execution)進程,進行側信道威脅。

這些威脅在PC端和云環(huán)境中都能生效,導致不同的應用程序、操作系統(tǒng)虛擬機和可信執(zhí)行環(huán)境泄露敏感信息,包括密碼、網站內容、磁盤加密密鑰和瀏覽器歷史記錄等。安全專家已經證明,即使用戶使用虛擬機和Tor瀏覽器上網,黑客也可以利用ZombieLoad獲取用戶的瀏覽記錄。而Fallout則主要用于確定操作系統(tǒng)的內存位置,導致后果更嚴重。

值得注意的是,如果想要成功利用這些漏洞,需要依賴在目標設備中原本存在的惡意軟件。但是,部分情況下,也可以通過JS代碼和惡意網站進行遠程利用。

專家提醒稱,普通的安全軟件很難檢測到這些威脅,且這些漏洞的利用過程不會在日志文件中留下記錄。不過,目前也沒有證據(jù)表明黑客已經對這些漏洞進行了惡意利用。

英特爾針對不同產品發(fā)布補丁

英特爾表示,這些漏洞最早由其內部研究人員與合作伙伴發(fā)現(xiàn),隨后很多研究人員或機構也發(fā)現(xiàn)了這些漏洞。來自密歇根大學、伍斯特理工學院、格拉茨科技大學、imec-DistriNet、KU Leuven、阿德萊德大學、微軟、VUSec組織、Bitdefender甲骨文和奇虎360的研究人員都得到了英特爾的致謝。有研究報告表明,英特爾從2018年6月份開始就陸續(xù)接到相關漏洞的報道。

英特爾將這系列漏洞統(tǒng)一歸類為微架構數(shù)據(jù)采樣(Microarchitectural Data Sampling )漏洞,其中有三個CVSS評級為中級,而一個CVSS評級為低級。這系列漏洞分別為:

CVE-2018-12126:存儲緩沖區(qū)數(shù)據(jù)采樣(MSBDS)

CVE-2018-12127:加載端口數(shù)據(jù)采樣(MLPDS)

CVE-2018-12130:填充緩沖區(qū)數(shù)據(jù)采樣(MFBDS)

CVE-2019-11091:對不可緩存內存的數(shù)據(jù)采樣(MDSUM)

英特爾表示:

在特定情況下,MDS系列漏洞使得惡意進程能夠從同一 CPU 核心上運行的另一個進程中讀取數(shù)據(jù)(涉及在 CPU 內核中使用的緩沖區(qū))。因為數(shù)據(jù)不會在進程切換時被清除,惡意進程可以推測性地從所述緩沖區(qū)中采樣數(shù)據(jù)、知曉其中的內容、從同一 CPU 內核上執(zhí)行的另一個進程中讀取數(shù)據(jù)。

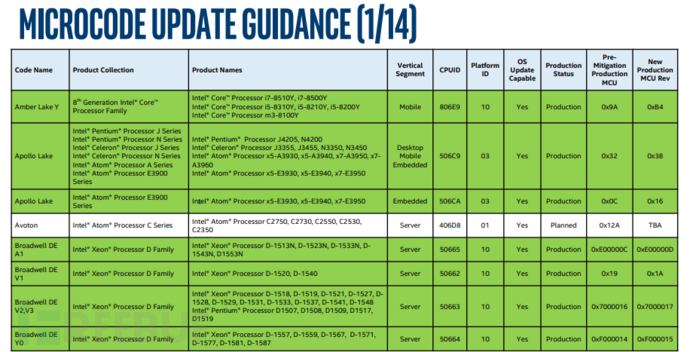

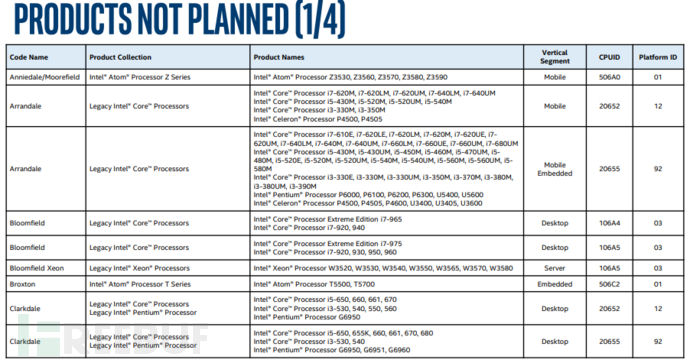

其中,2011年及以后的產品都有可能受到這些漏洞影響。第8代和第9代核心處理器以及第二代Xeon可擴展處理器等新產品可以在硬件層面解決這些漏洞。 其他一些可能受影響的產品已經收到或即將接收微代碼更新,以緩解影響。 英特爾公布了一份處理器列表,列出了即將發(fā)布更新和不更新的產品列表。

待修復的產品(部分)

不在修復計劃中的產品(部分)

英特爾表示,對于大多數(shù)PC而言,更新補丁對性能的影響都很小,但最終結果還是與數(shù)據(jù)中心工作負載有關。

專家表示,ARM和AMD處理器不受到影響。 微軟、谷歌、蘋果、XenProject和Linux都發(fā)布了針對這些漏洞的分析文章和建議。其他研究機構或研究人員也發(fā)布了多篇相關研究論文。漏洞PoC、演示視頻以及幫助用戶檢查系統(tǒng)是否易受威脅的工具也都已經發(fā)布,感興趣的讀者可以點擊鏈接了解詳情。