Spectre漏洞 v2 版本再現,影響英特爾 CPU + Linux 組合設備

近日,網絡安全研究人員披露了針對英特爾系統上 Linux 內核的首個原生 Spectre v2 漏洞,該漏洞是2018 年曝出的嚴重處理器“幽靈”(Spectre)漏洞 v2 衍生版本,利用該漏洞可以從內存中讀取敏感數據,主要影響英特爾處理器 + Linux 發行版組合設備。

阿姆斯特丹自由大學系統與網絡安全小組(VUSec)的研究人員在一份新的研究報告中提到,該漏洞被稱為 "本地分支歷史注入漏洞”,被追蹤為 CVE-2024-2201。此漏洞可以繞過現有的 Spectre v2/BHI 緩解措施,以 3.5 kB/sec 的速度泄漏任意內核內存。

現階段很難有效修復 Spectre v2 漏洞,這和處理器現有的推測執行(Speculative execution)機制有關。

推測執行是一種性能優化技術,現代處理器會猜測下一步將執行哪些指令,并提前執行從而加快響應速度。

VUSec 于 2022 年 3 月首次披露了 BHI,并將其描述為一種可以繞過英特爾、AMD 和 Arm 現代處理器中 Spectre v2 保護的技術。雖然該攻擊利用了擴展的伯克利數據包過濾器(eBPF),但英特爾為解決該問題提出了禁用 Linux 非特權 eBPF的建議。

英特爾公司表示,特權管理運行時可以配置為允許非特權用戶在特權域中生成和執行代碼--例如Linux的'非特權eBPF',這大大增加了瞬時執行攻擊的風險,即使存在針對模式內分支目標注入的防御措施。

可以對內核進行配置,在默認情況下拒絕訪問非特權 eBPF,同時仍允許管理員在需要時在運行時啟用它"。原生 BHI 通過證明 BHI 無需 eBPF 即可實現,從而抵消了這一反制措施。它可能會影響所有易受 BHI 影響的英特爾系統。

訪問 CPU 資源的攻擊者可以通過安裝在機器上的惡意軟件影響推測執行路徑,從而提取與不同進程相關的敏感數據。

CERT 協調中心(CERT/CC)在一份公告中提到:禁用特權 eBPF 和啟用(Fine)IBT 的現有緩解技術目前不足以阻止針對內核/管理程序的 BHI 攻擊。未經認證的攻擊者可以利用這個漏洞,通過投機性跳轉到所選的小工具,從 CPU 泄漏特權內存。

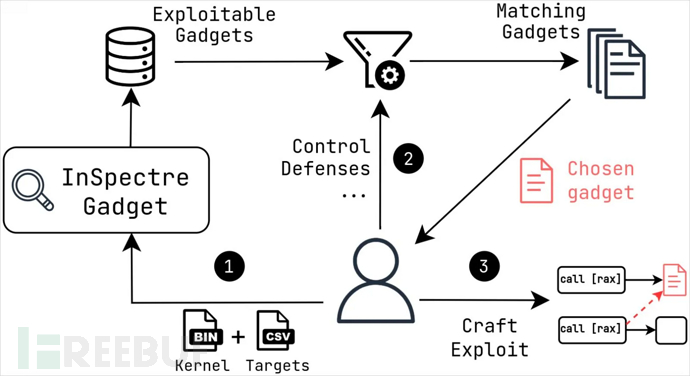

Spectre v2 漏洞利用

經證實,該漏洞已經影響到了 Illumos、英特爾、紅帽、SUSE Linux、Triton Data Center 和 Xen等多個系統。

據悉,該漏洞是 Spectre v1 的一個變種,能夠通過利用推測執行和競爭條件的組合泄漏 CPU 架構的數據。

蘇黎世聯邦理工學院(ETH Zurich)的最新研究披露了一系列被稱為 "Ahoi攻擊 "的攻擊,這些攻擊可用于破壞基于硬件的可信執行環境(TEE)和破解機密虛擬機(CVM),如AMD安全加密虛擬化-安全嵌套分頁(SEV-SNP)和英特爾信任域擴展(TDX)。

這些代號為 Heckler 和 WeSee 的攻擊利用惡意中斷破壞CVM的完整性,允許威脅者遠程登錄并獲得高級訪問權限,以及執行任意讀、寫和代碼注入以禁用防火墻規則和打開root shell。

研究人員表示:Ahoi 攻擊是攻擊者通過利用管理程序向受害者的vCPU注入惡意中斷,并誘使其執行中斷處理程序而實現的。這些中斷處理程序可以產生全局效應,比如改變應用程序中的寄存器狀態等等,攻擊者可以觸發這些中斷處理程序,從而成功入侵受害者的CVM。

目前,英特爾更新了針對 Spectre v2 的緩解建議,現在建議禁用非特權擴展伯克利數據包過濾器(eBPF)功能、啟用增強型間接分支限制猜測(eIBRS)和啟用監控模式執行保護(SMEP)。