企業安全體系架構分析:安全體系架構概述

最近都在談論安全體系架構,我也有一些觀點想與諸位分享,主題圍繞著如何搭建企業級安全體系架構來進行,本期重點是搭建安全體系架構的先決條件,全主題不以投入資金來定安全體系,安全體系架構不是安全設備的堆積,這一點是重點想要分享的。

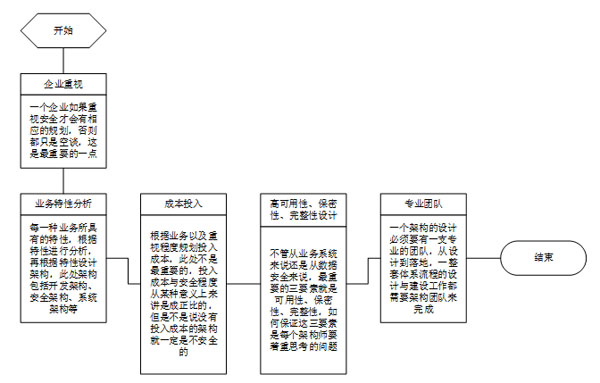

一套好的安全架構離不開以下幾點支撐:

- 企業的重視

- 業務的特性分析

- 成本

- 架構的高可用性+保密性+完整性分析

- 專業的團隊

邏輯圖

其中談到的企業重視是最重要的一點,它決定著架構的策略側重點、投入的成本、團隊的組建等等,如果企業高層不重視安全架構的設計,那么從戰略角度來講安全的投入也不會很大,同樣安全團隊的專業程度也不會很高,這是戰略意義決定的。

一般設計架構都是按照業務需求和特性來設計的,這里舉個例子,我需要一套HTTP對接的業務,那么相應安全需求就是購買HTTPS證書、WAF、抗DDOS等等,以及開發方向會選用什么開發架構,使用什么語言進行應用開發,要關注相關框架以及語言漏洞。如果我的業務僅需要FTP對接,那么上述WAF、HTTPS證書等就不需要涉及了,根據業務特性和需求來設計企業的安全架構也是一大重點。

之后是投入的成本,上圖中我說投入成本與安全程度從某種意義上來講是成正比的,但不是說沒有投入成本的架構就一定是不安全的,這句話不太好理解,在這里重點解釋一下,安全產品所帶來的安全力度的確很大,這里就以WAF來舉例,它可以代替我們阻斷很多攻擊,比如SQL注入,比如struts2、比如java反序列等等,它可以最大程度的保證HTTP層面的安全性,但是最強大的往往是自身,須知如果企業的開發架構完善,WAF便只是錦上添花的產品,很多開發架構都帶有過濾、轉義,這也是為什么基礎攻擊手段越來越不好使的原因之一。一套好的安全體系架構一定不是用錢堆出來的,這個概念大家要了解。

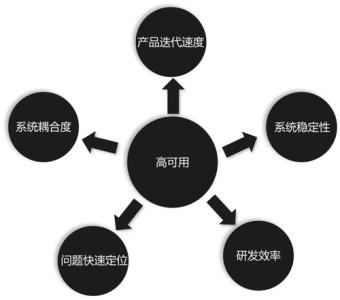

關于高可用性,這里一般分為網絡的高可用和數據的高可用以及應用的高可用,網絡高可用顧名思義,當一個網絡接口down了,切換到另一個接口不影響正常訪問,數據高可用應用高可用也是同理,高可用的設計是在一個架構設計的最初就必須要考慮的,這里包括系統架構、安全架構和開發架構,都需要考慮這個問題。

隨著國家對于數據保密性要求越來越高,以及業務數據的私密性特點,保證數據的保密性需求也是越來越大,此處保密性架構設計也需要更全面的加密,包括軟件加密、硬件加密、邏輯加密等等,國密算法的推行隨著時間的發展也會越來越完善,在這里建議架構設計的時候推行國密算法兼容 RSA雙重算法,保證國產化的同時保證業務的兼容性。

數據完整性一般體現在包校驗上,防篡改的設計也是需要架構師著重費心的地方之一。

以上要有一支專業團隊,包括密碼學、應用安全、網絡安全、系統安全等多個方面的人才組建的安全團隊,需要彼此之間配合搭建一套完整的安全體系架構,管理制度也不能少,如此一套完善的安全體系架構就算是有了基礎的建設能力,后篇會講述具體架構設計以及落地。

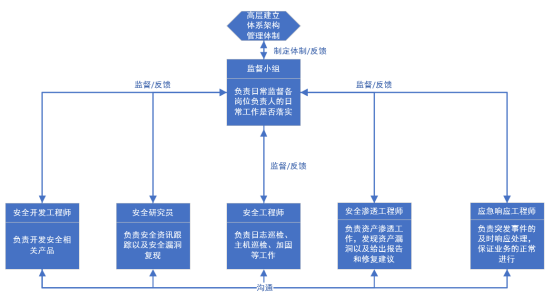

首先從管理層面的角度來講,要有健全的管理體制,一般由安全工程師負責日常安全巡檢以及加固,包括日志巡檢、物理巡檢等等,由應急響應工程師來負責突發事件的安全補救,由安全研究員來負責安全資訊傳遞以及安全漏洞復現,由安全滲透工程師來負責對全網范圍的公司財產進行滲透測試保證財產安全。由安全開發工程師來開發安全產品供同僚們使用。當然以上也可以由一人身兼眾職。并且需要高層建立監督小組以及出臺監管機制,監督各個崗位的安全負責人來完成日常工作,這保證了安全職責確實向下執行,建立工作獎懲機制,來保證各個崗位負責人的工作積極性。

其中每個崗位又會細分為以下工作:

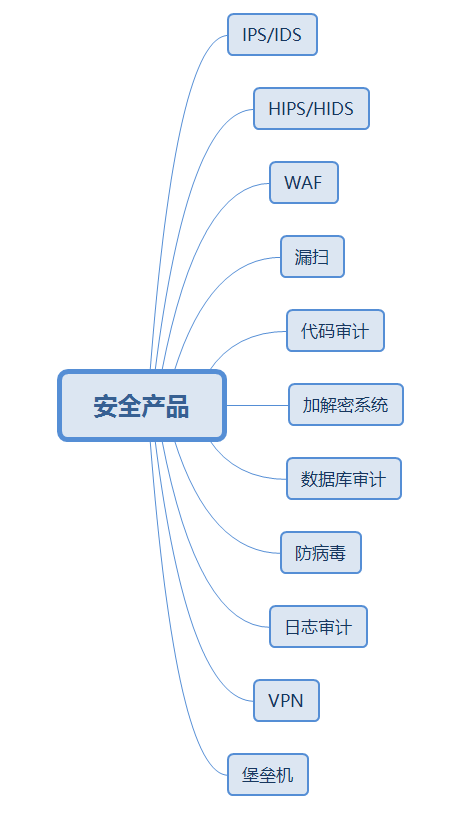

安全開發工程師開發安全產品,大致有:IPS/IDS、HIDS/HIPS、WAF、漏掃、代碼審計、堡壘機、VPN、加解密系統、日志審計、數據庫審計、防病毒、報警體系、監控體系等產品。

安全研究員主要熟知公司開發所用的架構,每個業務所用的框架和語言、包括接口、對接協議等都需要了解、關注相關漏洞,尤其是開源架構的使用,首先要確保架構本身的穩定性、安全性、保密性,綜合評估可用性后再進行部署與使用。

安全工程師需要隨時進行日志分析,最好能與開發進行溝通,實現自動日志分析的功能,這樣會過濾大量日志,人工日志分析量會降低很多,提高效率。

安全滲透工程師需要熟知網絡架構、應用架構、業務架構,做出相應重點的滲透測試,側重點在于不影響業務,最好不產生垃圾數據。

應急響應工程師要隨時隨地觀察系統是否出現異常情況,最好能與開發進行溝通,實現自動化監控報警,以降低工作量提升工作效率,并且提升準確率。

其實安全團隊每一個人都應該是安全開發,不論是大到成熟的體系化產品開發還是小到一個安全腳本的開發,安全團隊的每個人都能勝任,有這樣的團隊基本上安全無憂。