安全 | 從贖金角度看勒索病毒演變

自2017年一場全球性互聯網災難——WannaCry爆發,勒索病毒正式進入人們的視野,如同打開了潘多拉的盒子。近年來,勒索病毒無論是傳播方式,還是代碼結構,都一直在“進化”。

但今天,我們不談技術,單單從經濟角度,談一談勒索病毒在交易過程中的演變。交易過程即支付贖金的過程,從另外一個角度探索,勒索病毒為何會如此“繁榮”?

為了更好回答這個問題,我們不急于直入主題,先來談談歷史背景。

加密數字貨幣(以比特幣為例)

比特幣(Bitcoin)的概念最初由中本聰在2008年11月1日提出,并于2009年1月3日正式誕生。比特幣的技術講起來蠻復雜,簡化的說,區別于傳統中心化的法定貨幣交易系統,這是分布式加密數字貨幣系統,不可人為操縱,所有交易都匿名且真實有效,不可能被偽造。而且比特幣的數量是固定的,不會發生膨脹,財富不會被稀釋,類比于法定貨幣,有抗通脹作用。歸根結底,加密數字貨幣(以比特幣為首)與法定貨幣在根源屬性上是一致的,都是一種信用而已,人們相信它,愿意使用它,它就有了交易屬性,可以作為衡量資產和財富的一種標準。

作為一種新興的貨幣,剛開始,人們肯定不會那么待見的。在比特幣誕生的第二年,2010年5月21日,美國程序員拉絲勒用1萬枚比特幣換取了兩款披薩餅,折合市場價30美元,也就是說,比特幣的初始價值差不多是0.003美元。

起初,比特幣價格都是緩慢增長的,而2017年是比特幣發展史中十分重要的一年,全年漲幅高達1700%,這一年到底發生了什么事?

勒索病毒(Tor網絡與加密數字貨幣的一種應用)

2017年,微軟在4月14號發出安全公告《Microsoft 安全公告 MS17-010 - 嚴重》,該漏洞幾乎影響所有微軟系統,黑客可直接利用該漏洞執行任意命令。同年,5月12日WannaCry勒索病毒在全球爆發,WannaCry利用MS17-010永恒之藍漏洞進行傳播感染。短時間內感染全球30w+用戶,包括學校、醫療、政府等各個領域。

其實在WannaCry勒索病毒爆發之前,勒索病毒就一直有,只是這一次像是“一戰成名”一樣,人盡皆知,因為其確實影響到了普通大眾的生活。當然,“一戰成名”不僅僅會引起普通民眾的廣泛關注,同樣也“喚醒”了廣大黑產團隊,包括潛在的可能往這個方向發展的技術愛好者。就是說,勒索病毒這一種新的“商業模式”,被越來越多從事黑產的人士所喜愛。

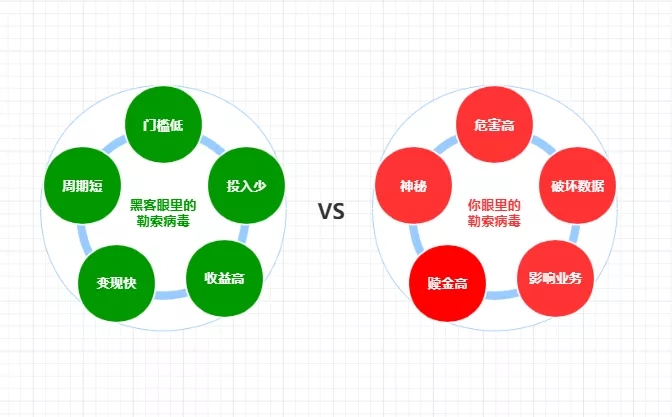

勒索病毒之于黑產人士,有哪些優點?

- 門檻低

- 投入少

- 周期短

- 變現快

- 收益高

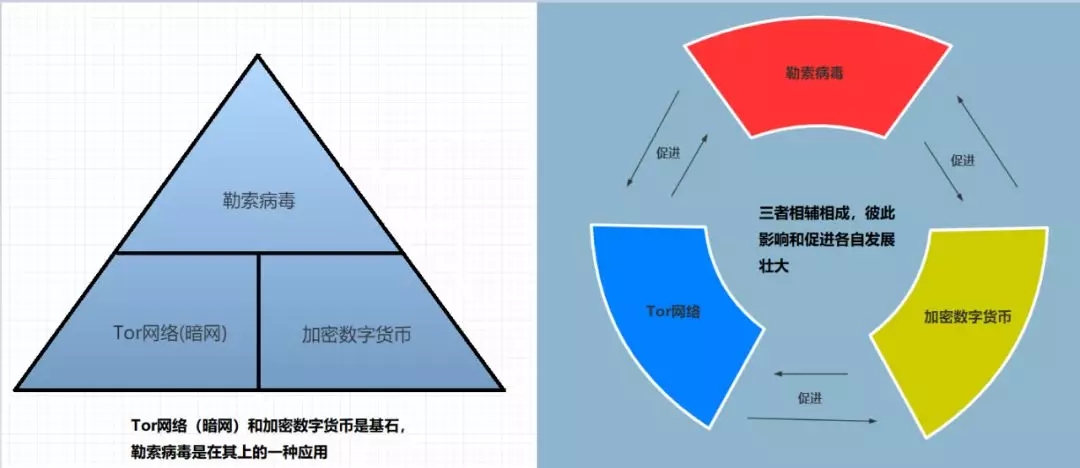

門檻低和投入少,主要還是得益于Tor網絡。就是這樣一個平臺,可以快速完成人力召集,并且保障了彼此身份的保密性,也可以快速發布勒索病毒應用,如RaaS(勒索軟件即服務),通過購買這些軟件,對目標客戶進行滲透和攻擊,完成勒索動作。

周期短和變現快,主要得益于加密數字貨幣,正是這一貨幣體系,保障了攻擊者的“支付安全”,隨時可以提現,又不用擔心暴露身份。當然,這也與勒索病毒本身有關,即勒索病毒會加密數據,很多重要業務急于恢復數據和業務,不得不在短時間內快速完成交易。

而收益高,就是勒索病毒本身的原因,由于數據和業務被破壞和或中止,對大多數人或企業來說,都是災難性的。在“災難”面前,愿意為之付高價贖金,自然是情理之中了。

總之,沒有Tor網絡和加密數字貨幣,就不會有勒索病毒的發展壯大;而反過來,勒索病毒的發展壯大,又極大促進了Tor網絡和加密數字貨幣體系的健壯性,使支撐者和維護者越來越多。

如何交贖金,為何對勒索病毒的發展如此重要呢?支付方式有哪些演變呢?接下來,切入主題,談談交易的藝術。

關于贖金交易方式的梳理

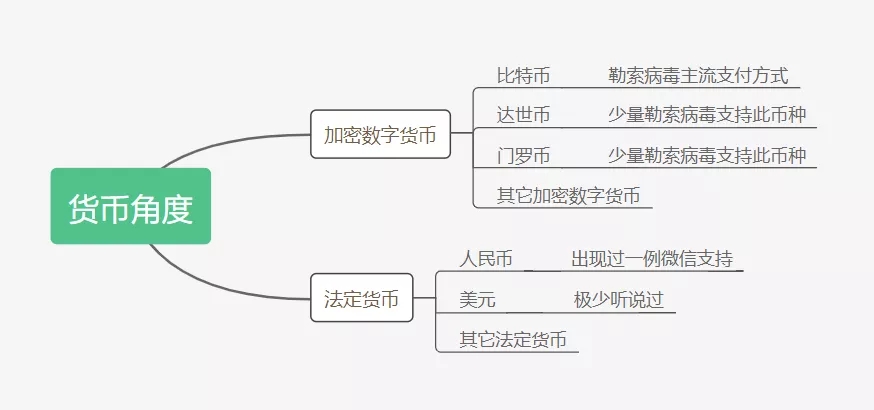

交易可以從兩個方面進行分類,一個是支付的貨幣角度,一個是聯系通信方式角度。貨幣角度,指受害者直接支付給黑客的貨幣,一種是加密數字貨幣,一種是法定貨幣。但通常來講,以加密數字貨幣為主流,而加密數字貨幣的主流則是比特幣。

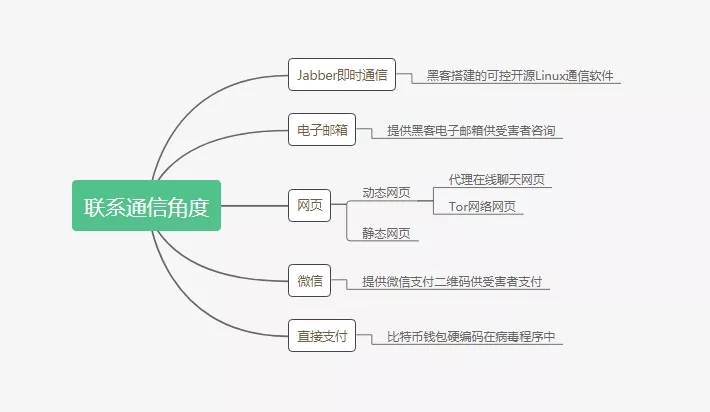

聯系通信方式角度,即受害者聯系黑客的方式,用以確認贖金金額、贖金地址等問題。經過多年迭代和演變,大致分化出了以下類型:

- Jabber即時通信

- 電子郵件通信

- 網頁

- 微信

- 直接支付

下文,一一闡述各個類型。

1. 微信支付:典型代表UNNAMED1989

2018年12月1日,一款叫UNNAMED1989勒索病毒在公眾視野出現,據報道有10萬主機感染,大量終端被加密。所不同的是,此勒索病毒,首次使用了微信支付贖金的方式,前無古人后無來者,各大媒體冠以“全國首例”使用微信支付贖金的勒索病毒,其實說全球首例也不為過,真的是勒索病毒發展史的一朵奇葩。確實是首例,但現在來看估計也是最后一例,后果是活生生的:

下圖左邊,是UNNAMED1989勒索病毒運行后的勒索界面,一個碩大的微信支付二維碼看的人好尷尬,贖金是110元人民幣(大大“拉低”了正常勒索病毒的贖金下限)。

下圖右邊,就是UNNAMED1989勒索病毒的作者,22歲的羅某某,沒幾天就被抓了,原因嘛,你懂的。

所以,你看,加密數字貨幣,對勒索病毒而言是幾乎不可替代的存在。使用銀行賬號,微信支付,支付寶等等方式,真的不適合勒索病毒。從攻擊成本來講,特別不劃算,為了區區110元,居然鋌而走險,暴露自己身份。人性本身,就是趨利避害的,所以感覺就是一個年輕并不專業的黑產人士玩了一次過家家一樣。

2. 直接支付:典型代表WannaCry/JCry

既然傳統法定貨幣交易方式(網銀/微信/支付寶等)不能用,自然將支付方式調整為加密數字貨幣了,這其中,主要還是以比特幣為主。那比特幣又怎么支付呢?對于幣圈人士來說,信手拈來,但對普通民眾來說,還是有點懵逼的。不過,早期階段,懵逼的還有勒索病毒的策劃者,由于無法考慮到普通民眾對黑科技的掌握程度和黑吃黑等復雜因素,把贖金支付流程都設置得過于簡單粗暴了:直接支付。

典型代表WannaCry勒索病毒(2017年),其完成所有文件加密后釋放說明文檔,彈出勒索界面,需支付價值幾百美元等值的比特幣到指定的比特幣錢包地址,三個比特幣錢包地址硬編碼于程序中。

115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn

12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw

13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94

如上圖所示,比特幣錢包地址直接就放在勒索界面上。給人的感覺就是,賬號放在這里了,你愛打不打。這里有很多邏輯問題,分列如下:

- 因為比特幣錢包是匿名的,而比特幣的轉賬記錄又是公開的,如果直接把比特幣轉賬給了黑客,那么怎么證明那錢是你轉過去的,真的挺頭疼。對黑客來說也是,這么多人給我打錢,哪一個受害者是真正交了贖金的呢?

- 如果提前聯系黑客呢?Check payment和Contact us根本不好用,怎么聯系,都很難有答復。

- 此外,還存在“黑吃黑”的現象,“假黑客”通過修改“原版Wannacry”比特幣錢包地址,修改后重新進行攻擊。這樣一來,“假黑客”收了錢,而密鑰卻在WannaCry原作者手里,這怎么可能解得了密?這對WannaCry原作者也是打擊,自己布下的局,居然讓其他人來享受“革命果實”,這怎么能忍。

- 贖金不是以比特幣為計量單位,而是以美金為計量單位,再觀察上圖比特幣錢包上方的提示語“Send $300 worth bitconis to this address”,翻譯過來就是,“請將價值300美元的比特幣打入這個比特幣地址”。問題是?比特幣價格是市場化浮動交易,每時每刻都在變化,有時候波動還特別大。所以價值300美元這個贖金,特別不好操作,等黑客收到的時候,有可能高于300,也有可能低于300,這非常麻煩。

下圖,是今天比特幣一天的波動價格,有時候這個波動可以夸張到百分之幾百的漲跌幅度。

3. 郵箱通信:典型代表Globelmposter/CrySis/Ryuk

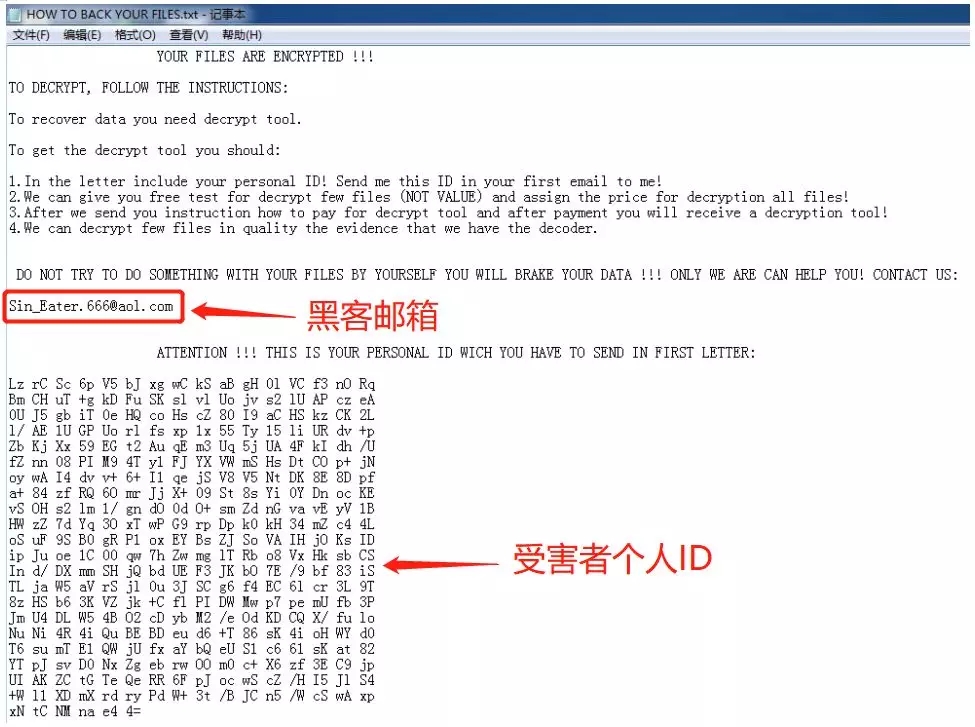

作為硬編碼比特幣支付的一種改進,郵件通信目前已成為勒索病毒主流的聯系方式之一,黑客會將自己的郵箱地址嵌入到勒索信息中,或者干脆文件加密后綴也改成了郵箱地址。以著名的Globelmposter勒索病毒“十二主神”變種為例,下圖為黑客留在受害者主機上的勒索信息文件,文件名為HOW TO BACK YOUR FILES.txt,下圖可以看到,黑客留下了郵箱地址Sin_Eater.666@aol.com,還有受害者的個人ID,用于唯一標識“客戶”。

這里完全沒有黑客的比特幣錢包地址,沒有硬編碼到勒索程序中,避免了上述情景下的尷尬狀況。

而且也考慮到了“用戶”體驗問題,怎么交贖金,比特幣地址多少,交多少比特幣,被加密的數據能恢復嗎,我是小白,我該怎么操作等等……一系列疑問,黑客會在郵箱里面“全方位耐心解答”。總之,你要交錢,他肯定比你還積極的(巴不得把畢生技術功力傳授給你,就怕你不懂比特幣交易)。

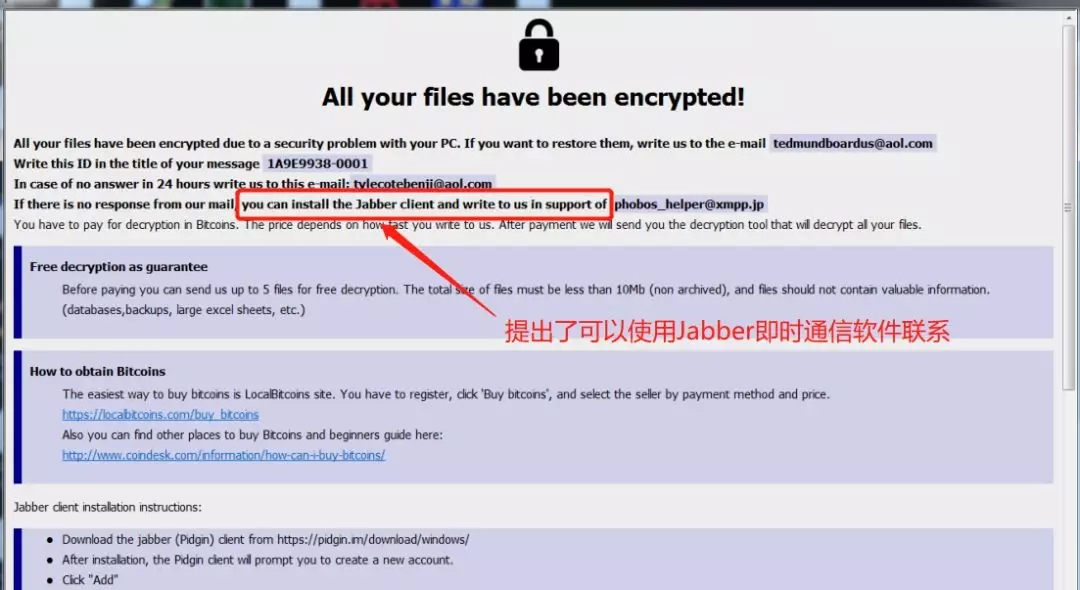

4. Jabber即時通信:典型代表Phobos/GandCrab3.0

除了郵箱通信,Jabber也被當作一種勒索病毒的聯系方式,有些勒索家族會將這種通信方式作為備用方式,典型的代表是Phobos勒索病毒和GandCrab3.0勒索變種。

Jabber 是著名的Linux即時通訊服務服務器,它是一個自由開源軟件,能讓用戶自己架即時通訊服務器,可以在Internet上應用,也可以在局域網中應用。Jabber最有優勢的就是其通信協議,可以和多種即時通訊對接。

不過,缺點也很明顯,Jabber的主要受眾是技術宅,普通大眾是沒玩過Linux即時通訊工具的,所以這個受用面還是比較窄的。

存在即合理,作為“備胎”通信,由于Jabber開源,且自己可搭,成本和維護都很經濟,很安全。雖然多數人不懂怎么用,不過人急了總會想到辦法的。

5. 網頁在線聊天:典型代表Sodinokibi/GandCrab4.0以后

作為郵件通信的一種改進,網頁在線聊天,被主流勒索寡頭所喜愛。典型代表是GandCrab4.0以后的勒索變種,以及Sodinokibi勒索病毒。

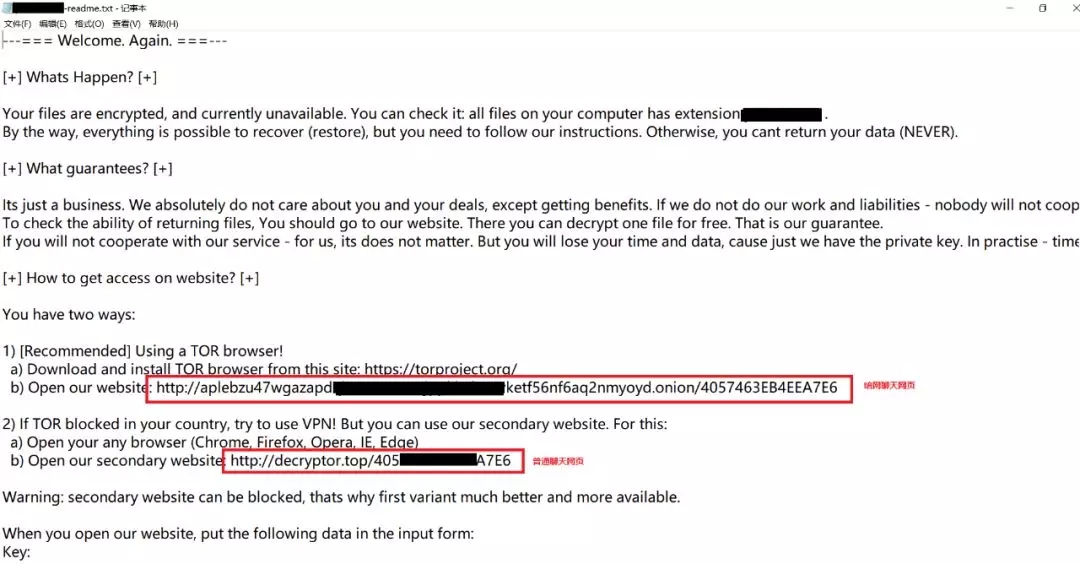

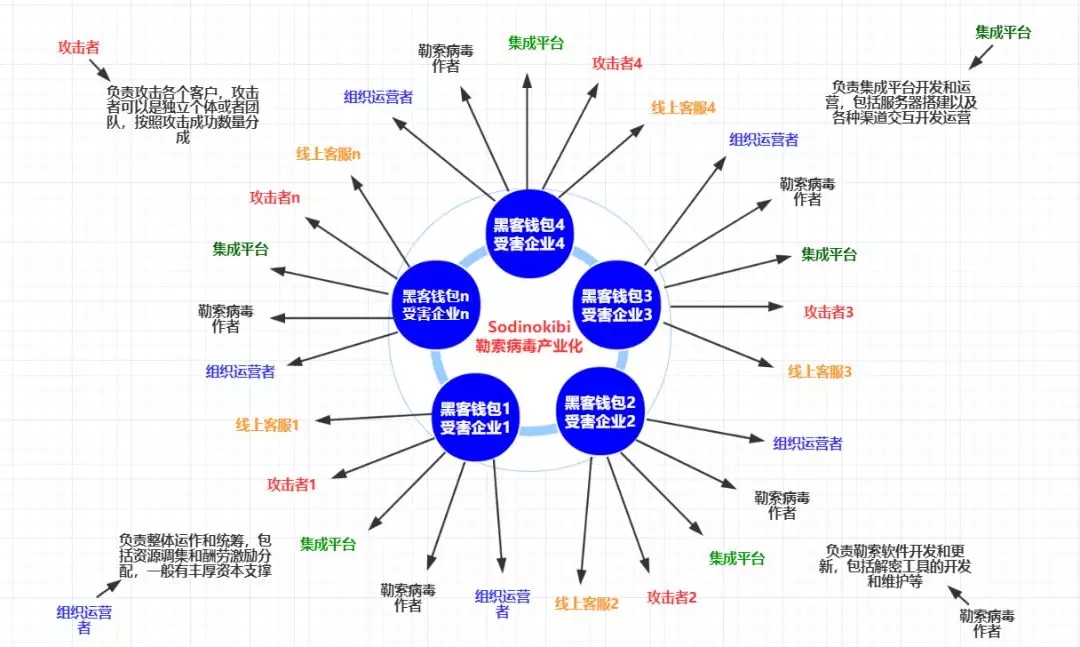

以Sodinokibi勒索病毒為例,該勒索之所以開始爆發,主要還是得益于其已形成產業化規模,即分布式團伙作案,每個人各司其職,按勞分配,多勞多得。首先,Sodinokibi勒索病毒運行成功后,會在主機上留下如下勒索信息,形成“隨機后綴-readme.txt”的文檔:

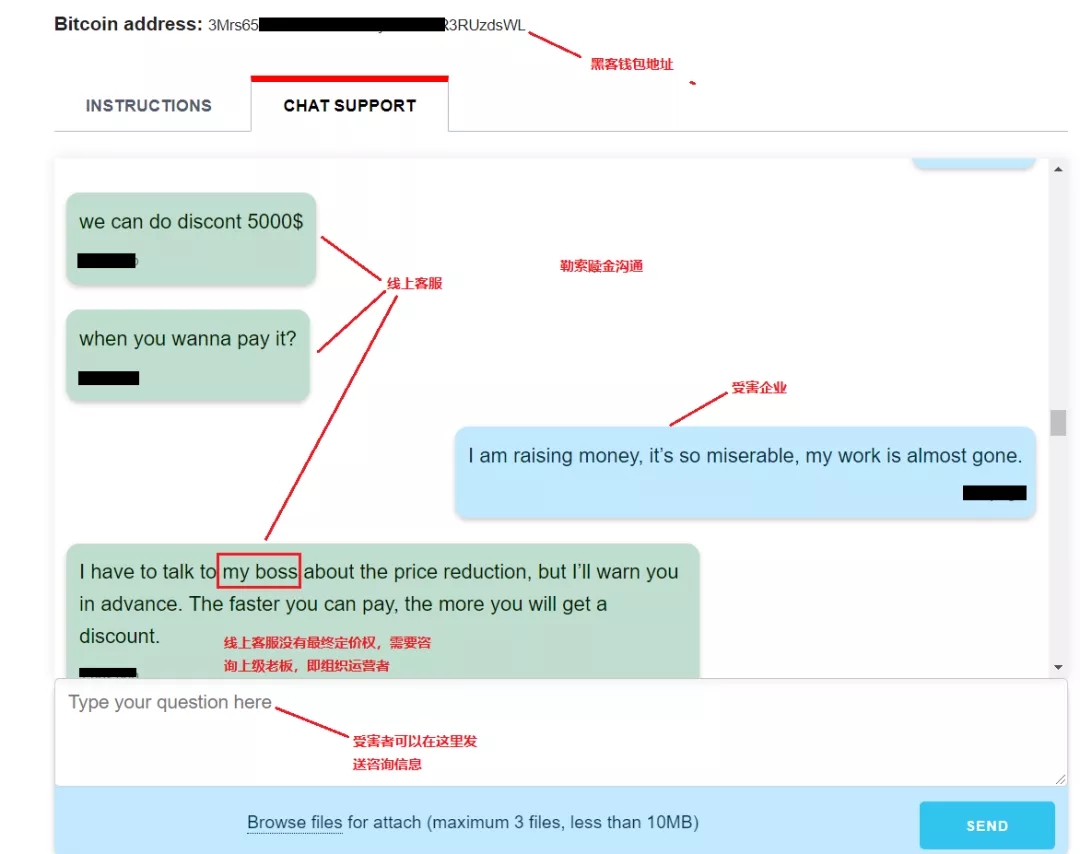

可以看到,此病毒留了兩個黑客聯系網頁,一個是暗網聊天網頁,一個是普通聊天網頁,受害企業可以根據自身情況任意聯系(訪問)其中一個網頁。訪問該網頁后,可以看到,這是一個可以聊天的網頁,設計十分專業,可以用于黑客與受害企業就贖金問題進行協商。

不過,實際上,這是一個產業化的團隊,黑客并沒有直接與受害企業溝通,而是雇傭了一批線上客服,7*24小時在線,負責與受害者溝通,并協商價格。這個工作難度相對不大,但需要人力較多,在線時間較長,所以外包給客服再合適不過了。當然,線上客服沒有最終定價權,最終贖金價格由上級老板拍板,即Sodinokibi勒索病毒的組織運營者。

Sodinokibi勒索病毒的要價普遍偏高,多數是在3到6個比特幣,所以其主要攻擊對象是企業,并且是中大型企業,其攻擊目的是癱瘓企業核心業務網絡,因此很多受害企業迫于無奈交了不少贖金。正常情況下,受害企業所交贖金不會低于20萬人民幣。

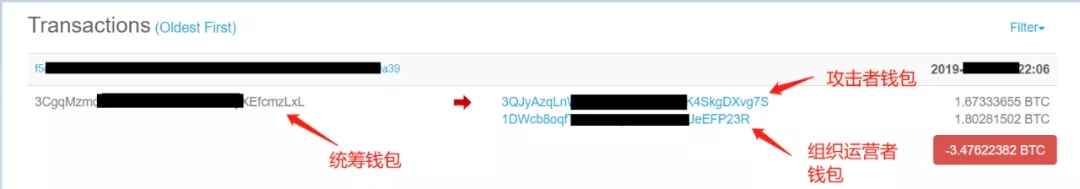

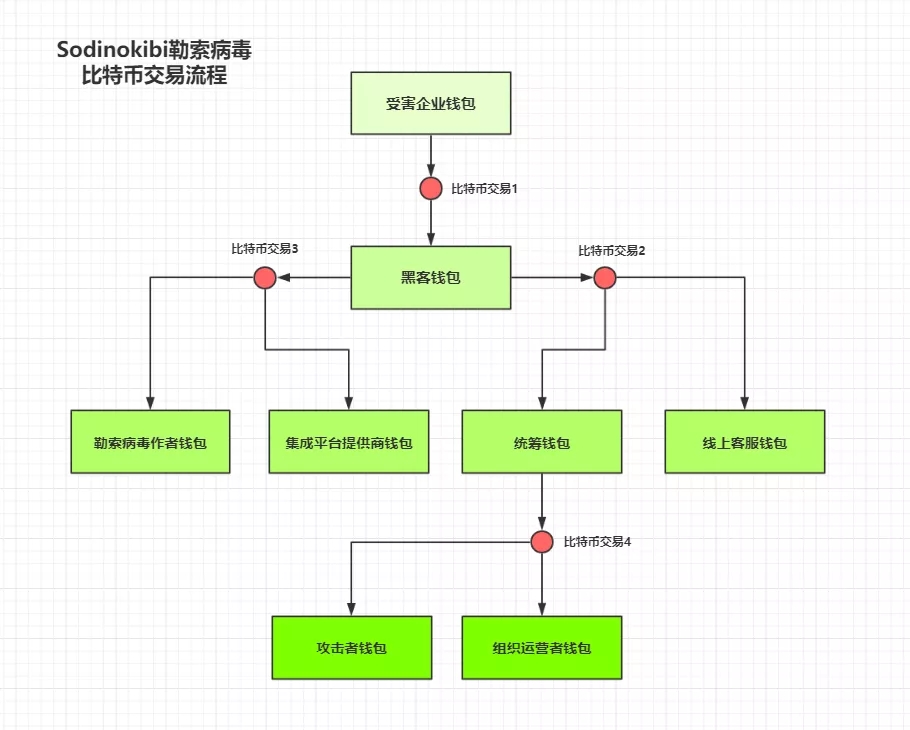

由于其為產業化運作,故此每個參與者都有相應的分成。我們通過大量數據研究發現,當受害企業向黑客錢包轉入比特幣的時候,此錢包會分批次轉入其它成員。

如下圖所示,某次攻擊成功后,將贖金分2批轉給了4個錢包,分別是勒索病毒作者錢包、集成平臺提供商錢包、線上客服錢包、統籌錢包。

勒索病毒作者、集成平臺提供商屬于薄利多銷型,每一筆交易都有提成,所以單次提成比例雖低,但總數是非常客觀的;線上客服按勞分配,說服一個客戶,就有一小筆提成,當然大頭不在他們,因為他們可替代性比較強,技術難度也不大。

每次攻擊所得的贖金,大頭由統籌錢包分配給了攻擊者和組織運營者,攻擊者是實際從事攻擊企業的個人或者滲透團隊,所以單次成功后的貢獻比較大,而任何個人和團隊都能參與到不同客戶的攻擊活動中來,類似銷售團隊,每成一單,提成都比較可觀。最后的大頭,當然給了組織運營者,其負責拉通了各個環節和資源,保障平臺和團伙的正常運作。

我們大致抽象出其交易流程如下:

基于上述追蹤,Sodinokibi勒索病毒的產業化運作模式形如:

講這么多,其實就是想告訴大家,勒索病毒已經不再是單純的個人行為,演變至今,必須以集體力量對抗集體力量。

如果攻擊者已經產業化運作,防護者更不應該只是單純的安裝某個軟件,就指望著解決所有問題,這是很困難的,防勒索,還得系統化思考,深層次多角度進行產業化對抗。

好了,今天先談到這里,下次我們將深入探討下,中了勒索病毒該怎么辦的問題。