25種常見的物聯(lián)網(wǎng)安全威脅

物聯(lián)網(wǎng)是設(shè)備通過互聯(lián)網(wǎng)的連接。就像社交網(wǎng)絡(luò)或電子郵件服務(wù)一樣,物聯(lián)網(wǎng)實際上并沒有連接人,而是連接了智能設(shè)備,這些智能設(shè)備包括但不限于您的計算機,智能手機,智能家電,自動化工具等。

但是,與現(xiàn)有的所有類型的技術(shù)類似,物聯(lián)網(wǎng)也是一把雙刃劍。 它有它的優(yōu)點,但是伴隨著這項技術(shù)存在著嚴重的威脅。由于制造商相互競爭以將最新設(shè)備推向市場,因此很少有人考慮與其物聯(lián)網(wǎng)設(shè)備相關(guān)的安全性問題。

常見的物聯(lián)網(wǎng)安全威脅

物聯(lián)網(wǎng)目前面臨的最大安全威脅和挑戰(zhàn)是什么?此問題是各種最終用戶最常詢問的問題之一。基本上,在我們?nèi)粘J褂玫奈锫?lián)網(wǎng)設(shè)備中,存在著許多物聯(lián)網(wǎng)安全威脅,這使得這個技術(shù)世界更加脆弱。

為了讓我們的物聯(lián)網(wǎng)系統(tǒng)遠離安全漏洞,我們必須識別最常見的物聯(lián)網(wǎng)安全威脅 并解決威脅和挑戰(zhàn)。在這里,我們確定一個最常見的物聯(lián)網(wǎng)安全威脅列表,這將有助于我們采取適當(dāng)?shù)谋U洗胧?/p>

1. 缺乏更新

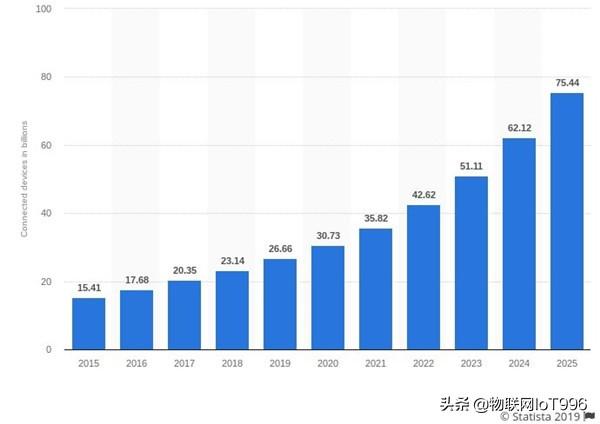

目前,全球約有230億個IoT設(shè)備。Statista報告稱,到2020年,這一數(shù)字將增至近300億。物聯(lián)網(wǎng)連接設(shè)備數(shù)量的巨大增長并非沒有任何后果。

所有生產(chǎn)這些設(shè)備的公司所面臨的最大問題是,在處理與設(shè)備相關(guān)的安全問題和風(fēng)險方面,他們很粗心。這些連接的設(shè)備大多數(shù)都無法獲得足夠的安全更新。有些根本無法更新。

曾經(jīng)被認為是安全的設(shè)備隨著技術(shù)的發(fā)展而變得完全脆弱和不安全,使它們易于受到網(wǎng)絡(luò)罪犯和黑客的攻擊。

制造商每天都在相互競爭并發(fā)布設(shè)備,而沒有過多地考慮安全風(fēng)險和問題。

大多數(shù)制造商確實提供了“空中傳送”(OTA)固件更新,但一旦他們開始使用新設(shè)備,這些更新就會停止,使他們的前一代設(shè)備面臨攻擊。

如果這些公司不能定期為他們的設(shè)備提供安全更新,那么他們的客戶群將面臨潛在的網(wǎng)絡(luò)攻擊和數(shù)據(jù)泄露。

2. 受感染的物聯(lián)網(wǎng)設(shè)備發(fā)送垃圾郵件

技術(shù)的發(fā)展為我們帶來了許多智能設(shè)備,包括但不限于智能設(shè)備,智能家居系統(tǒng)等。這些設(shè)備使用與其他IoT連接設(shè)備類似的計算能力,并且可以用于各種活動。

受到感染的設(shè)備可以變成電子郵件服務(wù)器。根據(jù)互聯(lián)網(wǎng)安全公司Proofpoint的一份報告,一臺智能冰箱被用來發(fā)送數(shù)千封垃圾郵件,而其所有者卻沒有任何線索。這些智能設(shè)備中的大多數(shù)都可以轉(zhuǎn)變?yōu)殡娮余]件服務(wù)器,以發(fā)送大量垃圾電子郵件。

3. 被納入僵尸網(wǎng)絡(luò)的物聯(lián)網(wǎng)設(shè)備

類似于被劫持并變成大量垃圾郵件的電子郵件服務(wù)器的設(shè)備,智能物聯(lián)網(wǎng)設(shè)備也可用作僵尸網(wǎng)絡(luò),以進行DDoS(分布式拒絕服務(wù))攻擊。

過去,黑客曾使用嬰兒監(jiān)視器,網(wǎng)絡(luò)攝像頭,流媒體盒,打印機甚至智能手表來進行大規(guī)模DDoS攻擊。制造商需要了解與物聯(lián)網(wǎng)連接設(shè)備相關(guān)的風(fēng)險,并采取所有必要步驟來保護其設(shè)備。

4. 不安全通信

許多IoT設(shè)備在通過網(wǎng)絡(luò)發(fā)送消息時不會對消息進行加密。這是目前最大的物聯(lián)網(wǎng)安全挑戰(zhàn)之一。公司需要確保設(shè)備和云服務(wù)之間的通信是安全和加密的。

確保安全通信的最佳實踐是使用傳輸加密并使用TLS等標準。通過使用不同的網(wǎng)絡(luò)隔離設(shè)備還有助于創(chuàng)建安全的私有通信,從而使傳輸?shù)臄?shù)據(jù)保持安全和機密。大多數(shù)應(yīng)用和服務(wù)已開始加密其消息,以確保其用戶信息的安全。

5. 使用默認密碼

大多數(shù)公司在出廠時均使用默認密碼,甚至不告訴客戶對其進行更改。這是最大的物聯(lián)網(wǎng)安全威脅之一,因為默認密碼是常識,犯罪分子可以輕松地獲取密碼進行暴力破解。

憑據(jù)薄弱幾乎使所有與IoT連接的設(shè)備容易遭受暴力破解和密碼黑客攻擊。在其IoT設(shè)備上使用不安全憑據(jù)的公司正在使其客戶和企業(yè)面臨遭受直接攻擊和被蠻力嘗試感染的風(fēng)險。

6. 遠程訪問

WikiLeaks發(fā)布的文件提到,美國中央情報局(CIA)一直在入侵物聯(lián)網(wǎng)設(shè)備,并在所有者不知情的情況下打開攝像頭/麥克風(fēng)。攻擊者可能在您不知情的情況下進入您的設(shè)備并竊取各種信息。

他們的文件指出,Android和iOS等最新軟件存在大量漏洞,這意味著犯罪分子也可以利用這些漏洞實施令人發(fā)指的犯罪。

7. 個人信息泄漏

經(jīng)驗豐富的網(wǎng)絡(luò)犯罪分子可以通過不安全的IoT設(shè)備找出互聯(lián)網(wǎng)協(xié)議(IP)地址,這些地址可用于查明用戶的位置及其實際居住地址。

這就是為什么許多互聯(lián)網(wǎng)安全專家建議通過虛擬專用網(wǎng)絡(luò)(VPN)保護您的IoT連接的原因。在路由器上安裝VPN將加密通過ISP的所有流量。VPN可以使您的Internet協(xié)議地址私有,并保護整個家庭網(wǎng)絡(luò)。

8. 家庭入侵

如前所述,不安全的IoT設(shè)備可能會泄漏您的IP地址,該IP地址可用于查明您的居住地址。

黑客可以將這些信息出售給犯罪組織經(jīng)營的地下網(wǎng)站。 此外,如果您使用的是物聯(lián)網(wǎng)連接的智能家居安全系統(tǒng),那么這些也可能受到損害。這就是為什么您需要通過IoT安全性和使用VPN保護連接的設(shè)備的原因。

9. 遠程車輛訪問

當(dāng)我們都渴望駕駛智能汽車時,這些與物聯(lián)網(wǎng)相連的汽車也存在著很高的風(fēng)險。

熟練的黑客可能會訪問您的智能汽車,并通過遠程訪問劫持它。 這是一個令人恐懼的想法,因為其他人控制您的汽車會使您容易遭受更大傷害。

幸運的是,智能汽車制造商正在密切關(guān)注這些“物聯(lián)網(wǎng)安全”威脅,并努力保護其設(shè)備免受任何形式的破壞。

10. 勒索軟件

勒索軟件已經(jīng)在PC和公司網(wǎng)絡(luò)上使用了很長時間。 犯罪分子會加密您的整個系統(tǒng),并威脅要刪除您的所有數(shù)據(jù),除非您支付贖金。

攻擊者開始鎖定不同的智能設(shè)備并要求贖金進行解鎖只是時間問題。研究人員已經(jīng)找到了一種在智能恒溫器上安裝勒索軟件的方法,這非常令人震驚,因為犯罪分子可以升高或降低溫度,直到勒索贖金得到支付為止。更加可怕的是,攻擊者獲得了對家庭安全系統(tǒng)或智能設(shè)備的控制。

11. 數(shù)據(jù)盜竊

黑客總是緊追數(shù)據(jù),這些數(shù)據(jù)包括但不限于客戶名稱,客戶地址,信用卡號,財務(wù)詳細信息等等。 即使公司擁有嚴格的IoT安全性,網(wǎng)絡(luò)犯罪分子也可以利用不同的攻擊媒介。

例如,一個易受攻擊的物聯(lián)網(wǎng)設(shè)備足以破壞整個網(wǎng)絡(luò)并獲得對敏感信息的訪問。 如果將此類設(shè)備連接到公司網(wǎng)絡(luò),則黑客可以訪問該網(wǎng)絡(luò)并提取所有有價值的數(shù)據(jù)。 然后,黑客濫用這些數(shù)據(jù),或?qū)⑵浯罅砍鍪劢o其他罪犯。

12. 損害醫(yī)療器械

美國電視連續(xù)劇曾播出過一次襲擊事件,罪犯以植入的醫(yī)療設(shè)備為目標刺殺一個人。

雖然這種攻擊不是在現(xiàn)實生活中進行的。但這種威脅仍然使美國前副總統(tǒng)迪克·切尼(Dick Cheney)移除了植入的除顫器的無線功能,以避免出現(xiàn)這種情況。隨著越來越多的醫(yī)療設(shè)備連接到物聯(lián)網(wǎng),這些類型的攻擊隨時有可能發(fā)生。

13. 更多的設(shè)備,更多的威脅

這是物聯(lián)網(wǎng)設(shè)備大幅增長的不利方面。在過去的十年中,防火墻背后的設(shè)備數(shù)量已大大增加。過去,我們只需要擔(dān)心保護個人計算機不受外部攻擊。

現(xiàn)在,在這個時代,我們有很多不同的物聯(lián)網(wǎng)設(shè)備需要擔(dān)心。從我們的日常智能手機到智能家電等等。由于有太多可以被黑客入侵的設(shè)備,黑客將始終在尋找最薄弱的鏈接并將其破壞。

14. 小型物聯(lián)網(wǎng)攻擊

我們兩年前就聽說過Mirai僵尸網(wǎng)絡(luò)。在Mirai之前,有一種比Mirai更危險的Reaper,Reaper比Mirai危險得多。大規(guī)模攻擊會造成更大的破壞,但我們也應(yīng)該警惕經(jīng)常未被發(fā)現(xiàn)的小規(guī)模攻擊。

小規(guī)模的攻擊通常會逃避檢測并從漏洞中逃脫。黑客將試圖利用這些微攻擊來執(zhí)行他們的計劃,而不是大手筆。

15. 自動化與人工智能

AI工具已經(jīng)在世界范圍內(nèi)使用。有一些人工智能工具幫助制造汽車,而另一些工具則在篩選大量數(shù)據(jù)。然而,使用自動化有一個缺點,因為只需要代碼中的一個錯誤或錯誤的算法就可以搞垮整個AI網(wǎng)絡(luò)以及它控制的整個基礎(chǔ)設(shè)施。

AI和自動化只是一種代碼。如果有人能夠訪問這些代碼,他們就可以控制自動化并執(zhí)行他們想要的任何事情。因此,我們必須確保我們的工具在此類攻擊和威脅面前保持安全。

16. 人為因素

由于設(shè)備數(shù)量的增加,與IoT交互的人員數(shù)量也會增加。并非每個人都在關(guān)注網(wǎng)絡(luò)安全。有些甚至對數(shù)字攻擊一無所知。

在保護其物聯(lián)網(wǎng)設(shè)備時,此類人員通常具有最低的安全標準。如果這些人及其不安全的設(shè)備連接到組織或公司網(wǎng)絡(luò),則它們可能會給組織或公司網(wǎng)絡(luò)帶來厄運。

17. 知識不足

這也是可以通過正確共享知識輕松解決的另一種威脅。人們要么對物聯(lián)網(wǎng)了解不多,要么不在乎。缺乏知識通常可能是對公司或個人網(wǎng)絡(luò)造成巨大破壞的原因。

應(yīng)該優(yōu)先考慮提供有關(guān)物聯(lián)網(wǎng),連接的設(shè)備以及對每個人的威脅的所有基本知識。 具有有關(guān)物聯(lián)網(wǎng)及其安全威脅的影響的基本知識可能是擁有安全網(wǎng)絡(luò)和數(shù)據(jù)泄露之間的區(qū)別。

18. 缺乏時間與金錢

大多數(shù)人或組織不會在安全的物聯(lián)網(wǎng)基礎(chǔ)設(shè)施上進行投資,因為他們覺得這太耗時或太昂貴。這種情況必須改變。否則,公司將因襲擊而面臨巨大的財務(wù)損失。

數(shù)據(jù)是任何公司都可以擁有的最有價值的資產(chǎn)。數(shù)據(jù)泄露意味著巨大損失。投資安全的IoT設(shè)置不會像大規(guī)模的數(shù)據(jù)泄露那樣昂貴。

19. 機器網(wǎng)絡(luò)釣魚

機器網(wǎng)絡(luò)釣魚將成為未來幾年的一個重要問題。黑客將滲透物聯(lián)網(wǎng)設(shè)備和網(wǎng)絡(luò),發(fā)送假信號,這將導(dǎo)致所有者采取行動,可能會損害運營網(wǎng)絡(luò)。

例如,物聯(lián)網(wǎng)安全威脅處理程序可能會發(fā)出一個虛假的制造工廠報告,它正在處理一半的產(chǎn)能。而它實際正在處理100%,工廠運營商將試圖進一步增加可能對工廠造成破壞的負荷。

20. 較弱的身份驗證協(xié)議

隨著這么多物聯(lián)網(wǎng)設(shè)備充斥市場,制造商忽略了一個事實,即每個設(shè)備都需要一個適當(dāng)和強大的認證協(xié)議。這種糟糕的授權(quán)機制常常導(dǎo)致向用戶提供比預(yù)期更高的訪問權(quán)限。

大多數(shù)設(shè)備缺乏密碼復(fù)雜度、缺省憑證、缺少加密、沒有雙因素認證和不安全的密碼恢復(fù)。這些安全漏洞很容易導(dǎo)致黑客輕松訪問設(shè)備和網(wǎng)絡(luò)。

21. 隱私問題

大多數(shù)設(shè)備收集各種類型的數(shù)據(jù),其中包括敏感信息。當(dāng)設(shè)備開始收集個人信息時,如果沒有針對該數(shù)據(jù)的任何適當(dāng)保護方法,則會引起隱私問題。

如今,幾乎所有智能手機應(yīng)用程序都需要在iOS和Android上具有某種類型的權(quán)限和數(shù)據(jù)收集。 您需要查看這些權(quán)限,并查看這些應(yīng)用程序正在收集什么樣的數(shù)據(jù)。 如果收集的數(shù)據(jù)屬于個人和敏感性質(zhì),那么最好放棄該應(yīng)用程序。

22. 物理安全性差

現(xiàn)在,到目前為止,我們一直在談?wù)摂?shù)字安全性,但這并不是對IoT設(shè)備的唯一威脅。 如果物理安全性較差,則黑客無需進行大量工作即可輕松訪問設(shè)備。

物理弱點是黑客可以很容易地拆卸設(shè)備并訪問其存儲。比如設(shè)備有暴露的USB端口或其他類型的端口,可能導(dǎo)致黑客訪問設(shè)備的存儲介質(zhì)并破壞設(shè)備上的任何數(shù)據(jù)。

23. RFID竊取

這是一種掠奪的形式,黑客從借記卡,信用卡,ID卡/護照和其他文件上使用的RFID芯片中攔截?zé)o線信息和數(shù)據(jù)。

掠奪此數(shù)據(jù)的目的是竊取用于高級身份盜用的個人信息。 黑客使用NFC支持的設(shè)備來記錄RFID芯片中所有未加密的數(shù)據(jù),然后通過無線信號進行廣播。

24. 中間人攻擊(Man-in-the-Middle Attacks)

這是一種攻擊,黑客通過不安全的IoT設(shè)備或網(wǎng)絡(luò)中的漏洞攔截了兩方之間的通信,然后他們在雙方認為彼此通信的同時更改了消息。 這些攻擊對于相關(guān)方而言可能是災(zāi)難性的,因為在通信過程中其所有敏感信息都處于危險之中。

25. 污水坑計劃(Sinkhole Schemes)

黑客可以輕松地從無線傳感器網(wǎng)絡(luò)(WSN)節(jié)點吸引所有流量,以建立一個漏洞。 這種類型的攻擊會產(chǎn)生隱喻性的漏洞,損害數(shù)據(jù)的機密性,并拒絕向網(wǎng)絡(luò)提供任何服務(wù)。這是通過丟棄所有數(shù)據(jù)包而不是將它們發(fā)送到目的地來完成的。

總結(jié)

隨著時間的推移,物聯(lián)網(wǎng)規(guī)模變得越來越大。伴隨而來的安全威脅也將越來越大。與物聯(lián)網(wǎng)產(chǎn)業(yè)相關(guān)的制造商和其他人必須認真對待安全問題和威脅。

知識是抵御這種威脅的第一道防線。所以,你需要讓自己跟上物聯(lián)網(wǎng)安全威脅及其對策的速度。