疫情時刻,網絡安全也非常重要,IPSG特性,一分鐘了解下

一、IPSG基礎概念

IPSG是IP Source Guard的簡稱。IPSG可以防范針對源IP地址進行欺騙的攻擊行為。

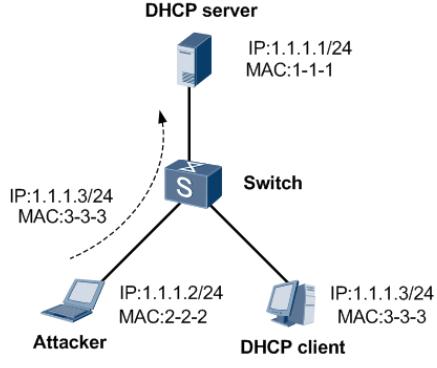

隨著網絡規模越來越大,基于源IP的攻擊也逐漸增多。一些攻擊者利用欺騙的手段獲取到網絡資源,取得合法使用網絡資源的權限,甚至造成被欺騙者無法訪問網絡,或者信息泄露。IPSG針對基于源IP的攻擊提供了一種防御機制,可以有效的防止基于源地址欺騙的網絡攻擊行為。

IPSG功能是基于綁定表(DHCP動態和靜態綁定表)對IP報文進行匹配檢查。當設備在轉發IP報文時,將此IP報文中的源IP、源MAC(Media Access Control)、接口、VLAN(Virtual Local Area Network)信息和綁定表的信息進行比較,如果信息匹配,表明是合法用戶,則允許此報文正常轉發,否則認為是攻擊報文,并丟棄該IP報文。

二、部署場景

一般部署在靠近用戶的接入交換機(也可以在匯聚或者核心交換機)上,可以防范針對源IP地址進行欺騙的攻擊行為,如非法主機仿冒合法主機的IP地址獲取上網權限或者攻擊網絡。主要應用場景如下:

場景1:通過IPSG防止主機私自更改IP地址 主機只能使用DHCP Server分配的IP地址或者管理員配置的靜態地址,隨意更改IP地址后無法訪問網絡,防止主機非法取得上網權限。 打印機配置的靜態IP地址只供打印機使用,防止主機通過仿冒打印機的IP地址訪問網絡。

場景2:通過IPSG限制非法主機接入(針對IP地址是靜態分配的環境) 固定的主機只能從固定的接口接入,不能隨意更換接入位置,滿足基于接口限速的目的。 外來人員自帶電腦不能隨意接入內網,防止內網資源泄露。 對于IP地址是DHCP動態分配的環境,一般是通過NAC認證(比如Portal認證或802.1x認證等)功能實現限制非法主機接入。

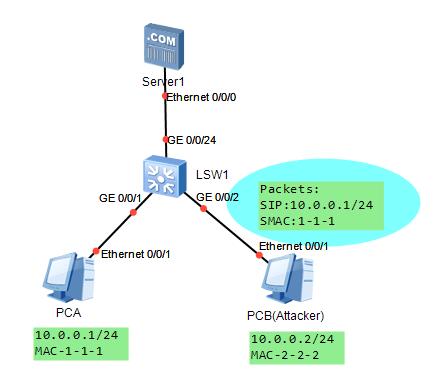

三、組網拓撲

1. 思路

采用如下的思路在Switch上配置IPSG功能(假設用戶的IP地址是靜態分配的):

- 接口使能IP報文檢查功能。連接HostA和HostB的接口都需要使能該功能。

- 配置靜態綁定表,對于靜態配置IP的用戶建立綁定關系表。

2. 配置步驟

(1) 配置IP報文檢查功能

system-view - [HUAWEI] sysname Switch

- [Switch] interface gigabitethernet 0/0/1

- [Switch-GigabitEthernet0/0/1] ip source check user-bind enable/// 在連接HostA的GE0/0/1接口使能IP報文檢查功能。

- [Switch-GigabitEthernet0/0/1] ip source check user-bind alarm enable// 在連接HostA的GE0/0/1接口使能IP報文檢查告警功能并配置告警閾值。

- [Switch-GigabitEthernet0/0/1] ip source check user-bind alarm threshold 200

- [Switch-GigabitEthernet0/0/1] quit

- [Switch] interface gigabitethernet 0/0/2

- [Switch-GigabitEthernet0/0/2] ip source check user-bind enable//在連接HostB的GE0/0/2接口使能IP報文檢查功能。

- [Switch-GigabitEthernet0/0/2] ip source check user-bind alarm enable// 在連接HostB的GE0/0/2接口使能IP報文檢查告警功能并配置告警閾值。

- [Switch-GigabitEthernet0/0/2] ip source check user-bind alarm threshold 200

- [Switch-GigabitEthernet0/0/2] quit

(2) 配置靜態綁定表項

[Switch] user-bind static ip-address 10.0.0.1 mac-address 0001-0001-0001 interface gigabitethernet 0/0/1 vlan 10//配置HostA為靜態綁定表項。

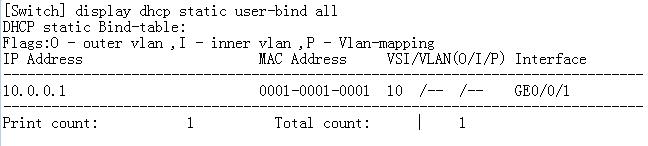

(3) 驗證結果

在Switch上執行display dhcp static user-bind all命令可以查看綁定表信息。