多次DDoS攻擊&僵尸網絡利用零日漏洞入侵LILIN監控系統!

臺灣LILIN公司生產的用于監控系統的數字錄像機(DVR)存在多個零日漏洞,僵尸網絡黑客則利用這些漏洞,將易受攻擊的設備感染病毒并進行DDoS攻擊。

這些發現來自中國安全公司奇虎360的Netlab團隊,他們表示,至少自2019年8月30日以來,不同的攻擊組織一直在使用LILIN DVR的零日漏洞來傳播Chalubo、FBot和Moobot僵尸網絡。

Netlab的研究人員表示,他們是在2020年1月19日聯系LILIN的,但直到一個月后,LILIN才發布了解決這些漏洞的固件更新(2.0b60_20200207)。

隨著物聯網設備越來越多地被用作發起DDoS攻擊的攻擊面,以及參與各種形式的網絡犯罪的代理,物聯網的發展應運而生。

LILIN被零日攻擊發生了什么?

該漏洞本身涉及一系列利用硬編碼登錄憑證(root/icatch99和report/8Jg0SR8K50)的漏洞,潛在地授予攻擊者修改DVR配置文件的能力,并在同步FTP或NTP服務器配置時注入后門命令。

惡意軟件攻擊

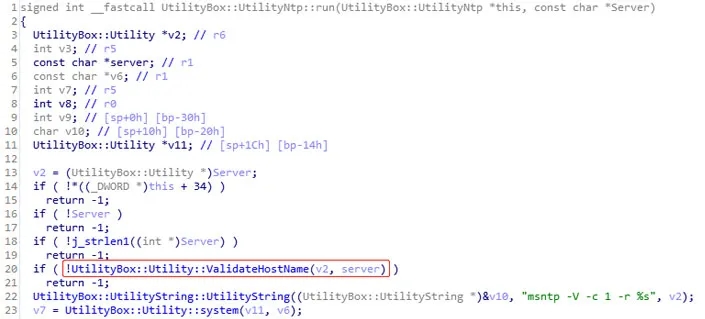

在另一個場景中,研究人員發現負責NTP時間同步(NTPUpdate)的進程不會檢查作為輸入傳遞的服務器中的特殊字符,因此攻擊者可以注入和運行系統命令。

新補丁版本通過驗證主機名來解決這些缺陷,從而防止命令執行。

決定:執行強密碼

Netlab表示,去年8月,Chalubo僵尸網絡背后的運營商率先利用NTPUpdate漏洞,劫持了LILIN dvr。隨后,FBot僵尸網絡在今年1月初被發現使用FTP / NTP漏洞。兩周后,Moobot開始通過LILIN 0天FTP漏洞傳播。

研究人員說,他們聯系了莉莉兩次,第一次是在FBot攻擊之后,第二次是在Moobot感染之后。

盡管Netlab沒有詳細說明這些感染背后的動機,但如果它們被威脅者用來對網站和DNS服務實施分布式拒絕服務(DDoS)攻擊,也就不足為奇了。

Netlab的研究人員說:“LILIN的用戶應該及時檢查和更新他們的設備固件,并對設備實施強有力的登錄憑證。”