黑客利用PrestaShop零日漏洞入侵網店

PrestaShop團隊上周五發出緊急警告,有黑客正在針對使用PrestaShop平臺的網站,利用以前未知的漏洞鏈進行代碼執行,并很有可能在竊取客戶的支付信息。該團隊建議用戶盡快對網站進行相關安全審查。

該攻擊影響到的版本有PrestaShop 1.6.0.10或更高版本,以及1.7.8.2或更高版本,這些版本運行了容易受到SQL注入的模塊,如Wishlist 2.0.0至2.1.0模塊。

攻擊細節

PrestaShop的團隊目前還沒有確定這些漏洞存在的位置,并警告說,這些漏洞可能也是由第三方組件造成的。

為了進行攻擊,攻擊者向一個易受攻擊的端點發送POST請求,然后向主頁發送一個無參數的GET請求,在根目錄下創建一個 "blm.php "文件。blm.php文件似乎是一個網絡外殼,允許威脅者在服務器上遠程執行命令。

PrestaShop從許多觀察到的案例中發現,攻擊者使用這個網絡外殼在商店的結賬頁面上注入一個虛假的支付表單,并竊取客戶的支付卡信息。攻擊結束后,攻擊者會擦去他們的攻擊痕跡,以防止網站所有者意識到他們被入侵。

安全更新

如果攻擊者沒有完全清理掉攻擊證據的話,被攻擊的網站管理員能夠在網絡服務器的訪問日志中找到被入侵的跡象,例如改文件以附加惡意代碼和激活MySQL Smarty緩存存儲。

該功能默認是禁用的,但PrestaShop表示已經有黑客在攻擊時獨立啟用它的證據,所以建議用戶在不需要的情況下刪除該功能。

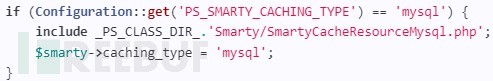

要做到這一點,找到文件 "config/smarty.config.inc.php "在您的商店和刪除以下行。

要從平臺組件中刪除的行

最后,將所有使用的模塊升級到最新的可用版本,并應用最新發布的 PrestaShop 安全更新,版本 1.7.8.7。這個安全修復加強了MySQL Smarty緩存存儲,防止所有的代碼注入攻擊,對于那些想繼續使用的傳統功能。然而如果用戶的網站已經被入侵,那么這次的應用安全更新并不能補救這個問題。