牛榜單:2019年十大ATT&CK攻擊技術

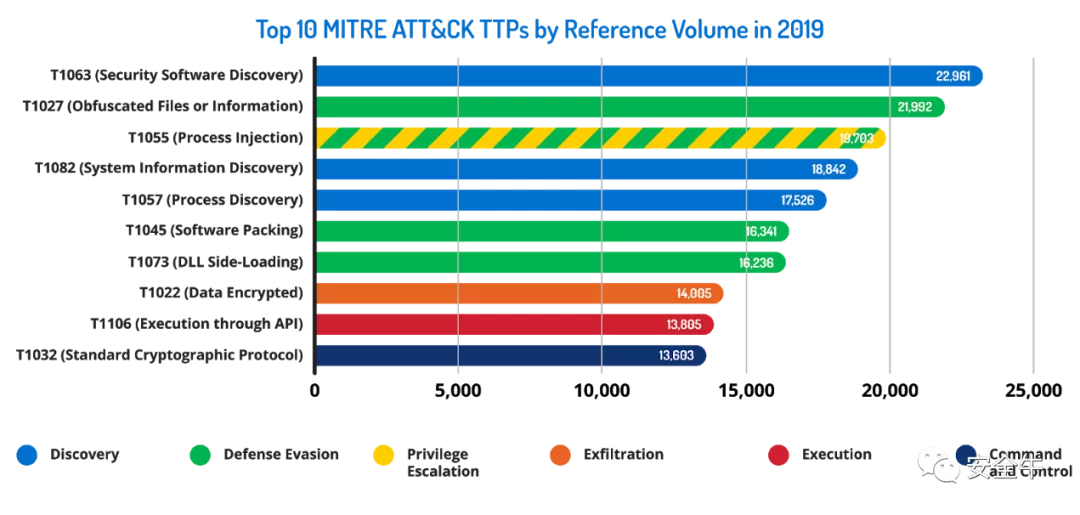

近日,安全軟件公司Recorded Future分析了Mitre ATT&CK知識庫的技術、戰術和程序(TTPs)推薦數據后,統計了一個十大最流行ATT&CK攻擊技術榜單,如下:

榜單上的十大ATT&CK攻擊技術具體如下:

安全軟件發現(T1063)–使用遠程訪問工具和開源管理框架來掃描和列出目標計算機上的安全軟件。該技術包括常用的遠程訪問工具(例如包含njRAT的木馬)和開源管理框架,這些工具用于掃描和列出目標計算機上的保護軟件。

混淆文件或信息(T1027)–混淆代碼和文件,以避免檢測和分析。

進程注入(T1055)–將惡意代碼隱藏在另一個進程的地址空間內。

系統信息發現(T1082)–收集有關操作系統,硬件和軟件安全狀態的詳細信息的方法。

進程發現(T1057)–與平臺無關的系統配置枚舉,在選擇攻擊矢量時很有用。

軟件打包(T1045)–一種防御躲避技術,利用runtime或軟件打包程序隱藏(惡意可執行)文件。

DLL側加載(T1073)–DLL側加載涉及欺騙性惡意DLL,這些DLL被放置在目錄中以確保已加載而不是合法資源。

數據加密(T1022)–盜竊之前的數據加密,用于掩蓋網絡流量中被盜數據的內容。

通過API執行(T1106)–惡意使用合法API竊取數據并篡改關鍵級別的程序和腳本。

標準加密協議(T1032)–諸如RC4和AES之類的加密協議可用于隱藏命令和控制流量,這是在攻擊的最后階段經常使用的一種技術。

安全牛評

“欺騙”和“躲避”是當今紅藍攻防的兩大熱點。從榜單可以看出,能繞過安全軟件和安全檢測的躲避技術是當下最熱門的ATT&CK攻擊技術,例如安全軟件發現和信息混淆、進程注入等都是試圖“蒙混過關”,躲避安全檢查的攻擊技術。

【本文是51CTO專欄作者“安全牛”的原創文章,轉載請通過安全牛(微信公眾號id:gooann-sectv)獲取授權】