BEC攻擊愈演愈烈,怎樣才能根除這種攻擊?

近年來(lái),商業(yè)郵件欺詐 (Business Email Compromise, BEC)攻擊在流行性和創(chuàng)新性方面都得到了發(fā)展。BEC 欺詐各不相同,但它們一般都有一個(gè)共同點(diǎn),就是瞄準(zhǔn)那些擁有金融控制權(quán)的工作人員(無(wú)論其是在大型或小型組織中),然后對(duì)其實(shí)施有針對(duì)性的魚(yú)叉式網(wǎng)絡(luò)釣魚(yú)攻擊。最常使用的手段就是電子郵件賬戶(hù)接管或欺騙,欺詐者會(huì)冒充目標(biāo)的同事或老板,有時(shí)候還會(huì)冒充 CEO、供應(yīng)商甚至是另一個(gè)部門(mén)中職位很高的人。

BEC攻擊非常容易成功,因?yàn)槠墼p者通常會(huì)謹(jǐn)慎選擇攻擊目標(biāo),例如可靠的業(yè)務(wù)合作伙伴或公司的CEO。2018年FBI報(bào)告稱(chēng),公司商業(yè)因BEC攻擊而損失的資金,高達(dá)30億美元以上。另外, BEC攻擊也越來(lái)越復(fù)雜,其目的就是利用關(guān)鍵主管人員對(duì)公司資源的更廣泛訪(fǎng)問(wèn)以及更大的支付權(quán)限。

然后,攻擊者會(huì)試圖說(shuō)服受害者將資金轉(zhuǎn)移給他們,或是更改現(xiàn)有金融交易中的細(xì)節(jié)來(lái)使自己受益。根據(jù) Proofpoint在2019年的一份研究報(bào)告,在 2018 年第四季度中,每家目標(biāo)組織遭遇的 BEC 攻擊數(shù)量同比增長(zhǎng)了 476%。與此同時(shí),Mimecast 也在其發(fā)布的《2019年電子郵件安全年度報(bào)告》中指出,假冒和 BBEC 攻擊增長(zhǎng)了67%,且其中 73% 的受害組織遭受了直接損失。

與勒索軟件相比,商業(yè)郵件欺詐在每次攻擊中的凈收益至少高出17倍。因?yàn)?BEC 攻擊所造成的傷害并不是系統(tǒng)攻擊、停機(jī)或是生產(chǎn)力損失。相反地,它帶來(lái)的都是直接的損失。

從技術(shù)層面來(lái)講,商業(yè)郵件欺詐是一種相對(duì)技術(shù)含量較低的金融欺詐,可為詐騙者帶來(lái)高回報(bào),而風(fēng)險(xiǎn)卻最小。在這篇文章中,我們將研究商業(yè)電子郵件攻擊騙局的工作原理,以及預(yù)防措施。

商業(yè)電子郵件攻擊的危害有多嚴(yán)重?

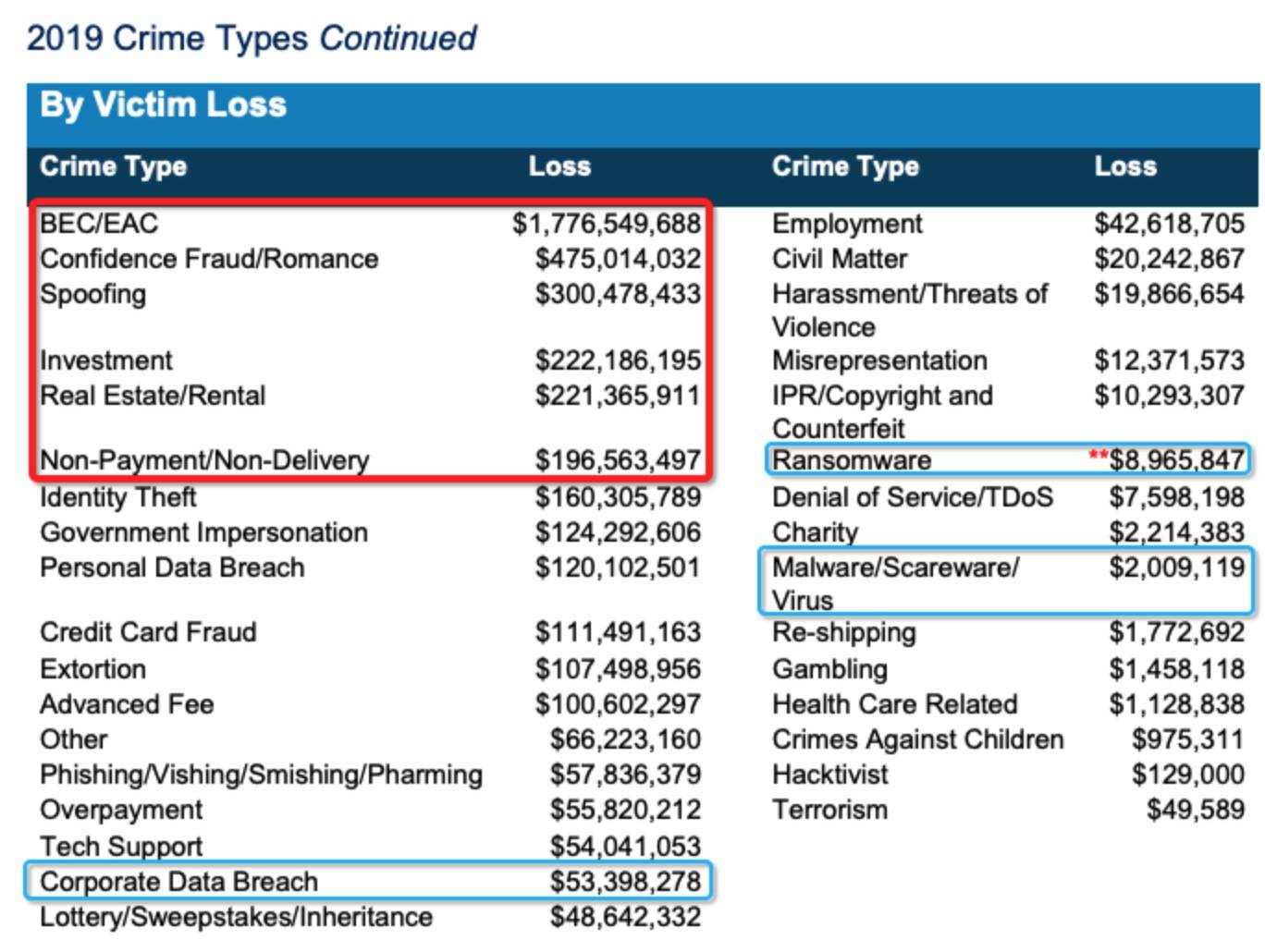

商業(yè)電子郵件攻擊是2019年互聯(lián)網(wǎng)犯罪領(lǐng)域內(nèi),造成財(cái)務(wù)損失最大的攻擊,并且這個(gè)趨勢(shì)還在增加。FBI的統(tǒng)計(jì)數(shù)據(jù)顯示,平均來(lái)看,勒索軟件造成的損失在每次事件中約為4400美元,在整個(gè)2019年總計(jì)約為900萬(wàn)美元。相比之下,BEC造成的損失約為勒索軟件造成損失的17倍,每次事件約為75000美元,總財(cái)務(wù)損失超過(guò)17億美元。

FBI在2019年記錄的因互聯(lián)網(wǎng)犯罪造成的所有財(cái)務(wù)損失(總計(jì)約35億美元)中,BEC約占總損失的50%。

什么是商業(yè)電子郵件攻擊?

商業(yè)電子郵件攻擊準(zhǔn)確地說(shuō)是一種欺詐行為,總的來(lái)說(shuō),在這種欺詐中,攻擊者會(huì)誘騙第三方向自己轉(zhuǎn)賬。

郵件攻擊首先是攻擊或欺騙能夠授權(quán)其他員工(例如財(cái)務(wù)或應(yīng)付賬款員工)進(jìn)行轉(zhuǎn)賬的高管或高級(jí)經(jīng)理的電子郵件帳戶(hù)。

騙局的第一部分通常涉及有針對(duì)性的網(wǎng)絡(luò)釣魚(yú)(又稱(chēng)魚(yú)叉式網(wǎng)絡(luò)釣魚(yú))攻擊或通過(guò)鍵盤(pán)記錄程序進(jìn)行的憑證盜竊。例如,C-Suite高管可能會(huì)受到網(wǎng)絡(luò)釣魚(yú)攻擊的攻擊,該攻擊會(huì)安裝遠(yuǎn)程訪(fǎng)問(wèn)木馬(RAT)來(lái)收集憑據(jù)和其他有用的業(yè)務(wù)信息。

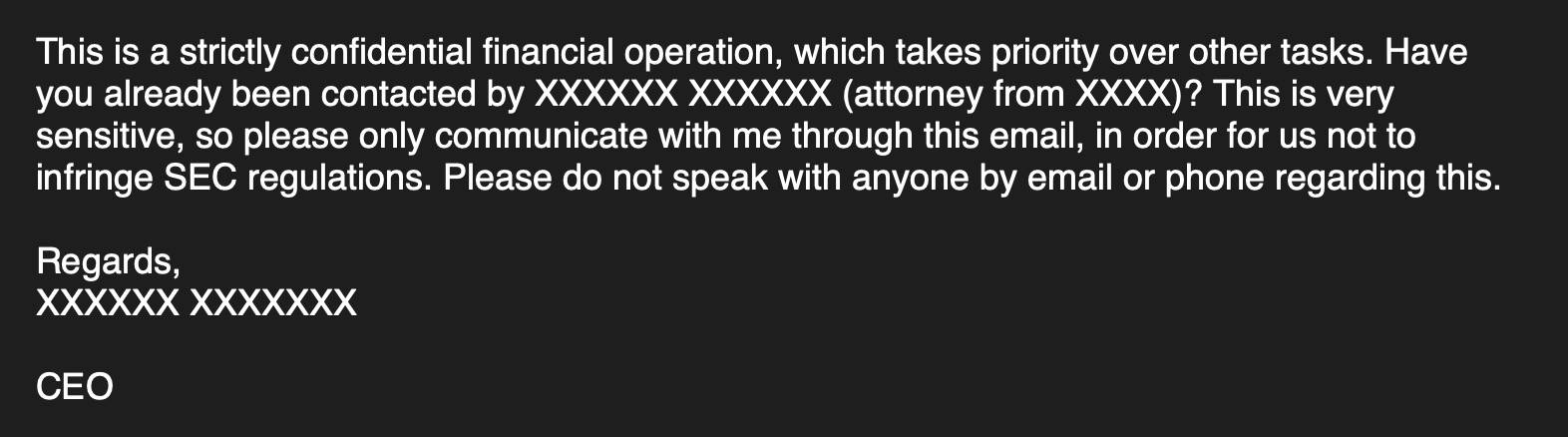

之后,該帳戶(hù)將用于指示其他員工完成來(lái)自假冒供應(yīng)商的轉(zhuǎn)賬請(qǐng)求。例如,C-Suite高管的欺騙或劫持帳戶(hù)可用于發(fā)送內(nèi)部電子郵件,內(nèi)容類(lèi)似于以下內(nèi)容:

由于攻擊者需要說(shuō)服受害者通過(guò)轉(zhuǎn)賬請(qǐng)求,因此其中必然要用到社會(huì)工程。另外,另外,還可以使用社交工程來(lái)竊取密碼并攻擊或欺騙最初的帳戶(hù)。

如何緩解BEC?

如上所述,商業(yè)電子郵件攻擊的完成必須具備三個(gè)相互關(guān)聯(lián)的因素:電子郵件、人員和轉(zhuǎn)賬。

1. 確認(rèn)轉(zhuǎn)賬

綜上所述,你的公司應(yīng)該始終通過(guò)電子郵件以外的其他方式來(lái)確認(rèn)轉(zhuǎn)賬請(qǐng)求,比如通過(guò)電話(huà)或通過(guò)已知的合法公司號(hào)碼(電子郵件中未提供)或工作中常用的聊天軟件(例如Slack),不過(guò)最好的還是面對(duì)面驗(yàn)證轉(zhuǎn)賬請(qǐng)求。

理想情況下,你的公司應(yīng)該制定一個(gè)政策,對(duì)轉(zhuǎn)賬進(jìn)行二次確認(rèn),這樣就更安全了。另外,要求不要通過(guò)電子郵件以外的其他任何方式發(fā)起的轉(zhuǎn)賬請(qǐng)求(電子郵件本身幾乎不是一種保密的交流方式)應(yīng)引起你的懷疑。

2. 啟用多重身份驗(yàn)證

保護(hù)你的用戶(hù)的電子郵件帳戶(hù)不受攻擊也應(yīng)該是你的優(yōu)先事項(xiàng),雖然不完美,雙因素認(rèn)證(2FA)和多因子身份驗(yàn)證(MFA)將防止到目前為止的大多數(shù)帳戶(hù)接管企圖。在某些用例中,Yubikey(一個(gè)小型的USB設(shè)備)等硬件安全密鑰值得考慮一下。

3. 如何檢測(cè)惡意電子郵件

免遭惡意電子郵件攻擊的策略是防御策略的第三個(gè)也是絕對(duì)至關(guān)重要的一部分,長(zhǎng)期以來(lái),電子郵件一直是攻擊者最?lèi)?ài)用的攻擊媒介。據(jù)估計(jì),80%到95%的商業(yè)郵件攻擊都是通過(guò)電子郵件傳播的,所以這絕對(duì)是你需要集中精力的地方。

攻擊者除了使用電子郵件的實(shí)際文本內(nèi)容來(lái)進(jìn)行詐騙之外,與電子郵件相關(guān)的還有兩個(gè)主要的技術(shù)風(fēng)險(xiǎn):惡意附件和鏈接。

(1) 緩解惡意附件的策略

在商業(yè)電子郵件攻擊中,攻擊者可能會(huì)使用附件來(lái)運(yùn)行可執(zhí)行代碼,這些代碼可能會(huì)安裝一個(gè)RAT病毒,以便安裝鍵盤(pán)記錄程序、后門(mén)和其他利用后工具來(lái)幫助竊取憑證和有用的數(shù)據(jù),如聯(lián)系人和以前的電子郵件通信。BEC的攻擊者通常會(huì)花一些時(shí)間來(lái)分析他們的受害者,以便盡可能地寫(xiě)出令人信服的內(nèi)容,從而讓社會(huì)工程成功發(fā)揮作用。因此,查看防止附件執(zhí)行代碼的一系列選項(xiàng)非常重要。

附件過(guò)濾可以用多種方式來(lái)幫助緩解代碼執(zhí)行,例如,電子郵件掃描軟件可以用來(lái)改變附件的文件格式,使它們不能執(zhí)行隱藏的代碼。

盡管這可能在一定程度上是有效的,但是它也具有以下缺點(diǎn):它可能會(huì)阻止用戶(hù)使用需要以其原始格式進(jìn)行編輯或返回的文檔來(lái)執(zhí)行普通業(yè)務(wù)任務(wù)。鑒于這種影響,用戶(hù)可能會(huì)非常排斥這種預(yù)防方式。

更好的解決方案將涉及內(nèi)容撤防和重建(content disarm and reconstruction ,CDR),以解構(gòu)附件并刪除有害內(nèi)容。這樣做的好處是既高效預(yù)防又能滿(mǎn)足用戶(hù)的普通業(yè)務(wù)處理需要,因?yàn)樵撨^(guò)程在用戶(hù)級(jí)是透明的。

(2) 處理宏、壓縮文件和白名單

禁用或限制宏也是一個(gè)明智的主意,因?yàn)樵S多攻擊都利用Microsoft Office的VBA腳本語(yǔ)言調(diào)用C2服務(wù)器并下載惡意載荷。

另外,請(qǐng)確保你的電子郵件掃描軟件可以正確處理壓縮文件。如果壓縮文件沒(méi)有完全解壓縮文件,則可以繞過(guò)某些不復(fù)雜的掃描引擎。眾所周知,攻擊者會(huì)將壓縮文件附加到其他文件(例如映像)上,而一些安全軟件可能會(huì)忽略這一點(diǎn)。

另外,小心或避免使用擴(kuò)展白名單文件,因?yàn)楣粽邥?huì)通過(guò)使用不可執(zhí)行的文件擴(kuò)展名重命名可執(zhí)行文件來(lái)繞過(guò)此類(lèi)白名單規(guī)則。如果必須將附件列入白名單,至少要使用一種策略,即通過(guò)文件輸入(掃描文件以檢查其格式)白名單,以避免最簡(jiǎn)單的繞過(guò)。

(3) 處理鏈接并驗(yàn)證發(fā)件人

對(duì)于包含惡意鏈接的電子郵件,一些組織使用的一種緩解策略是取消電子郵件中的超鏈接,使其無(wú)法點(diǎn)擊。這迫使用戶(hù)將鏈接復(fù)制并粘貼到瀏覽器中,這是一個(gè)有意識(shí)處理鏈接的過(guò)程,為用戶(hù)提供了暫停和考慮他們?cè)谧鍪裁吹臋C(jī)會(huì)。

但是,問(wèn)題再次在于,每當(dāng)安全性影響生產(chǎn)效率和便利性時(shí),你都會(huì)遇到用戶(hù)的抵制。這種安全措施有兩個(gè)缺點(diǎn),既不方便,也容易出錯(cuò),因?yàn)橐胙舆t仍然不能保證用戶(hù)不會(huì)訪(fǎng)問(wèn)鏈接,所以請(qǐng)謹(jǐn)慎執(zhí)行此策略。

處理電子郵件時(shí)要考慮的另一個(gè)因素是驗(yàn)證發(fā)件人,比如通過(guò)DMARC和SPF/DKIM驗(yàn)證。這些技術(shù)可以幫助標(biāo)記出偽造的發(fā)送者身份。但當(dāng)該帳戶(hù)屬于某個(gè)組織的合法成員,但已被攻擊者攻擊時(shí),該措施可能沒(méi)有幫助。

SPF:校驗(yàn)發(fā)件端IP地址,防止郵件詐騙。DKIM:校驗(yàn)郵件簽名信息,防止郵件詐騙和郵件反向散射。MDARC:基于SPF/DKIM,按照真實(shí)發(fā)件端的聲明進(jìn)行真實(shí)性驗(yàn)證及異常報(bào)告。

DMARC(Domain-based Message Authentication, Reporting & Conformance)是txt記錄中的一種,是一種基于現(xiàn)有的SPF和DKIM協(xié)議的可擴(kuò)展電子郵件認(rèn)證協(xié)議,其核心思想是郵件的發(fā)送方通過(guò)特定方式(DNS)公開(kāi)表明自己會(huì)用到的發(fā)件服務(wù)器(SPF)、并對(duì)發(fā)出的郵件內(nèi)容進(jìn)行簽名(DKIM),而郵件的接收方則檢查收到的郵件是否來(lái)自發(fā)送方授權(quán)過(guò)的服務(wù)器并核對(duì)簽名是否有效。對(duì)于未通過(guò)前述檢查的郵件,接收方則按照發(fā)送方指定的策略進(jìn)行處理,如直接投入垃圾箱或拒收。從而有效識(shí)別并攔截欺詐郵件和釣魚(yú)郵件,保障用戶(hù)個(gè)人信息安全。

最后,通過(guò)使用一個(gè)AI驅(qū)動(dòng)的安全解決方案來(lái)武裝你的使用終端,確保你使用的設(shè)備終端不受惡意附件和惡意鏈接的影響,該安全解決方案可以在惡意代碼試圖執(zhí)行時(shí)檢測(cè)并阻止它,而不管它的來(lái)源是什么:文件或無(wú)文件、鏈接或宏。

總結(jié)

驗(yàn)證轉(zhuǎn)賬并啟用多因素身份驗(yàn)證是一種簡(jiǎn)單有效的方法,可以防止詐騙者進(jìn)行商業(yè)電子郵件攻擊的意圖。最重要的是,分層的縱深防御方法也是一直一種實(shí)用性的防御技術(shù)。

不過(guò)防御商業(yè)電子郵件攻擊的最薄弱環(huán)節(jié),還是那些追求工作效率的員工,有時(shí)為了工作效率,員工會(huì)犧牲安全性。