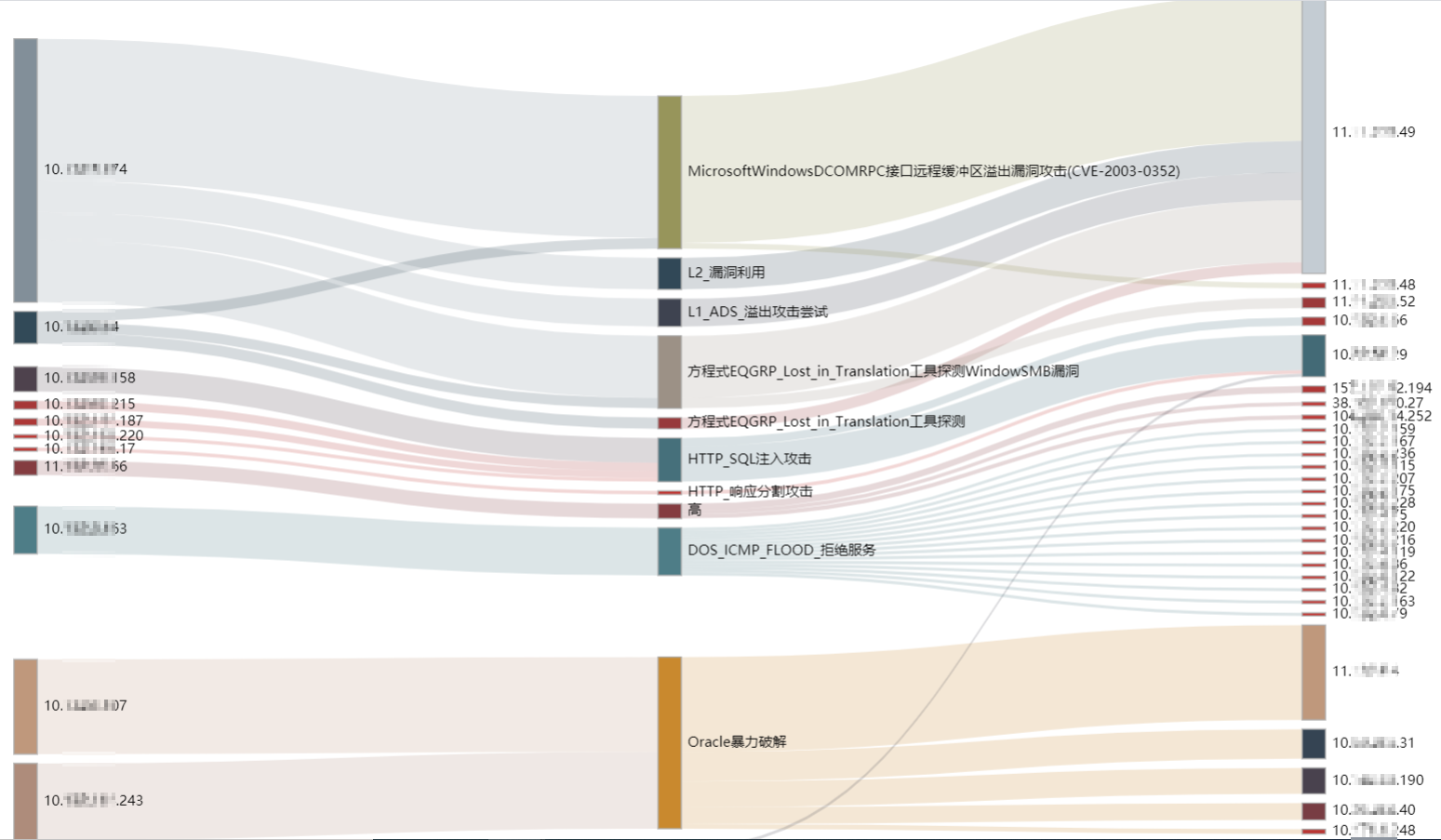

SOC日志可視化工具:SOC Sankey Generator

前言

作者身處甲方公司,有幸近兩次參與到攻防演練行動當中,在這兩次行動中也幫助公司逐步建立起來了一套SOC平臺,完成對接了NGFW、IDS、APT、WAF、終端安全等安全設備并投入運營,運營過程中發現一個痛點沒有得到很好的解決。在演練期間,公司領導每天會抽出5分鐘時間聽防守小組匯報,SOC平臺所能展示的內容過于復雜與專業,不能很好地表達與反應當日的安全攻擊態勢,于是誕生出這個造輪子的想法。

簡介

SOC Sankey Generator是一款從SOC日志中進行數據ETL與數據可視化的工具,可以快速將日志呈現為Sankey圖,Sankey圖常常應用于具有數據流向關系的可視化分析,在安全中適合描述源對目標發起了何種攻擊事件,適用于演練行動中防守方每日匯報;也適用于日常安全運營中編寫安全日報、周報、月報。歡迎各位Star,Fork、Issue、PR

(GitHub: https://github.com/LennyLeng/SOC_Sankey_Generator)

環境&依賴

- python3

- pandas(必選,用于處理csv)

- pyinstaller(可選,exe打包用)

用法

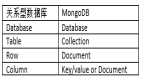

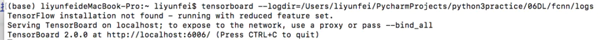

將日志文件整理成表頭為:源地址,目的地址,事件名稱,事件數 的CSV格式文件,放于csv目錄下 運行mian.py或者main.exe按提示輸入完成數據處理,最后瀏覽器訪問 http://127.0.0.1:8900 即可。

展示

過濾器用法

本工具支持包含與排除兩種正則過濾器,主要用于過濾誤報或者需要特別關注某些ip、事件的情況。請在conf目錄下的filter.csv文件中進行配置。配置說明為:

- 第一列:過濾模式[in=包含,ex=排除]

- 第二列:字段列號[0=源地址,1=目的地址,2=攻擊方式]

- 第三列:匹配值[正則匹配]

- 第四列:備注

例如:

ex,0,114.114.114.114,備注

為:排除源地址是114.114.1114.114的事件

in,2,暴力破解,備注

為:僅查看事件名稱中包含暴力破解的事件

當過濾器文件內容發生改動時,工具會自動對數據進行重新整理,可直接刷新網頁頁面。

說在最后

關于我們的效果:現在我們每天會利用此工具導出三張圖(全量圖、外部IP攻擊圖、活躍弱口令圖)形成較為直觀安全日報,其中外部IP攻擊圖、活躍弱口令圖通過過濾器進行提取。向上提交公司CISO審閱,向下通過內部交流工具進行通報整改閉環。