我的電腦不聯(lián)網(wǎng),很安全,黑客:你還有風(fēng)扇呢

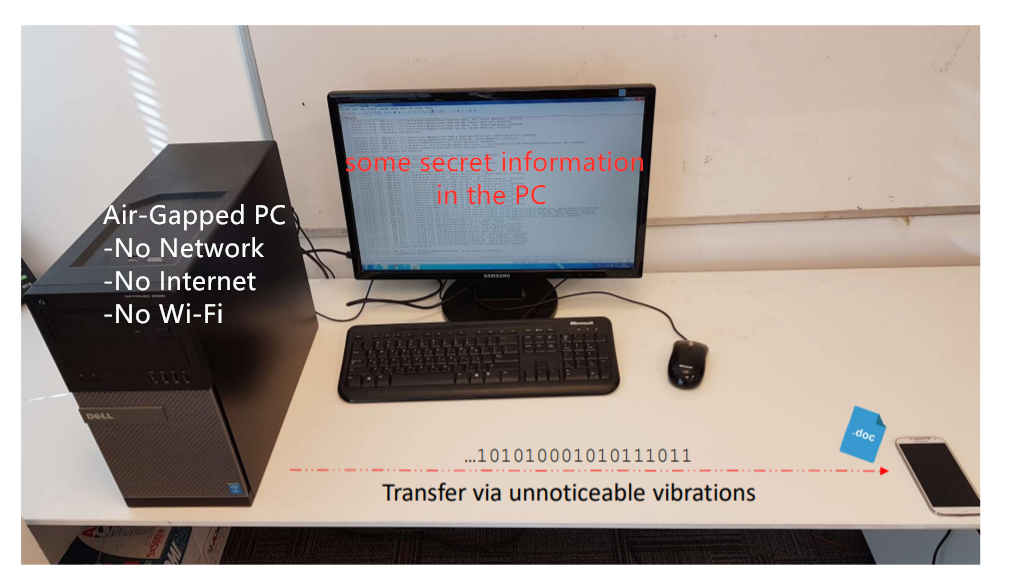

從1988年第一個(gè)網(wǎng)絡(luò)蠕蟲病毒誕生以來,「互聯(lián)網(wǎng)危機(jī)四伏」的觀念就已經(jīng)深入人心。如果只是這樣,不給電腦聯(lián)網(wǎng)、禁止使用任何可移動(dòng)儲(chǔ)存介質(zhì),數(shù)據(jù)就安全了嗎?但專門研究黑客攻擊技術(shù)的研究者告訴我們,這個(gè)想法太天真了。他們用實(shí)驗(yàn)證明,即使不聯(lián)網(wǎng),機(jī)箱里的風(fēng)扇也能泄露你的機(jī)密信息。

這項(xiàng)研究的作者 Mordechai Guri 來自以色列本·古里安大學(xué)。在最近發(fā)表的一篇論文中,他提出了一種名為 AiR-ViBeR 的數(shù)據(jù)竊取技術(shù)。令人頗為震驚的是,這種技術(shù)的「竊取」方式是借助電腦內(nèi)部的風(fēng)扇振動(dòng)。

簡(jiǎn)單地說,這一攻擊分為三個(gè)步驟:

- 首先,利用植入電腦中的惡意軟件來控制風(fēng)扇轉(zhuǎn)速,以此來調(diào)節(jié)電腦產(chǎn)生的機(jī)械振動(dòng),數(shù)據(jù)會(huì)被編碼到這些振動(dòng)中;

- 接下來,將智能手機(jī)放置在電腦桌上或靠近電腦主機(jī)的其他位置,手機(jī)中的加速度傳感器可以用來收集振動(dòng)信號(hào);

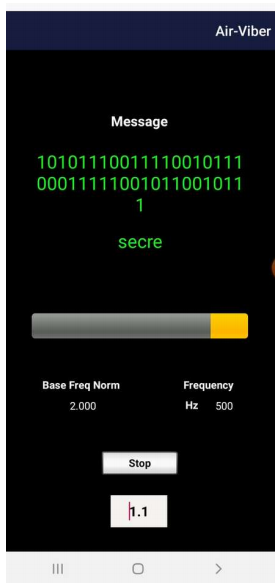

- 最后,通過 app 解碼獲取的信號(hào)。

過去五年來,Mordechai Guri 一直致力于找到一種讓不聯(lián)網(wǎng)的計(jì)算機(jī)向外界發(fā)送數(shù)據(jù),但又不被發(fā)現(xiàn)的方法。AiR-ViBeR 是他設(shè)計(jì)的一堆稀奇古怪方法里最新的一種。

這項(xiàng)研究非常重要,因?yàn)槟切┐鎯?chǔ)了機(jī)密文件和知識(shí)產(chǎn)權(quán)的政府和公司內(nèi)網(wǎng),如今會(huì)面臨著被攻破的危險(xiǎn)。

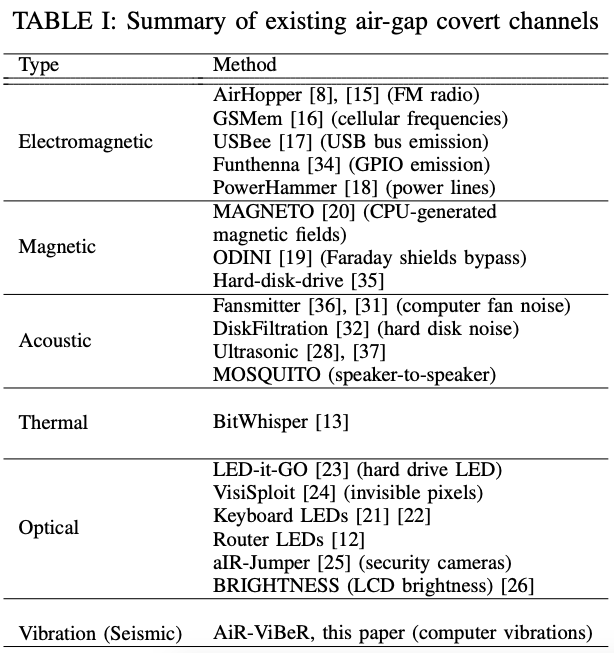

這之前,Guri 教授的團(tuán)隊(duì)還提出過很多種從未聯(lián)網(wǎng)計(jì)算機(jī)中竊取數(shù)據(jù)的方法,比如:

- LED-it-Go:通過硬盤驅(qū)動(dòng)器的 LED 指示燈從不聯(lián)網(wǎng)計(jì)算機(jī)竊取數(shù)據(jù);

- USBee:使 USB 連接器的數(shù)據(jù)總線發(fā)出電磁輻射,用以竊取數(shù)據(jù);

- AirHopper:使用本地 GPU 卡向附近的手機(jī)設(shè)備發(fā)射電磁信號(hào),也可用于竊取數(shù)據(jù);

- PowerHammer:使用電源線從不聯(lián)網(wǎng)計(jì)算機(jī)中竊取數(shù)據(jù);

- ……

現(xiàn)有各種類型的攻擊未聯(lián)網(wǎng)計(jì)算機(jī)的方法。

在這篇最新發(fā)表的研究中,Guri 拓展了數(shù)據(jù)泄漏的全新媒介——「振動(dòng)」。

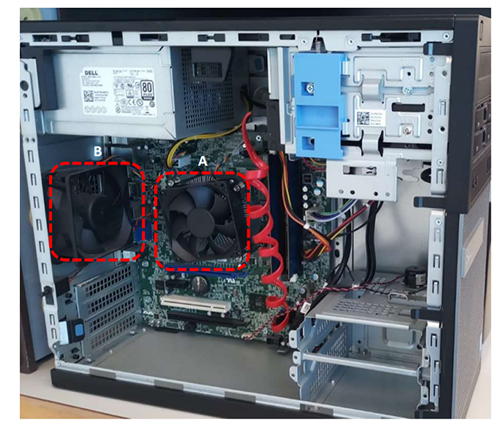

具體來講,Guri 觀察到,CPU 風(fēng)扇、GPU 風(fēng)扇、電源風(fēng)扇或者任何其他安裝在電腦機(jī)箱上的風(fēng)扇都可以產(chǎn)生振動(dòng)。對(duì)于沒有連接互聯(lián)網(wǎng)的電腦,植入在系統(tǒng)中的惡意代碼可以控制風(fēng)扇轉(zhuǎn)動(dòng)的速度。所以,通過加快或減緩風(fēng)扇的轉(zhuǎn)動(dòng)速度,攻擊者可以控制風(fēng)扇振動(dòng)的頻率。這種頻率可以被編碼,然后通過電腦桌等傳播出去。

一個(gè)典型工作站中的 CPU 風(fēng)扇(A)和機(jī)箱風(fēng)扇(B)。其中,機(jī)箱風(fēng)扇是本文研究者重點(diǎn)關(guān)注的對(duì)象

接下來,附近的攻擊者可以使用智能手機(jī)中的加速度傳感器記錄下這些振動(dòng),然后解碼隱含在振動(dòng)模式中的信息,進(jìn)而對(duì)竊取自未聯(lián)網(wǎng)電腦系統(tǒng)中的信息進(jìn)行重建。

收集振動(dòng)則可以通過以下兩種方式完成:

- 如果攻擊者可以物理訪問未連接互聯(lián)網(wǎng)的電腦或內(nèi)網(wǎng),他們只需要將自己的智能手機(jī)放在電腦桌上,無需接觸被攻擊的電腦就能收集到所需的震動(dòng);

- 如果攻擊者無法訪問未聯(lián)網(wǎng)的電腦或內(nèi)網(wǎng),則可以利用目標(biāo)公司的員工,令他們的智能手機(jī)感染上病毒。這樣一來,這些員工手機(jī)上的惡意軟件就可以替攻擊者來收集振動(dòng)了。Guri 認(rèn)為這是有可能實(shí)現(xiàn)的,因?yàn)楝F(xiàn)代智能手機(jī)上的加速度傳感器可以通過任何 App 來實(shí)現(xiàn)訪問,并且不需要用戶許可。這也使得這項(xiàng)技術(shù)能夠很好地規(guī)避風(fēng)險(xiǎn)。

盡管 AiR-ViBeR 是一項(xiàng)非常新穎的工作,但通過振動(dòng)傳輸數(shù)據(jù)的速度卻非常慢,每秒僅有半個(gè)比特,是 Guri 和他的團(tuán)隊(duì)近年來提出的最慢的數(shù)據(jù)竊取方法之一。

即便理論上 AiR-ViBeR 是可行的,那些攻擊者們也不會(huì)真的使用它,他們更可能選擇其他速度更快的技術(shù)。

AiR-ViBeR app 接收到了利用風(fēng)扇振動(dòng)竊取自未聯(lián)網(wǎng)電腦中的「秘密」信息(42 比特)

如何防止 AiR-ViBeR 的攻擊?

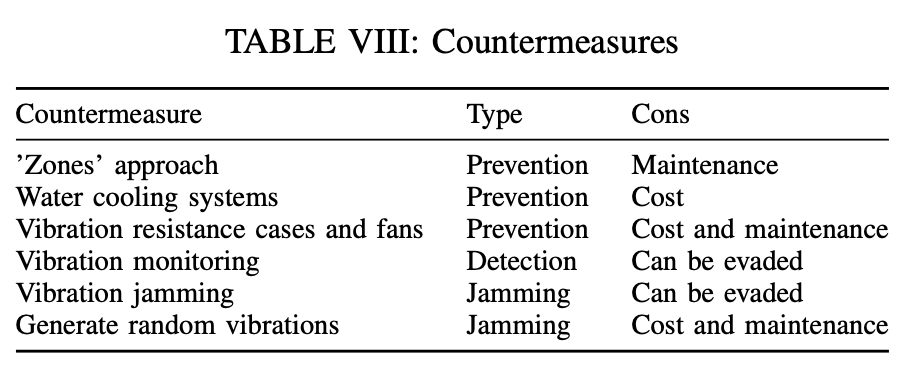

從振動(dòng)檢測(cè)層面來說,一種解決方案是,在包含敏感信息的計(jì)算機(jī)上放置加速度傳感器,用以檢測(cè)異常振動(dòng)。

還有一種方案是「風(fēng)扇訪問監(jiān)視器」,這是軟件層面的對(duì)策。一般在系統(tǒng)中,任何程序都不應(yīng)該訪問風(fēng)扇控制,所以可使用端點(diǎn)保護(hù)來檢測(cè)干擾風(fēng)扇控制 API 或訪問風(fēng)扇控制總線的代碼(比如 ACPI 和 SMBus)。但這種方法的缺陷在于,攻擊者可以使用 rootkit 或其他規(guī)避技術(shù),繞過監(jiān)視器并訪問風(fēng)扇控制。

此外,也可通過切斷或屏蔽原始傳輸來堵塞通信信道,這也是一種內(nèi)部干擾方法,可以使用專門程序在隨機(jī)的時(shí)間和 RPM 上更改風(fēng)扇速度,但同樣它也無法避免被內(nèi)核 rootkit 禁用或規(guī)避。

目前,在安全性方面最受信任的外部干擾方法是將產(chǎn)生隨機(jī)振動(dòng)的組件連接到計(jì)算機(jī)上,該方法有一項(xiàng)弱點(diǎn)就是需要維護(hù),無法做到在每臺(tái)計(jì)算機(jī)上進(jìn)行部署,但這種操作確實(shí)比較簡(jiǎn)單易行。

當(dāng)然,還可以讓計(jì)算機(jī)進(jìn)行物理隔離,把它放進(jìn)一種特殊的抗振機(jī)箱。或者用水冷系統(tǒng)代替原有的計(jì)算機(jī)風(fēng)扇,只是這樣的方案并不能大規(guī)模推廣,并且很貴。

防御、檢測(cè)、人為干擾三種類型的方法各有優(yōu)缺點(diǎn)。

關(guān)于 AiR-ViBeR 的技術(shù)細(xì)節(jié)可以參考論文《AiR-ViBeR: Exfiltrating Data from Air-Gapped Computers via Covert Surface ViBrAtIoNs》

論文地址:https://arxiv.org/abs/2004.06195v1

參考鏈接:

https://www.zdnet.com/article/academics-steal-data-from-air-gapped-systems-using-pc-fan-vibrations/

【本文是51CTO專欄機(jī)構(gòu)“機(jī)器之心”的原創(chuàng)譯文,微信公眾號(hào)“機(jī)器之心( id: almosthuman2014)”】